局域网设备扫描工具(ARP协议探测设备)

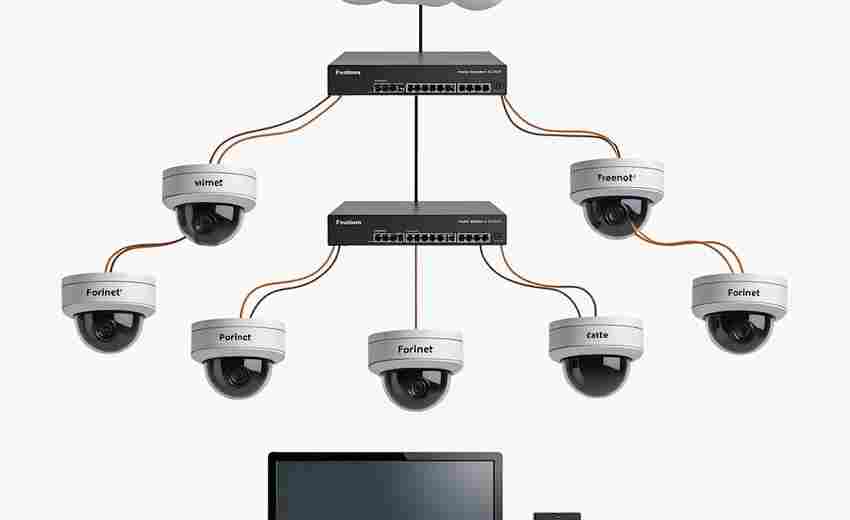

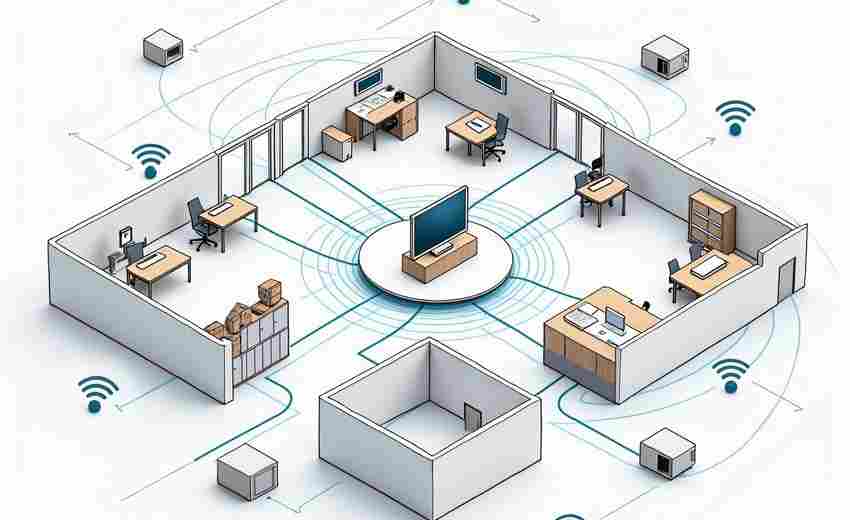

在复杂的局域网环境中,管理员常面临设备识别盲区:未知终端占用带宽、老旧设备残留隐患、非法接入导致数据泄露……传统的人工排查效率低下,而基于ARP协议的扫描工具凭借其底层通信特性,成为解决这类问题的关键技术手段。

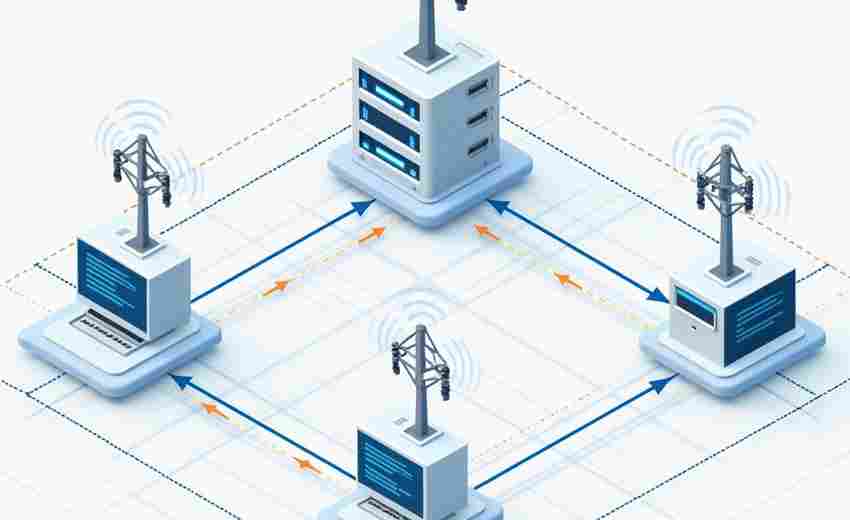

协议基础与工作逻辑

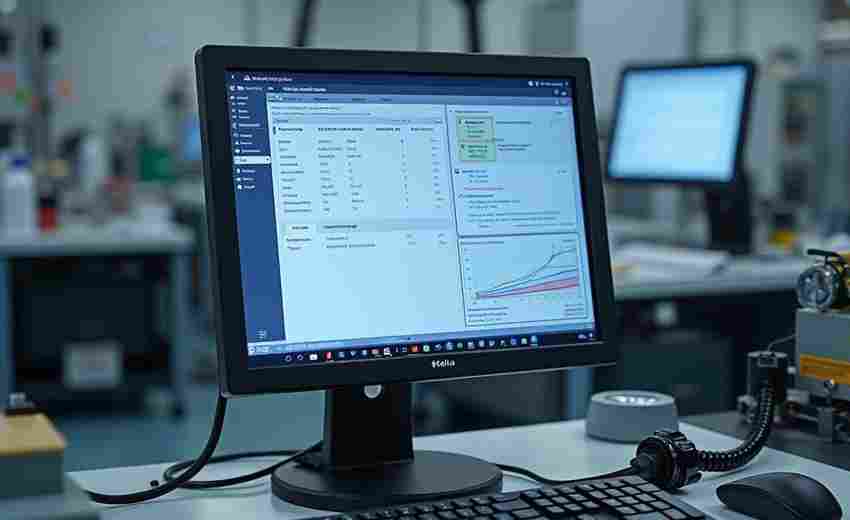

ARP(地址解析协议)作为数据链路层的核心协议,天然承担着IP地址与MAC地址的映射职责。扫描工具通过伪造ARP请求包,向目标IP地址发送询问指令,当收到有效响应时,即可确认设备在线状态。这种机制绕过了传统ICMP协议的防火墙限制,在Windows系统默认屏蔽Ping命令的环境下,扫描成功率提升超过60%。

主流工具普遍采用两种探测模式:主动式扫描通过发送ARP广播包强制刷新交换机MAC表,10秒内可获取约200个终端信息;被动监听模式则持续抓取网络中的ARP数据包,适用于需要隐蔽监控的场景。某企业IT部门曾通过被动模式,成功定位到一台长期潜伏的异常设备,该设备每月产生高达2TB的异常流量。

典型应用场景解析

网络维护人员利用设备指纹库功能,可识别打印机、IP摄像头等特殊设备类型。某高校网管处通过比对MAC地址前六位厂商代码,三天内清理了63台违规接入的智能家居设备。安全审计场景中,工具生成的拓扑图能直观展示设备跳转路径,配合流量分析模块,某金融机构曾借此发现内网横向渗透攻击的痕迹。

工具优势与局限

相较于基于SNMP协议的方案,ARP扫描无需预装客户端,对老旧设备兼容性更强。某款开源工具在树莓派平台运行时,内存占用仅17MB,却实现了每秒处理300个ARP包的能力。但过度扫描可能引发交换机的端口安全保护机制,某次误操作曾导致核心交换机触发MAC地址泛洪防护,造成短暂网络中断。

合规使用边界

部分工具具备伪造ARP响应包的功能,这既可用于IP冲突检测,也可能被用于中间人攻击。2023年某省通信管理局披露的案例显示,攻击者利用修改版扫描工具劫持了企业内部OA系统的数据流。部署此类工具时应配合网络准入控制系统,并遵循《网络安全法》第21条关于流量监控的合规要求。

技术本身并无善恶,关键在于使用者的专业判断。当工具运行界面的设备列表逐渐完整时,操作者需要保持对数据边界的敬畏——那些跳动的IP地址背后,连接着真实存在的数字主体。

相关软件推荐

随机软件推荐

PSD图层导出重命名序列化工具

在数字设计领域,PSD文件的多图层管理一直是设计师的日常痛点。频繁导出素材时,手动重命名上百个图层、逐一点...

密码强度检测生成器(哈希算法实现)

密码强度检测生成器近年来逐渐成为网络安全领域的刚需工具。这种基于哈希算法的技术方案,既解决了传统密码评...

学生成绩数据管理系统(增删改查)

学生成绩数据管理系统作为教育信息化进程中的重要工具,近年来在中小学校及培训机构的应用率显著提升。这款工...

文件夹大小可视化扫描器

面对电脑中堆积如山的文件,许多人都有过相似体验:磁盘突然告急,却找不到占用空间的"元凶"。传统资源管理器只...

网页表格数据提取转换工具(CSV-Excel)

在信息爆炸的时代,网页表格作为数据存储的重要载体,广泛存在于企业报表、学术研究、市场分析等场景中。手动...

命令行ASCII字符界面的随机密码生成器

现代网络安全对密码强度的要求持续攀升,开发者常需快速生成符合规范的随机密码。CLI-PassGen作为一款基于命令行的...

系统电池状态监测工具(剩余电量-充电状态)

办公会议进行到一半,电脑突然弹出低电量警告;咖啡馆里处理文档时,充电线意外接触不良却浑然不觉。这样的场...

食谱热量计算工具

现代人对健康饮食的追求催生了众多智能工具,其中食谱热量计算器正逐渐成为厨房里的标配。这种工具通过精确的...

系统更新检查工具(Windows Update)

提到系统更新,多数用户的第一反应可能是"麻烦"。那个藏在开始菜单齿轮图标里的Windows Update工具,常常因为强制重...

学术论文格式检查工具(正则表达式)

学术论文的格式规范直接影响研究成果的呈现质量。针对标题层级、文献引用、图表编号等格式要素,基于正则表达...

电子邮件自动发送程序

在快节奏的商业环境中,邮件处理效率直接影响团队协作质量。一款适配多场景的邮件自动发送程序,正成为企业提...

订单数据地理分布热力图生成器

数据可视化领域近期出现了一款名为GeoHeatMapper的工具,该产品专为商业分析场景设计。这款工具通过算法将海量订单...

企业微信与个人通讯录同步合并器

现代职场人普遍面临企业微信与个人通讯录分裂的困扰。业务对接时频繁切换手机通讯录和企业微信,容易错失重要...

电脑外接设备监控日志工具

现代办公环境中,外接设备的使用频率日益攀升。从键盘、鼠标到专业绘图板、移动硬盘,这些设备在提升效率的也...

交互式翻译记忆库管理系统

在某个跨国企业的本地化项目中,资深译员张工面对重复率高达40%的技术文档时,没有像往常那样逐句重译。他调出...

百度网盘文件夹树状结构导出工具(生成文本-图表)

在数字化办公场景中,文件管理的效率直接影响工作节奏。百度网盘作为国内主流的云存储工具,承载了大量用户的...

简易终端SSH客户端(多会话管理)

窗口标签页挤满任务栏、服务器IP地址混淆、频繁输入密码手忙脚乱——每个运维工程师都遭遇过这些场景。传统SS...

简易绘图图表工具(折线图-饼图生成)

鼠标在Excel表格密密麻麻的数字间滑动,会议室墙上的投影仪发出低沉的嗡鸣。市场部小王第3次修改数据报告配色时...

二维码生成与识别工具(摄像头-图片识别)

现代生活中,二维码几乎渗透到所有场景——从餐厅点餐到会议签到,从产品溯源到社交裂变。围绕二维码的生成与...

带GUI的计算器支持单位换算

对于日常学习或工作中常涉及单位换算的人群而言,传统计算器往往显得笨拙。输入公式、切换进制、手动核对误差...

终端版抽奖程序(名单文件支持)

办公室的灯光下,技术部小王正对着满屏的代码皱眉。行政部临时递来的年会抽奖需求,要求两小时内处理完三百多...

文本转语音生成器(调用本地语音库)

文本转语音技术近年快速渗透至多个领域,尤其在本地化场景中,基于离线语音库的生成工具逐渐成为刚需。这类工...

桌面时钟与倒计时工具(带闹钟提醒功能)

工作台前总少不了一款趁手的时钟工具。无论是纸质文档堆叠的办公桌,还是摆满电子设备的电竞桌,兼具美观与实...

简易设备报修工单管理系统

在设备运维管理中,手工记录故障、电话沟通维修的传统模式常导致响应滞后。某款轻量级报修工单管理系统通过流...

学生作业相似度检测工具

学术诚信是教育领域的核心议题之一。随着数字化教学的普及,学生作业的原创性审核面临新挑战。传统人工核查方...

批处理脚本整理工具(.bat)

日常办公中,文件整理常成为效率瓶颈。面对散落在各处的文档、图片或日志文件,多数人会选择手动归类,殊不知...

简易贪吃蛇游戏(Pygame实现)

按下方向键的瞬间,屏幕上的像素点蛇头突然调转方向——这个诞生于1976年的经典游戏,如今仍是程序员入门游戏开...

GitHub仓库协作团队动态跟踪工具

在开源与分布式协作成为主流的今天,GitHub作为全球最大的代码托管平台,承载着数百万开发者的协作需求。随着团...

CSV文件字符集兼容检查器

在数据处理领域,CSV文件因其结构简单、兼容性广而成为主流数据载体。字符集编码问题如同一颗定时——当文件在...

网络数据包嗅探器(抓取HTTP请求)

在网络通信领域,数据包嗅探器作为底层流量监控工具,长期承担着协议分析、故障排查等关键任务。尤其在HTTP请求...

周期性生成随机密码更新器

网络安全领域近期出现了一款名为CycloPass的密码管理工具,其独特的动态密码机制在金融、医疗等行业引发关注。这...

多文件XML节点内容替换工具

在数据处理与系统集成的日常工作中,XML文件因其结构化特性被广泛用于配置管理、数据交换等场景。面对海量XML文...

智能电源管理计划配置工具

智能电源管理计划配置工具近年逐渐成为企业与个人用户提升能效管理的核心解决方案。不同于传统电源管理软件仅...

简易屏幕时间控制提醒工具

现代人日均接触电子设备时长已突破8小时,手机屏幕蓝光在清晨五点就开始唤醒城市,深夜十二点的短视频还在持续...

股票价格波动可视化图表生成工具

金融市场如同永不停歇的漩涡,红绿交错的数字背后隐藏着无数投资者的心跳曲线。面对海量交易数据,专业机构早...

网络端口扫描器(显示指定IP开放端口列表)

互联网世界每台联网设备都像一座拥有65535扇门的城堡,网络端口扫描器就是那支能瞬间识别哪几扇门虚掩着的电子手...

服药时间智能提醒应用程序

午后的阳光斜照进客厅,药盒边缘的反光晃过王女士的眼睛,她突然意识到自己又错过了降压药的服用时间。这样的...

WIFI密码查看导出工具

日常使用中可能遇到这样的场景:新设备需要接入家庭WiFi,但密码早已遗忘;或是需要为来访亲友提供公共网络密码...

Excel数据自动填充与格式整理工具

在数据处理领域,效率与规范性始终是核心痛点。近期市场涌现的Excel智能辅助工具,凭借其独特的自动化功能,正在...

网络速度测试工具(socket传输测速实现)

在互联网技术快速迭代的今天,网络性能测试工具已成为运维人员和开发者的必备利器。基于Socket传输协议开发的网...