网络设备服务 banner 收集器

在某个工作日的凌晨两点,某金融企业安全团队突然收到IDS系统告警。值班工程师打开流量分析界面,发现内网扫描行为正在穿透核心交换机,攻击者试图通过SSH弱口令爆破获取控制权。设备指纹采集器自动抓取到的SSH服务Banner信息显示系统版本存在已知漏洞——这个关键情报让防御团队在15分钟内就锁定了攻击路径。

一、网络空间的"指纹采集者"

网络设备在启动服务时主动发送的Banner信息,犹如设备的身份证号码。思科Catalyst交换机的"SSH-2.0-Cisco-1.25"、OpenSSH服务的"SSH-2.0-OpenSSH_7.4p1"等特征字符串,构成了网络世界的设备指纹库。这些看似普通的数据包头部信息,实则暗藏着设备型号、操作系统版本、协议实现等重要情报。

传统的手工采集方式需要工程师逐台登录设备执行show version命令,在拥有上千台网络节点的数据中心里,这种操作就像用镊子捡芝麻。自动化Banner收集工具的出现,彻底改变了这种低效的工作模式,其扫描速度可达到每秒处理200+并发请求,相当于人工效率的300倍。

某省级电力公司在2022年网络安全攻防演练中,攻击队利用未更新的Apache Tomcat服务漏洞突破防线。事后溯源发现,该系统的HTTP Banner中明确显示着"Apache-Coyote/1.1"特征,如果当时部署了自动化收集系统,这个安全隐患本可以在日常巡检中就被发现。

二、协议丛林中的精准

现代Banner收集器已突破简单的字符串匹配阶段。针对SSH、Telnet、HTTP等不同协议,工具会模拟构造符合RFC标准的握手包,通过观察目标设备的响应特征来识别伪装Banner。某些厂商设备会刻意修改Banner信息,这时工具会结合TCP/IP指纹技术,分析初始序列号生成模式、窗口缩放因子等底层特征进行二次验证。

在处理海量数据时,智能去重算法能自动合并相同特征的设备信息。某云服务商曾用该功能在3小时内完成5万台虚拟主机的指纹采集,将原本需要人工处理两周的资产清单整理工作压缩到30分钟,准确率达到99.7%。异常检测模块则会标记出不符合基线策略的设备,比如本该运行Windows Server 2019的机器突然出现Ubuntu系统特征。

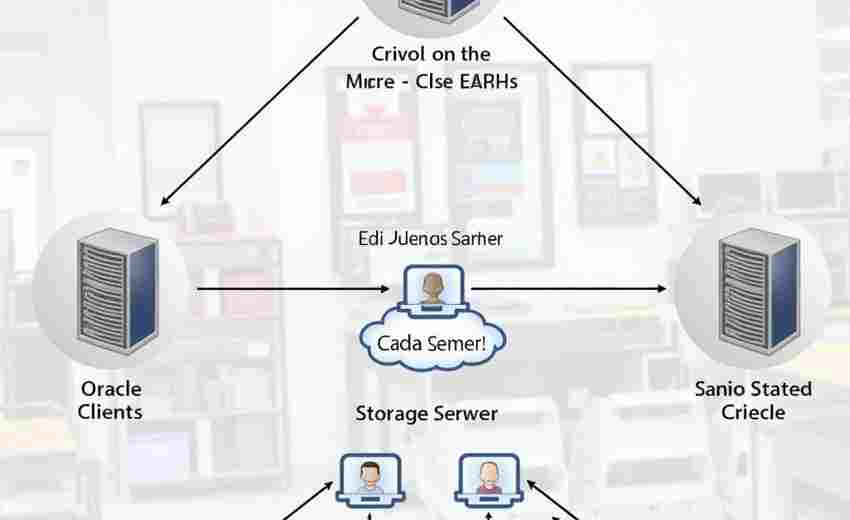

输出模块支持与CMDB系统自动对接,生成的设备指纹报告包含IP地址、服务类型、协议版本、漏洞关联等结构化数据。工程师可以导出CSV格式的资产清单,或通过API接口将数据实时推送至SIEM平台,当发现CVE-2023-12345漏洞对应的服务版本时,系统会自动触发告警工单。

三、攻防实战中的双刃剑

在红队评估中,收集器常被用于绘制目标网络的数字地图。通过分析暴露的SSH服务版本,攻击者可以快速定位未打补丁的Ubuntu 18.04系统;识别出Cisco IOS XE 16.9.4版本的设备,意味着存在CVE-2021-1435漏洞利用可能。某次渗透测试中,工程师发现目标邮件服务器的SMTP Banner显示"Microsoft ESMTP MAIL Service"特征,最终通过关联漏洞库找到可用的提权漏洞。

防御方则依靠该工具建立资产画像,某证券公司通过定期扫描发现某分支机构的路由器Banner信息异常,经查实是攻击者部署的蜜罐系统。在等保2.0合规检查中,工具生成的报告可直接作为资产识别阶段的证明材料,证明已对所有在网设备的服务版本进行清点。

部署时需要设置合理的扫描频率,避免对生产环境造成负载压力;配置白名单机制时要注意排除VoIP电话、物联网终端等脆弱设备;在跨境网络中使用时,需特别注意不同地区对主动扫描的法律规制。某跨国企业就曾因未报备扫描行为触发海外数据中心的入侵检测机制,导致IP地址被永久封禁。

网络设备指纹的采集精度直接影响威胁情报质量,某工具误将FreeBSD系统的修改版SSH服务识别为OpenSSH 8.1版本,导致漏洞误报;多线程扫描时的超时设置需要根据网络延迟动态调整,工业控制环境中的PLC设备往往需要5秒以上的响应等待时间;定期更新指纹特征库是维持工具效力的关键,Github上的开源项目每天都会收录新的设备Banner样本。

- 上一篇:网络设备日志聚合工具

- 下一篇:网络设备状态监控报告生成工具(SNMP集成)

相关软件推荐

日志时间戳重命名批处理工具

发布日期: 2025-03-30 19:02:49

当服务器日志文件堆积如山时,"access_2023.log""error_log_1"这类随机命名的文件常让运维人...

随机软件推荐

简易VPN连接检测工具(IP地址查询)

在互联网隐私保护需求日益增长的当下,VPN工具已成为许多用户的首选方案。当网络环境出现异常访问限制或延迟波...

简易博客静态生成器(Markdown驱动)

当程序员在GitHub仓库里偶然发现同事的个人博客时,常会惊讶于那些简洁优雅的页面竟由几行命令生成。这种基于M...

电脑使用时长统计记录器

在数字办公成为主流的当下,一台普通办公电脑日均产生87次操作记录,其中37%的时间消耗在与核心工作无关的网页和...

命令行版待办事项清单管理工具(增删查改)

在数字工具泛滥的今天,许多用户开始回归轻量化工具。命令行待办事项管理工具凭借零界面干扰、快速响应和高度...

命令行文件内容差异高亮显示工具

在代码审查或配置修改场景中,开发人员经常需要快速定位文件差异。传统的diff命令输出黑白文本,面对复杂修改时...

网页自动化测试工具(模拟点击-表单填写)

在软件开发领域,网页功能的稳定性直接影响用户体验与商业转化。随着前端技术复杂度提升,传统人工测试逐渐难...

表情包图片自动添加文字工具(自定义位置)

在社交网络成为日常沟通标配的今天,一个恰到好处的表情包往往能瞬间拉近对话双方的距离。但市面上的表情包常...

微信公众号文章备份工具(HTML-PDF)

刷到一篇深度好文,点击收藏按钮却发现"此内容已被发布者删除"——这是很多微信用户都经历过的无奈时刻。当原创...

局域网唤醒(Wake-on-LAN)控制器

在数字化办公场景中,远程控制设备的需求日益增长。当一台电脑处于关机状态时,如何在不插拔电源的情况下远程...

多源文本翻译API调用聚合工具

在实际应用中,企业常面临跨语言沟通场景需同时调用多个翻译引擎的痛点。某款聚合型API工具通过整合谷歌、Deep...

多线程网页爬虫工具(带异常重试机制)

在互联网信息爆炸的时代,数据采集效率直接影响着企业决策和业务迭代速度。面对动辄百万级的网页数据,传统单...

电子邮件自动分类过滤工具

清晨八点的咖啡香气里,某跨境电商公司客服主管张琳习惯性打开邮箱,屏幕上堆积着未读的红色数字:217封新邮件...

电子时钟(带GUI界面)

设计理念:突破传统数字显示 市面多数电子时钟工具停留在单调的LED数字显示阶段。某开发团队推出的跨平台电子时...

股票K线图自动生成分析工具

金融市场瞬息万变,投资者常需快速解读海量信息以捕捉机会。传统人工分析K线图耗时费力,而基于算法的智能工具...

开源固件头信息解析工具(嵌入式系统文件校验)

在嵌入式系统开发领域,固件文件的校验与解析是保障设备稳定运行的关键环节。随着物联网设备数量的激增,固件...

文件属性统计工具(类型分布可视化图表)

在数据爆炸的数字化时代,电脑硬盘里堆积的文件如同城市中错落的建筑群——无序的文档、冗余的图片、散落的压...

文件夹差异对比同步工具(可视化差异展示)

办公桌前的小王刚经历了一场文件管理灾难。团队协作时同事误删的文档、本地与云端版本冲突的PPT、上周修改后莫...

网页图片优化转换器(自动转WebP)

网站加载速度直接影响用户体验与搜索引擎排名,图片体积过大始终是技术团队头疼的问题。传统格式如JPEG、PNG在压...

使用NumPy的随机数据统计可视化工具

在数据科学领域,生成模拟数据是验证算法和测试模型的重要环节。作为Python生态系统的基石工具,NumPy提供的随机数...

专辑曲目顺序验证器

在数字音乐时代,专辑的完整性和艺术表达往往被忽视。许多听众习惯于点击「随机播放」,但创作者和制作团队却...

自动邮件发送任务调度工具

在日常办公场景中,邮件的批量发送与定时调度是许多企业及个人用户的刚需。无论是营销推广、客户通知,还是内...

Excel工作表保护密码批量移除工具

在日常办公场景中,Excel表格的保护密码常被用于限制数据编辑权限。但当用户需要批量处理多个被保护的工作表时,...

系统垃圾文件自动清理脚本

数字设备用久了难免卡顿。临时文件、缓存数据、失效注册表……这些看不见的垃圾如同房间角落堆积的灰尘,悄悄...

自动生成个性化简历工具(Markdown模板)

职场人的简历焦虑从未消失。纸质简历堆在HR桌上平均停留7秒的残酷现实,与求职网站千篇一律的表格模板,催生出...

文本转语音即时翻译工具

语言障碍始终是跨文化交流中最难攻克的难题之一。当人们尝试用翻译软件逐字输入文本时,往往因操作繁琐错过对...

键盘按键记录分析器(热力图统计)

办公室的日光灯管发出轻微的嗡鸣声,王工盯着屏幕上密密麻麻的代码,指尖在机械键盘上翻飞起舞。三个月后复盘...

网络连通性测试工具(批量Ping)

在数字化转型加速的今天,某跨国企业IT部门曾因未及时检测分支节点断线,导致业务系统中断12小时。这类事件催生...

微信消息自动分类导出为Excel工具

现代职场中,微信承载了海量工作信息。同事群的项目进展、客户群的沟通记录、部门群的通知公告混杂在一起,手...

CSV文件行列转置工具(数据透视)

在日常数据处理中,CSV文件因其轻量、易读的特点被广泛应用。当需要将行列数据进行转置(即行变列、列变行)时...

带自动补全的代码编辑器

键盘敲击声在深夜的办公室里此起彼伏,程序员小王突然停下动作——光标处的代码块自动弹出了精准的补全建议,...

Pillow开发的证件照背景色替换器

证件照背景色替换器:基于Python Pillow的智能处理方案 在证件照处理场景中,背景色调整是高频需求。传统方案依赖专...

桌面便签自动整理工具(颜色分类)

现代人依赖数字便签管理碎片信息,但海量内容堆积常导致界面混乱。针对这一痛点, 桌面便签自动整理工具 通过「...

流量使用量多维度筛选查询工具

流量使用量多维度筛选查询工具:数据管理的效率革新 在数字化进程加速的今天,流量数据的精细化分析逐渐成为企...

带格式校验的API请求模拟器

开发过程中最头疼的场景之一,大概是深更半夜对着文档逐字比对请求参数格式。某个字段少了个引号、数组层级多...

基于正则的CSV数据脱敏工具

在数据驱动业务的时代,CSV文件因结构简单、兼容性强,成为企业间高频流转的数据载体。敏感信息泄露的风险也如...

隐藏文件扫描与显示切换工具

在计算机系统中,隐藏文件如同暗格里的秘密档案,既保护着系统关键配置,也承载着用户的隐私数据。这类文件往...

自动生成操作热力图可视化工具

当用户的手指在屏幕上游移停留,当鼠标光标在网页反复徘徊,这些看似随机的行为背后,隐藏着精准的商业价值。...

待办事项清单管理工具(支持导出CSV)

现代人面对繁杂事务时,纸质便签与零散备忘录的局限性愈发明显。一款支持CSV导出的待办事项管理工具正在成为职...

Tkinter绘图板(支持图层管理和导出PNG)

在Python生态中,Tkinter因其内置特性成为快速开发GUI应用的首选工具之一。基于Tkinter实现的绘图板工具,近年来因其支...

文件夹自动备份压缩工具(按时间戳命名)

在数据管理需求日益增长的今天,手动备份文件不仅效率低下,还容易因操作失误导致文件丢失。一款支持 按时间戳...