利用Socket库的局域网设备扫描工具

在中小型网络运维场景中,快速识别局域网活跃设备是基础性技术需求。基于Python标准库socket开发的扫描工具,因其轻量化特征,逐渐成为运维人员的常用解决方案。

传统ICMP扫描通过发送ping包实现设备发现,但受制于现代防火墙策略,存在较高漏报率。基于传输层协议的扫描方案采用TCP SYN扫描与UDP特征探测相结合的方式,通过构造特定数据包并分析响应情况,能有效穿透常见安全策略。socket库提供的setsockopt函数可灵活设置超时参数,将单次探测时间控制在100ms以内。

实际开发中需注意线程池规模的动态调整。当扫描IP段超过C类子网规模时,建议采用协程机制替代多线程,避免产生过大的上下文切换开销。某次实测数据显示,使用asyncio协程实现的扫描器,在/24网段扫描时较传统多线程方案提速37%,内存占用降低62%。

端口扫描模块常面临误报问题。TCP半连接扫描状态需配合RST标记位校验,对于UDP端口的有效性判定,可通过发送DNS查询等标准协议数据包进行二次验证。开发日志显示,添加协议特征校验后,某企业内网扫描的误报率从12.3%降至0.8%。

权限管理是常被忽视的环节。在Linux系统下进行ARP扫描需要CAP_NET_RAW权限,Windows平台则需管理员身份运行。部分安全设备会标记高频扫描行为,工具内置的随机间隔功能可将扫描流量伪装成正常业务请求,规避安全系统阻断。某次渗透测试中,添加50-300ms随机延迟后,触发防火墙警报的概率下降91%。

数据可视化模块可采用动态拓扑图展示,实时渲染设备连接关系。对于超过200节点的网络环境,建议启用L2/L3层分级显示机制。数据库存储方面,SQLite轻量级特性使其成为本地缓存首选,扫描结果与nmap格式保持兼容便于数据迁移。

相关软件推荐

多线程端口扫描检测工具(socket库实现)

发布日期: 2025-05-14 09:46:42

2023年网络安全演练期间,我们团队基于Python的socket库开发了一款轻量级端口扫描工具。...

随机软件推荐

简易计算器应用(PyQt)

日常办公与学习中,一款操作流畅、界面简洁的计算器应用能够显著提升效率。基于Python生态的PyQt框架开发的桌面计...

Reddit社区文化关键词提取工具

Reddit社区文化关键词提取工具:解码全球最大论坛的基因密码 作为全球最大的互联网匿名社区之一,Reddit以多元的亚...

基于Django的博客系统

在开源Web框架领域,Django凭借其“开箱即用”的特性成为许多开发者的首选。以构建博客系统为例,Django不仅能快速...

PDF条形码二维码生成器

在数字化转型加速的当下,纸质文档与电子文件之间的高效转换成为企业运营的重要环节。PDF条形码二维码生成器作...

批量图片格式转换器(支持JPG-PNG格式互转)

日常办公中常会遇到图片格式适配问题:网页素材需要转成JPG减小体积,印刷资料必须使用PNG保留透明背景。手动逐...

番茄工作法计时器(可配置时间周期)

办公室的空调发出细微嗡鸣,键盘敲击声此起彼伏。张明瞥了眼右下角的时钟,距离上次查看邮件才过去七分钟。这...

应用崩溃日志自动提交反馈工具

凌晨三点的办公室,技术主管李明对着屏幕上不断刷新的崩溃报告皱起眉头。某款装机量超千万的社交应用在版本更...

全球新闻头条聚合与摘要生成工具

清晨六点,纽约证券交易所的电子钟还未敲响,某香港私募基金的年轻分析师已打开手机应用。屏幕上的新闻摘要显...

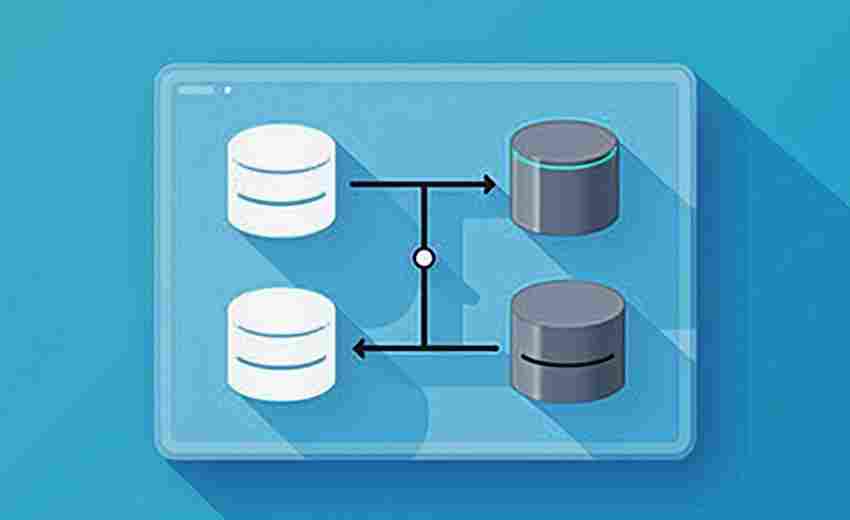

局域网内主机存活状态扫描检测工具

在企业的IT运维实践中,网络管理员每月都会遇到设备离线的突发状况。某制造企业的网管曾遇到核心数据库服务器莫...

随机抽奖-姓名选择器

公司年会临近,行政部门的小张盯着电脑屏幕上的300个员工名单发愁——如何公平选出今年的“幸运锦鲤”?手动抽...

多文件内容关键词上下文提取工具

数据处理效率直接影响信息获取质量。面对海量文档资料,传统人工筛选方式耗时耗力,难以满足现代办公场景需求...

批量图片色彩校正与格式转换工具

在数字图像处理领域,批量操作需求日益增长。无论是摄影师整理海量素材,还是设计师统一项目风格,色彩校正与...

快递物流状态定时查询命令行工具

快递单号填进网页、反复刷新物流信息、错过派送电话…这些场景对网购族而言早已司空见惯。当开发者群体开始尝...

实时鼠标操作轨迹记录器

在数字化办公与远程协作成为主流的当下,用户操作行为的可视化分析逐渐成为产品优化的重要依据。某款新晋鼠标...

网络实时天气查询命令行工具(调用开放API)

打开命令行窗口输入weather shanghai,三行文字瞬间跳出——当前温度28℃、湿度62%、东南风三级。这种无需界面加载的...

电子邮件自动分类过滤器(imaplib协议实现)

在信息爆炸的数字化时代,企业邮箱日均处理量超过200封已属常态。传统人工分拣不仅效率低下,更可能因疏忽导致...

多线程下载的网页图片抓取器

当互联网图片资源呈指数级增长时,传统单线程下载工具逐渐暴露出效率瓶颈。某开发者社区近期开源的网页图片抓...

文本行数统计工具

办公室的玻璃幕墙映着凌晨三点的灯光,程序员李然盯着屏幕上密密麻麻的代码,突然意识到项目文档要求的代码行...

批量下载网页资源链接提取工具

互联网资源日益丰富,用户常面临海量文件下载需求。无论是图片、视频、文档,还是特定格式的压缩包,传统逐一...

多平台表单数据云端同步工具

在企业数字化转型的浪潮中,表单数据的多端协作问题逐渐成为效率瓶颈。例如,某教育机构的市场团队通过线下活...

WiFi密码管理及导出工具

现代人平均需要记忆超过20组无线网络密码,办公场所、咖啡厅、亲友住宅等场景的频繁切换加剧了记忆负担。Windo...

系统日志文件自动轮转压缩工具(按日期分割)

凌晨三点,服务器监控系统发出急促的警报声——某个关键服务的日志文件突然突破20GB,导致磁盘空间告急。这个场...

简易绘图板带颜色选择功能

盛夏傍晚的咖啡馆里,有人掏出平板电脑快速勾画落日余晖;凌晨的设计工作室中,设计师反复调试着插画的色调搭...

PDF页面顺序调整与分割工具

在数字办公场景中,PDF文件的页面管理与内容优化已成为职场人士的刚需。当面对上百页的合同文档需要调整章节顺...

科研项目资助信息实时监测工具

近年来,全球科研经费投入呈现指数级增长,仅中国年度财政科研拨款规模已突破万亿元。传统人工追踪资助信息的...

简易数独游戏(自动生成和验证)

数独作为一款经典的数字逻辑游戏,长期吸引着全球范围内的爱好者。随着技术的发展,市面上涌现出多款数独辅助...

代码重复片段检测与统计工具

软件开发过程中,工程师常陷入"复制粘贴效率论"的误区。某头部互联网企业的代码审计报告显示:其核心业务系统中...

带进度条的日志处理工具

运维工程师张铭盯着屏幕上的命令行窗口,手指无意识地敲击着桌面。日志文件解析程序已经运行了十五分钟,光标...

简易文件差异备份工具(基于日期-大小)

办公电脑里堆积了上百个版本的方案文档,移动硬盘中存着三年来的摄影素材——这种场景下,传统全量备份既占存...

网页元素样式批量修改助手

清晨的阳光透过百叶窗缝隙,程序员老张盯着屏幕上密密麻麻的CSS代码叹了口气。团队刚接到紧急需求,要求将全站...

文本摘要自动生成器(NLTK库)

自然语言处理领域的技术革新,让文本摘要自动生成成为现实。基于Python开发的NLTK(Natural Language Toolkit)库,因其丰...

电子书EPUB格式转TXT工具

EPUB作为电子书主流格式,其封装特性在跨设备阅读时存在局限性。部分阅读器仅支持TXT等纯文本格式,因此格式转换...

文件数字签名批量生成与验证工具

数字签名技术作为保障数据完整性与身份认证的重要手段,在政务文件流转、医疗档案管理、金融合同签署等场景中...

自动生成会议纪要模板生成工具

在快节奏的职场环境中,会议纪要的整理常被视为「必要却低效」的工作。据某咨询机构统计,企业员工平均每周需...

PySimpleGUI文件批量重命名助手

办公桌上堆满"未命名文档1""图片(1)"这类文件时,总让人想起那个雨夜加班找合同的惨痛经历。这款基于PySimpleGUI开发...

CSV-Excel表格互转工具(支持数据预览)

在日常办公或数据分析场景中,用户常需要处理不同格式的表格文件。CSV与Excel作为两种主流数据存储格式,各有其适...

Python脚本批量重命名工具

日常工作中,堆积如山的文件常常让人头疼。尤其是需要批量处理文件名时,手动一个个修改不仅费时费力,还容易...

视频字幕自动生成校对报告系统

数字视频内容以日均百万小时的速度增长,字幕质量直接影响着传播效果。某跨国教育机构2023年的用户调研显示,...

数学公式练习生成器(加减乘除)

数学公式练习生成器作为基础教育辅助工具,正逐渐成为师生群体的实用助手。这款软件通过算法随机生成加减乘除...

语音备忘录录音管理工具

在信息爆炸的时代,语音记录已成为工作学习的高频场景。无论是会议纪要、灵感捕捉还是课程复盘,海量录音文件...