基于Flask的HTTP头信息查看工具

调试API接口时,开发人员经常需要确认客户端传递的请求头是否符合预期。传统方式往往需要打开浏览器开发者工具或依赖第三方网站,直到某位工程师在咖啡杯旁随手敲出三十行Python代码——这个基于Flask的微型工具就此诞生。

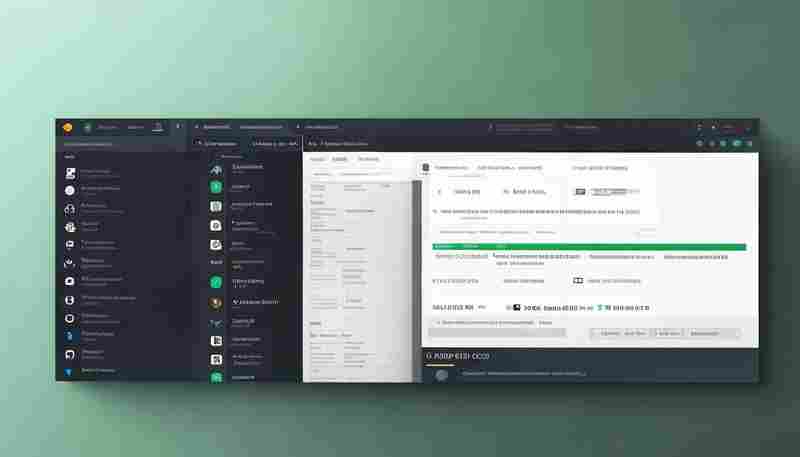

访问工具页面时,页面右侧会实时显示用户端的完整请求头数据。不同于常规的在线检测网站,该工具特别用绿色高亮标记了X-Forwarded-For、User-Agent等关键字段。当检测到非标准头信息时,系统会自动在条目左侧添加黄色警示三角,这对排查自定义头信息错误尤为实用。

技术实现上,Flask的request对象直接暴露了headers属性。开发者通过简单的字典遍历操作,将请求头转化为有序列表。为提高可读性,代码中特别处理了常见头的显示顺序,将Content-Type、Authorization等高频字段置顶展示。有趣的是,工具还捕获了服务器时间戳,并与客户端的Date头进行对比,这对排查时区配置问题提供了直观参照。

在实际使用场景中,某电商团队曾用其快速定位移动端缓存异常。测试人员在不同设备访问工具页面后,发现某型号手机的Cache-Control头始终携带错误参数,这个发现直接将故障定位时间从3小时缩短至15分钟。另一个案例中,安全团队通过观察大量非常规User-Agent字段的访问记录,成功识别出爬虫流量特征。

工具的部署仅需单个py文件,内存占用不足20MB。源码仓库中附带的Dockerfile支持快速容器化部署,企业内网环境也能轻松搭建。对于需要长期监控的场景,开发者可以自行添加日志记录模块,将每次请求的头部信息持久化存储。

开源社区已有用户为其开发了浏览器插件版本,实现了点击图标即可跳转检测页面的快捷操作。某些极客玩家正在尝试集成地理位置解析功能,计划将IP地址转化为具体城市坐标显示在可视化面板上。

相关软件推荐

随机软件推荐

微信消息按情感分析分类工具

工作群组里弹出的消息带着味,家族群中长辈的叮嘱透着关怀,客户发来的长段文字藏着真实诉求……面对海量即时...

多文件类型扩展名批量修改工具

日常工作中常会遇到需要批量修改文件扩展名的场景。摄影师整理RAW格式图片时需统一转换为DNG格式,程序员调整项...

简易图像边缘检测处理工具

本地化图像处理软件市场近期新增一款轻量化边缘检测工具EdgeDetector_V3.2。该程序采用C++底层架构,支持Windows与Linu...

短网址生成与访问统计工具

点击、复制、转发——这是互联网时代最频繁的操作行为。当营销海报上的原始链接长达三行字符时,用户的耐心往...

按文件类型分类整理工具

电脑桌面堆满PDF、JPG、MP4混杂的文档?下载文件夹里散落着上百个未命名的文件?专业设计师小张曾为此每周耗费3小...

Excel表格批量转CSV格式转换器

在数据管理领域,Excel文件因其直观的表格界面被广泛使用,但面对跨平台协作或数据库导入需求时,CSV格式往往更受...

本地文件夹实时同步备份工具(定时任务版)

现代电子设备存储着大量重要数据,从工作文档到家庭照片都可能因为硬件故障或误操作瞬间消失。传统的手动备份...

节日主题皮肤切换日历

打开手机日历的瞬间,跃入眼帘的可能是水墨晕染的端午龙舟,或是带着糖霜质感的圣诞姜饼屋。这种视觉魔法背后...

电池健康状态监测工具

手机突然关机、笔记本续航断崖式下跌、电动车电量显示不准……这些问题背后,往往藏着电池健康状态的隐形危机...

智能复习计划短信提醒服务

对于备考族而言,制定复习计划容易,坚持执行却很难。拖延、遗忘、效率波动等问题常让学习效果大打折扣。针对...

批量图片格式转换与压缩处理工具

在数字内容创作逐渐普及的当下,图片处理成为设计师、自媒体从业者甚至普通用户的日常需求。无论是将上百张R...

自动整理下载文件夹中的临时文件工具

桌面右下角弹窗提示"磁盘空间不足"时,很多人会突然意识到下载文件夹已沦为数字垃圾场。安装包、临时文档、会议...

图片元数据清理工具(EXIF信息)

在数字时代,随手拍摄一张照片并上传到社交平台已成为日常习惯。但许多人可能不知道,每一张照片背后都隐藏着...

网页视频字幕提取与文本归档工具

当代网络视频日均新增时长突破七百万小时,面对海量信息,如何快速获取视频核心内容成为职场人士与研究者的痛...

命令行彩色任务进度跟踪器

在终端环境中处理耗时任务时,用户常常需要实时监控进度。传统的命令行工具通常依赖纯文本输出,缺乏直观的视...

局域网FTP文件传输监控工具

在信息化办公场景中,局域网文件传输既提升了协作效率,也带来了数据泄漏风险。某制造业企业曾发生设计图纸通...

CSV数据版本对比与差异导出工具

在数据管理领域,版本迭代带来的数据差异问题长期困扰着数据分析师和开发人员。传统的人工核对方式耗时费力,...

系统日志分析器(错误日志关键词统计)

服务器机房的指示灯规律地闪烁着,运维工程师张明对着满屏滚动代码的终端皱起眉头。某电商平台凌晨突发流量异...

桌面浮动式待办事项清单

在快节奏的工作环境中,注意力分散几乎是效率的头号敌人。传统的纸质清单或固定窗口的待办工具往往被淹没在层...

系统信息收集工具(硬件-软件)

在计算机运维和故障排查过程中,获取准确的系统信息如同医生需要患者的体检报告。根据技术社区Stack Overflow的年度...

系统剪贴板历史管理工具(缓存最近记录)

日常工作中,频繁在多个文档间切换复制内容时,超过83%的用户经历过「覆盖粘贴」的困扰——刚复制的地址还没来...

LeetCode题目难度分类统计工具

在算法刷题圈子里,LeetCode作为全球程序员公认的"练兵场",累积题目数量已突破3000道。面对海量题库,如何快速定位...

基于shutil的文件分类存储工具

在日常工作中,杂乱无章的文件存储常让人头疼。桌面堆满未分类的文档,下载文件夹混杂着图片、压缩包和临时文...

批量数据处理进度短信同步工具

在数据驱动的业务场景中,批量数据处理任务常面临进度追踪难、信息同步滞后等问题。针对这一痛点,市场上涌现...

多关键词文件内容摘要生成器

在信息爆炸的时代,快速从冗长文档中提取核心内容成为刚需。无论是学术研究、商业报告还是日常办公,用户常面...

多线程实现的大文件MD5校验工具

当开发者需要验证大文件完整性时,传统单线程校验工具往往让人陷入漫长的等待。某技术团队最近开源的MT-MD5Chec...

多语种字幕文件时间轴校准器

在影视制作、在线课程或国际会议场景中,字幕文件的精准同步直接影响内容传播效果。传统手动调整时间轴的方式...

自动填充网页表单脚本(自动化测试)

在电商平台的秒杀测试现场,工程师小李反复点击着提交按钮。他面前的显示器上,二十个浏览器窗口同时运行着商...

基于文件类型的电子邮件附件批量分类导出器

日常办公场景中,邮件附件处理是高频且低效的环节。某款针对附件分类管理的工具近期引发市场关注,其核心功能...

多层级目录文件同步备份工具

现代数据存储环境中,跨设备、跨平台的文件管理需求日益复杂。某科技公司研发部门曾遭遇核心代码库意外损坏事...

系统进程管理工具(查看与终止进程)

在计算机系统资源管理领域,熟练掌握进程控制工具是每位技术人员的必修课。当应用程序出现未响应或资源占用异...

久坐提醒健康管理工具

现代职场中,超过76%的上班族日均久坐时间超过8小时。医学研究早已证实,连续超过90分钟将导致血液循环减缓,腰...

密码库内存加密暂存处理系统

在数字化进程加速的今天,数据泄露事件频发,内存安全成为企业防护链条中最脆弱的环节之一。传统加密方案往往...

命令行网络测速工具(带宽检测)

在服务器运维和网络调试场景中,图形化测速工具往往力不从心。当工程师需要通过SSH连接远程设备排查带宽问题时...

SQLite数据库浏览器(支持基本CRUD操作)

打开电脑D盘里的项目文件夹,一个不到20MB的绿色软件安静地躺在角落。双击SQLiteBrowser.exe,墨绿色界面加载完成的瞬...

数据库版本迁移管理工具

开发团队常遇到这样的场景:测试环境的表结构更新未同步至生产环境,某次紧急修复后代码与数据库版本不匹配,...

多显示器任务栏扩展工具(跨屏窗口预览)

办公室的灯光下,设计师小陈的第三块竖屏显示器闪烁着PS界面,左手边的编程界面突然弹出报错提示。当他尝试在三...

简易数独游戏(非生成器)

数独作为经典的逻辑推理游戏,在碎片化娱乐时代依然占据独特地位。市面上多数工具聚焦于生成复杂题目,但一款...

系统启动项管理助手(禁用-启用服务)

日常使用电脑时,许多人都会遭遇开机速度缓慢、后台程序占用资源等问题。系统启动项管理工具作为系统优化的利...

笑话学习进度跟踪记忆卡片应用

深夜十一点半,手机突然震动着弹出提示:"您的'量子纠缠'卡片即将到期,友情提醒:薛定谔的猫都记住五次了!"这...