敏感信息(如密码-密钥)泄露检测工具

在代码仓库、日志文件甚至聊天记录中,敏感信息泄露往往发生在不经意的瞬间。开发人员误将密钥上传至公有仓库、运维人员将含密码的配置文件暴露在公网、测试数据中混杂真实用户凭证……这些问题如同潜伏的,随时可能引发数据泄露危机。近年来,随着DevOps和云原生技术的普及,敏感信息泄露检测工具逐渐成为企业安全体系中不可或缺的一环。

核心能力:从「大海捞针」到「精准定位」

传统的关键词匹配方式(例如搜索"password"或"token")存在高误报率,比如将包含"test_password"的模拟数据误判为真实密钥。新一代工具通过多维度规则引擎优化这一问题:

1. 上下文语义分析:识别代码中类似`AWS_ACCESS_KEY_ID`的变量名,结合值格式(如20位字母数字组合)进行双重校验;

2. 熵值检测:针对加密密钥、令牌等随机字符串,通过计算字符混乱度区分真实密钥与测试数据;

3. 版本历史追踪:扫描Git提交记录,及时发现已删除但未清理历史记录的敏感信息。

某金融科技公司曾通过此类工具,在测试环境的Kubernetes配置中发现硬编码的数据库密码,避免了因测试集群暴露到公网导致的潜在风险。

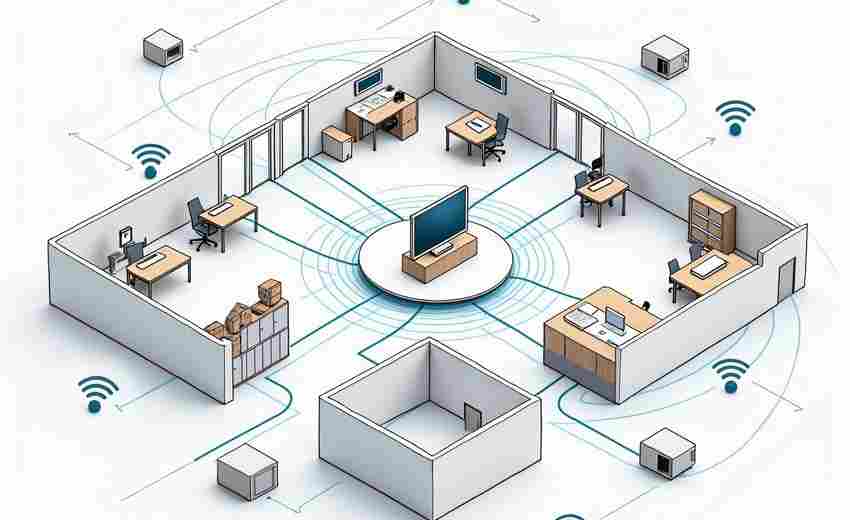

技术实现:静态+动态的「双保险」机制

静态扫描层面,工具可集成在CI/CD流水线中,对代码提交进行实时拦截。例如,当开发者试图推送含`rsa_private_key`的代码时,系统自动阻断流程并推送告警至Jira或企业微信。动态检测则覆盖运行环境,通过日志监控和内存快照分析,捕捉生产系统中临时生成的敏感数据(如OAuth令牌)。

开源工具如Gitleaks、TruffleHog已支持超过200种凭证类型的识别规则,商业产品则进一步引入机器学习模型,能够根据企业历史数据训练定制化的检测策略。

落地场景:从「事后补救」到「左移防护」

1. 研发阶段:IDE插件实时标注含敏感信息的代码行,教育开发者避免硬编码;

2. 测试阶段:在容器镜像构建时扫描环境变量与配置文件;

3. 运维阶段:结合Vault等密钥管理系统,自动替换已泄露的凭证。

需要注意的是,工具无法完全替代人工审计。某次检测中,工具曾将包含"AKIA"(AWS密钥前缀)的英文技术文档误判为真实密钥,这要求安全团队定期维护规则库并校准阈值。

随着《数据安全法》等法规的实施,企业需建立覆盖全生命周期的敏感信息防护体系。选择工具时,应重点关注其对私有化部署的支持能力,以及与GitLab、Jenkins等主流DevOps平台的兼容性。

- 上一篇:敏感信息过滤翻译工具

- 下一篇:敏感文件内容关键词扫描工具

相关软件推荐

随机软件推荐

随机电话号码生成器(支持不同国家区号)

全球数字经济加速发展,虚拟号码验证需求呈现爆发增长。根据第三方测试机构2023年的统计报告,跨境电商、社交平...

基于FPDF的PDF文件生成器

在数字化办公场景中,PDF文件因其跨平台兼容性与格式稳定性成为文档分发的首选格式。针对PHP开发者,FPDF作为一款...

代码自动格式化工具(Black库封装)

凌晨三点的办公室里,屏幕上闪烁着几十行未格式化的Python代码。缩进混乱的if嵌套与超长参数列表纠缠在一起,函数...

网站内容变更监测工具(定时对比提醒)

打开电脑,某电商平台的运营负责人张明习惯性地扫了一眼监测系统。红色警示灯突然亮起,竞争对手的主推商品详...

多语言实时语音字幕生成器

跨国会议进行到一半,发言人突然切换西班牙语,屏幕上立刻跳出对应的中文字幕——这不是科幻电影场景,而是多...

桌面浮动时钟与日程提醒工具

现代办公场景中,电脑屏幕的第三维度正在被重新定义。在传统壁纸与程序窗口之间,悄然生长出新的信息交互层—...

基于Requests库的天气API查询终端工具

![天气查询界面示意图] 在命令行环境中快速获取天气信息的需求持续存在,开发者社区中基于Python生态的解决方案层...

虚拟机磁盘文件空间膨胀监控器

在虚拟化环境中,磁盘文件的空间占用问题始终是运维管理的痛点。虚拟机运行过程中,动态分配的磁盘文件可能因...

桌面便签贴图工具(透明窗口与保存功能)

清晨八点的办公室,程序员小陈对着三块显示器皱起眉头。密密麻麻的代码窗口间藏着十几个便签窗口,突然弹出的...

编程IDE快捷键自定义映射工具

对于开发者而言,IDE(集成开发环境)的快捷键系统如同"第二双手"。不同IDE的默认快捷键往往存在差异,跨平台操作...

文件压缩包批处理工具(ZIP-RAR解压)

当电脑里堆满压缩包的文件夹超过三位数时,传统右键解压的操作效率就会直线下降。专业设计师每周要处理上百个...

多语言输入法切换提示工具

在全球化的工作场景中,多语言输入需求日益频繁。无论是跨国协作、多语种文档撰写,还是日常沟通中的即时翻译...

文字云生成器(根据文本生成词频图)

在信息爆炸的时代,文字云生成器正悄然改变着人们处理文本数据的方式。这款工具能将海量文字转化为直观的视觉...

按日期自动整理照片的归档工具

在手机存储空间频繁告急的当下,人们逐渐意识到照片管理的重要性。某款智能归档工具通过独创的EXIF数据分析技术...

股票价格监控提醒工具(实时数据爬取)

清晨七点,北京金融街的某证券营业部里,分析师张明习惯性打开电脑,股票监控系统的实时预警正在闪烁。昨夜美...

简易手写笔记识别应用

纸质笔记本上歪歪扭扭的会议记录,草稿纸里天马行空的灵感涂鸦,课堂讲义边角挤满的公式推导——这些承载着思...

文件属性隐藏-显示批量管理工具

对于经常需要处理大量系统文件的运维人员和开发者而言,文件属性管理是项高频且易出错的常规操作。传统方法依...

输入法切换异常行为捕捉器

在Windows系统右下角,每天重复按动"Shift+Ctrl"组合键的程序员小王突然停住动作——刚刚输入的代码注释里,赫然夹杂...

淘宝商品价格走势追踪工具

每到促销季,淘宝商品价格的波动总让人眼花缭乱。同一款商品,不同时间点价格可能相差几十甚至上百元。如何精...

多线程文件压缩工具(ZIP格式)

电脑硬盘里堆积的工程文件突然超过30GB时,传统压缩软件卡顿的进度条总让人抓狂。某互联网公司运维团队的内部测...

命令行农历日期转换工具

翻开泛黄的台历,某页右下角标着模糊的「立夏」字样。现代人早已习惯在手机日历上随手查询节气,但那些热衷于...

网页内容抓取结果导出工具(CSV-JSON格式)

网页数据采集已成为企业数字化转型的基础需求,但对于非技术人员而言,如何将抓取到的海量数据转化为可分析的...

基于艾宾浩斯算法的菜谱练习频率规划工具

厨房里堆叠的菜谱笔记、手机相册中凌乱的步骤截图、收藏夹里积灰的教学视频——多数烹饪爱好者都经历过"学得快...

实验操作规范性评分系统

在生物实验室的恒温培养箱旁,身着白大褂的研究员正手持移液枪进行细胞传代操作。监控屏幕上突然亮起的橙色警...

计划任务与启动项关联检测器

在日常计算机使用中,系统启动项和计划任务是恶意软件、广告插件或冗余程序隐藏的高发区域。它们常通过注册表...

多进程图像批量处理工具(尺寸-格式转换)

图像处理领域长期面临效率瓶颈,传统单线程工具在处理千量级图片时耗时明显。某开源社区近期发布的多进程图像...

文件时间戳操作历史审计工具

在数字取证与安全审计领域,文件的时间戳信息如同案发现场的指纹,往往隐藏着关键线索。某企业曾因内部人员篡...

自动生成测试用虚拟地址生成器

在软件测试领域,数据就像空气般重要却容易被忽视。当某个银行APP在压力测试时使用"北京市火星路1号"作为测试地...

文件压缩解压工具(Zip-Rar格式支持)

深夜赶论文的最后一刻,U盘突然提示存储空间不足。盯着电脑右下角的23:47,你抓过手机准备搜索解决方案,指尖却...

桌面悬浮式系统时间校准工具

北京时间2023年11月,某科技论坛用户反馈其服务器群组因0.03秒的时钟偏差导致数据同步异常。这个看似微小的误差,...

代码片段本地存储工具

开发者在日常工作中常会遇到代码复用的需求。当高频使用的功能模块、特定场景的解决方案散落在不同项目目录时...

简易DNS查询工具(含缓存功能)

在网络运维和开发场景中,DNS解析效率直接影响着问题排查和服务响应速度。传统命令行工具如`nslookup`或`dig`虽然功...

Git仓库备份文件内容搜索检索工具

在代码版本管理的日常工作中,开发团队常面临一个隐蔽痛点:随着Git仓库备份数量增加,历史版本、分支和归档文...

多线程直播回放视频分段下载合并工具

当代网络环境中,直播回放视频的下载需求持续增长,普通下载工具往往面临速度慢、易中断的痛点。针对这一现状...

简易HTTP请求测试工具(GET-POST模拟)

技术人员调试接口时常常面临这样的困境:本地开发环境与测试服务器存在差异,网页调试工具又需要反复填写表单...

基于时间序列的日志异常波动检测工具

日志数据作为系统运行状态的核心记录载体,其波动模式往往隐藏着潜在风险。传统的人工阈值告警或规则引擎在面...

玩家行为模式异常检测工具

游戏行业高速发展的外挂泛滥、脚本刷金等违规行为持续侵蚀着游戏生态。传统人工巡查效率低下,规则库式防御系...

桌面时钟(带世界时区切换功能)

纽约的清晨阳光斜射进曼哈顿写字楼时,东京办公室的电子钟正指向晚上十点三十分。这种跨时区的实时对照已不再...

简易股票价格监控脚本(API数据抓取)

金融市场的波动性催生了实时监控工具的需求。基于Python的股票价格监控脚本通过对接金融数据接口,能够实现个性...

日程历史数据分析报告生成工具

日程历史数据分析报告生成工具近年来逐渐成为企业及个人用户提升工作效率的利器。这款工具通过自动化处理复杂...