镜像文件数字签名验证工具(PGP-GPG支持)

在开源软件分发、系统镜像发布等场景中,文件完整性与来源可信度一直是安全领域的核心议题。恶意篡改或伪造的安装包可能携带后门程序,导致数据泄露甚至系统崩溃。为此,PGP(Pretty Good Privacy)及其开源实现GPG(GNU Privacy Guard)成为保障数据安全的基石工具,其数字签名验证功能尤其值得深入探讨。

核心原理:非对称加密的信任链

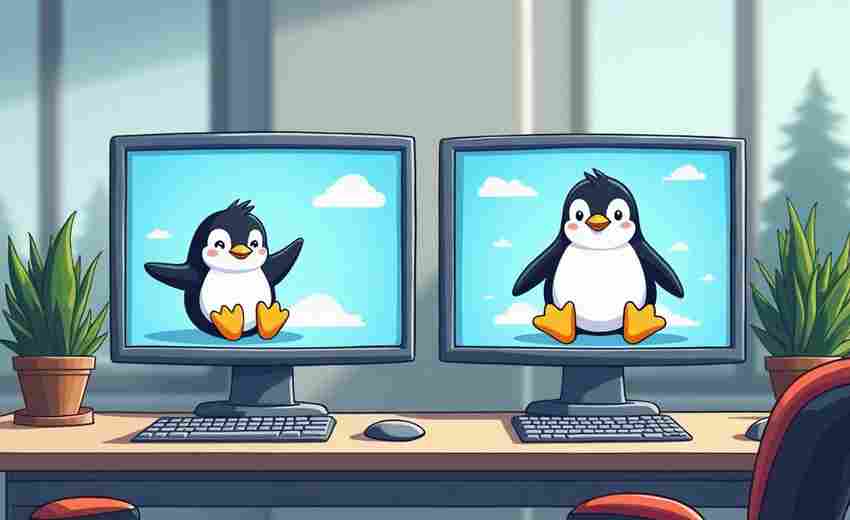

PGP/GPG依赖非对称加密体系实现签名验证。开发者使用私钥对文件生成唯一签名,用户则通过对应的公钥校验签名是否匹配。这一机制不仅确认文件未被篡改,还能验证发布者身份的真实性。例如,Linux发行版如Debian、Ubuntu均通过GPG签名确保ISO镜像的合法性。若校验失败,可能意味着文件被中间人攻击替换,或下载过程中出现数据损坏。

实战操作:三步完成验证

1. 获取公钥

公钥通常由官方渠道公布,如项目官网、密钥服务器(keyserver.)或开发者个人主页。以Debian为例,用户可通过`gpg --keyserver keyring. --recv-key [密钥ID]`命令导入官方公钥。

2. 下载签名文件

镜像文件通常附带扩展名为.sig或.asc的签名文件。部分项目会直接将签名信息嵌入下载页,需注意签名与文件的版本严格对应——错位版本将导致校验失败。

3. 执行验证命令

使用`gpg --verify [签名文件] [目标文件]`进行校验。若输出显示"Good signature"及正确的密钥ID,表明验证通过。例如验证Ubuntu镜像时,需确认为`843938DF228D22F7B3742BC0D94AA3F0EFE21092`等官方密钥签发的签名。

常见误区与风险提示

扩展应用场景

目前,GPG 2.4.3版本已默认启用强哈希算法SHA512,替代存在碰撞风险的SHA1。对于Windows用户,图形化工具如Gpg4win可降低命令行操作门槛,但需注意其默认配置是否禁用弱加密协议。开发团队应建立密钥管理规范,例如将私钥存储在硬件安全模块(HSM)中,避免私钥泄露引发供应链攻击。

- 上一篇:镜像文件头信息分析工具

- 下一篇:镜像文件自动命名工具(根据内容智能命名)

相关软件推荐

基于Tkinter的GUI文件选择对话框工具

发布日期: 2025-07-08 13:42:02

Tkinter作为Python标准GUI工具库,其文件选择对话框模块在桌面应用开发中具有重要地位。...

基于Tkinter的批量添加文件元数据工具

发布日期: 2025-07-21 17:48:01

在数字资产管理领域,超过78%的办公文档存在元数据缺失问题。基于Python Tkinter框架开...

随机软件推荐

多平台文件属性对比校验工具

日常工作中,文件同步错误、备份数据异常等问题屡见不鲜。某互联网公司的运维团队曾因服务器迁移时文件属性丢...

自动生成统计图表的Excel插件

在数据分析领域,Excel始终是不可替代的工具,但手动制作图表常让用户陷入重复操作中。一款名为 ChartGenius 的插件...

多平台账号管理工具(CSV加密存储与同步)

数字化时代,用户往往需要管理数十个甚至上百个平台账号,从社交媒体到办公软件,从购物网站到金融账户。账号...

语音转文字工具(离线语音识别版)

凌晨三点的急诊室,主治医生刚结束一台紧急手术。他摘下口罩对着手机说出"术后记录:患者左心室破裂修补术顺利...

用户名合法性正则规则验证工具

注册账号时,用户名报错是用户最常遇到的场景之一。用户经常困惑于"用户名只能包含字母、数字和下划线"这类提示...

支持正则表达式的文件过滤同步工具

在数据量爆发式增长的互联网环境中,文件同步工具已成为企业及个人刚需。传统同步软件往往局限于固定后缀名或...

系统托盘日历日程提醒插件

现代人对于效率工具的依赖程度越来越高,一款好的软件往往能在细节中撬动生产力。系统托盘日历日程提醒插件正...

拼音转换文件名批量处理器

日常办公中常遇到文件名混乱的困扰——中文命名文件在不同系统间传输时易出现乱码,特殊字符导致检索困难。针...

局域网设备扫描器(输出在线设备列表到文本)

现代办公与家庭网络环境中,设备接入数量呈指数级增长。当打印机突然断连、摄像头无法访问或是某个终端占用大...

网页PDF文档缓存提取工具

日常浏览网页时,许多人遇到过这样的场景:在线阅读PDF文件后忘记下载,或是误关闭标签页导致文档丢失。针对这...

多表格数据交叉对比工具

在信息爆炸的时代,企业每天需要处理来自CRM、ERP、财务系统等多个数据源的表格文件。某家零售连锁企业的数据分...

桌面便签同步工具(多设备云同步)

现代人对于效率工具的依赖日益加深,尤其在多设备协同场景下,如何快速捕捉灵感并实现内容无缝流转成为痛点。...

简易绘图工具(支持直线-圆形-颜色选择)

许多初入数字绘画领域的新手常被专业软件的复杂功能劝退。近期上线的简易绘图工具以"三分钟上手"为设计理念,成...

天气数据抓取与桌面弹窗提醒工具

随着生活节奏加快,人们对天气信息的即时性需求愈发强烈。无论是通勤出行、户外活动还是工作安排,提前掌握天...

简单异或算法文件加密工具

在数字化信息快速流通的今天,数据安全成为个人用户的基础需求。针对非敏感文件的日常保护,一款基于异或(X...

邮件列表自动发送内容生成器

在信息爆炸的时代,邮件营销依然是企业与用户建立深度联系的核心渠道之一。但传统的手动邮件发送模式耗时耗力...

备份文件日期有效性验证脚本

数据中心某次例行巡检时,运维人员发现关键业务系统的备份文件全部显示为当天凌晨生成。进一步核查发现,存储...

进程占用资源监控工具(CPU-内存)

运维工程师老张刚接手线上服务器的性能优化任务,就遇到了棘手问题:某业务进程每隔三小时就会触发内存溢出告...

Plotly交互式可视化应用

在数据驱动的时代,可视化工具早已超越静态图表阶段。当用户需要从海量数据中快速捕捉趋势、定位异常或完成多...

密码输入错误次数限制器(防暴力破解)

凌晨三点,某银行后台系统突然触发警报。监控画面显示,境外IP地址在半小时内对378个账户发起连续登录尝试。攻击...

汇率换算工具(调用实时汇率API)

汇率波动时刻牵动跨境交易者的神经。无论是海外旅行、跨境电商还是国际投资,精准的汇率换算直接影响决策成本...

随机化学品CAS号生成器(带验证功能)

在化学研究与工业生产领域,化学品标识系统(CAS Registry Number)承担着全球物质唯一识别的核心作用。面对实验模拟...

鼠标键盘操作录制回放工具(自动化测试辅助)

在软件测试领域,重复操作带来的效率瓶颈长期困扰着测试工程师。某电商平台的测试团队曾统计发现,每次版本迭...

短链接访问数据对比分析工具(日期范围对比)

短链接访问数据对比分析工具已成为现代企业精准运营的重要抓手。该工具以日期范围对比为核心功能,通过多维数...

简易RSS订阅阅读器桌面应用

在信息过载的时代,许多用户依然依赖RSS订阅技术获取垂直领域的内容更新。尽管移动端阅读工具层出不穷,但桌面...

EPUB-AZW3格式规范检查器

电子书格式的复杂性常使内容创作者面临隐形挑战。EPUB和AZW3作为主流格式,其技术规范包含数百项标准细则。某款专...

TXT文件快速添加临时任务便签工具

地铁站台的人群中突然想起遗漏的工作任务,超市生鲜区纠结该买哪些食材,会议室里领导临时布置的跨部门协作—...

可配置参数的音频转换脚本

在数字音频处理领域,效率与灵活性一直是刚需。一款支持高度自定义参数的音频转换脚本工具,正成为工程师、内...

语音转文本转录工具

键盘敲击声在会议室逐渐密集,市场部总监突然将手机推到桌面中央:"这是上周客户电话的录音,谁帮忙整理成文字...

自动解压缩文件批量处理工具

在日常办公或数据处理中,压缩文件几乎是绕不开的格式。无论是接收同事发来的项目资料,还是下载网络资源,压...

双因素认证码生成验证器

在数字化时代,账户安全已成为不可忽视的议题。双因素认证(2FA)技术通过叠加密码与动态验证码的双重验证机制...

热力学温度单位转换工具

温度单位的换算在物理、化学及工程领域频繁出现。由于不同学科习惯或国际标准差异,开尔文(K)、摄氏度(℃)...

定时网页内容抓取与存储工具

在信息爆炸的时代,网页数据的高效获取与存储成为企业及个人用户的核心需求。一款能够自动化完成定时抓取、精...

日志文件实时关键词触发微信通知工具

某互联网公司的运维工程师张工盯着屏幕上的日志瀑布流,突然收到手机震动——一条微信通知弹出:"14:23订单服务...

网络服务质量评分工具

网络服务质量的优劣直接影响用户体验,如何准确评估网络性能成为运维领域的核心课题。某通信设备厂商研发的网...

编程教程代码示例抓取工具

互联网技术社区每天产出数以万计的代码示例,开发者常面临信息过载的困扰。某开源社区近期推出一款垂直领域的...

简易国际象棋棋盘绘制器(8x8网格生成)

黑白交错的国际象棋棋盘是棋类运动的标志性符号。对于需要快速生成标准棋盘的用户而言,轻量级棋盘生成工具正...

简易日历查看器(带农历显示)

现代人生活节奏快,日程安排常需兼顾公历与农历,一款能同时满足两种需求的工具尤为重要。简易日历查看器凭借...

视频帧提取工具(按时间戳截取)

在短视频创作与影视剪辑领域,时间轴上的某个0.1秒往往承载着关键画面。当传统剪辑软件需要反复拖动进度条定位...

简易钢琴模拟器(键盘触发音阶)

午后的阳光斜照进咖啡馆,邻桌女孩的手机突然传出《致爱丽丝》的旋律。抬眼望去,她的手指正在手机屏幕上轻盈...