TCP半开放连接检测器(SYN扫描)

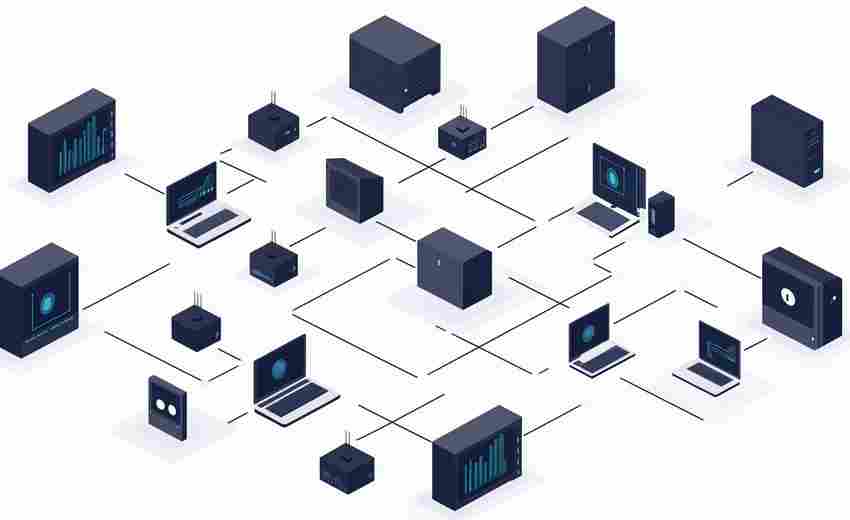

网络环境中的端口扫描技术,长期以来是安全攻防领域的核心课题。在众多扫描手段中,TCP半开放连接检测器(SYN扫描)因其隐蔽性和高效性,成为渗透测试人员和安全工程师的常用工具。本文将从技术原理、检测机制、典型场景三个维度展开分析。

技术原理:三次握手的漏洞利用

SYN扫描的本质在于利用TCP协议的三次握手缺陷。正常连接建立时,客户端发送SYN包,服务端返回SYN-ACK响应,最后客户端回复ACK完成连接。而SYN扫描在收到SYN-ACK响应后,直接发送RST中断握手过程,避免完整连接的日志记录。这种"握手未遂"的状态,使得扫描行为较难被传统防火墙捕获。

检测机制:流量指纹与异常识别

现代检测系统主要通过两类特征识别SYN扫描:时间维度上,短时间内高频的SYN请求指向不同端口;协议层面,未完成握手的半连接数量异常激增。部分高级方案会结合机器学习模型,分析源IP的历史行为基线,对偏离常规模式的流量进行实时告警。

典型应用场景的双面性

在防御侧,企业安全团队通过SYN扫描模拟攻击,能快速定位防火墙规则漏洞,验证入侵检测系统(IDS)的响应能力。攻击者则利用其隐蔽特性进行网络拓扑测绘,比如通过不同端口的响应状态判断服务器角色(22端口开放可能代表Linux主机),为后续定向攻击提供情报支持。

防御策略的分层部署

网络层实施SYN-Cookie机制,内核动态处理半开连接避免资源耗尽。应用层部署基于行为的分析系统,对同一源IP的异常扫描频率设置动态阈值。云环境可结合VPC流量镜像功能,将可疑流量导入沙箱环境进行深度包检测。

工具本身的合法性取决于使用场景,安全从业者需严格遵守授权测试范围。随着IPv6和加密协议的普及,传统SYN扫描的有效性正逐步降低,但其揭示的协议层安全问题仍具研究价值。

- 上一篇:TCP-UDP端口扫描器

- 下一篇:TCP窗口缩放因子分布分析器

相关软件推荐

系统USB设备连接历史追踪器

发布日期: 2025-05-06 17:28:15

Windows操作系统在每次接入USB设备时,都会在注册表路径"HKEY_LOCAL_MACHINESYSTEMCurrentContro...

网络实时天气查询命令行工具(调用开放API)

发布日期: 2025-04-15 09:51:05

打开命令行窗口输入weather shanghai,三行文字瞬间跳出——当前温度28℃、湿度62%、东南...

随机软件推荐

BeautifulSoup实现的简易网页爬虫工具

(正文开始) 工具定位与特点 BeautifulSoup作为Python生态中经典的HTML解析库,常被用于构建轻量级网页爬虫。其核心优...

简易绘图板工具(鼠标绘制与保存)

墙角的咖啡渍还没干透,办公室电脑上又跳出第八版设计稿修改需求。设计师小王随手抓起鼠标,在绘图板里勾勒出...

简易股票价格查询桌面组件

对于股民而言,及时获取股价变动是日常刚需。传统的操作往往需要反复打开手机App或网页查询,效率低下且容易错...

批量图片压缩优化工具

日常工作中,设计师常遇到上百张产品图需要上传至官网的情况。当这些单张5MB的图片批量压缩至500KB后,不仅网页加...

CSV数据生成简易柱状图工具

数据处理与分析早已成为现代工作场景的标配技能,但复杂的工具门槛常让非技术背景者望而却步。针对这一痛点,...

MAT数据时间戳重采样批处理工具

在科研与工程领域,时序数据的精确对齐一直是数据处理中的核心挑战。尤其在涉及多设备同步采集的场景中,由于...

YAML参数化的数据库查询结果导出工具

在数据驱动的业务场景中,快速提取并导出数据库查询结果是一项高频需求。传统方式中,开发人员常需编写重复的...

办公桌面文件自动整理工具

在信息爆炸的数字化办公场景中,电脑桌面往往成为文件垃圾场的重灾区。当PPT初稿与财务表格交错堆叠,当会议纪...

浏览器网站数据选择性清除工具

在互联网深度融入日常生活的当下,浏览器存储的网站数据逐渐成为隐私泄露的高危区。传统清理工具常采用「一刀...

自动化办公流程录制回放器

日常工作中大量重复性操作消耗着职场人的精力。财务人员每天重复录入上百条数据,行政人员频繁切换系统处理审...

基于热键的快速版本保存工具

日常工作中最令人抓狂的场景之一,莫过于文档修改到一半突然死机,或是头脑风暴时误删了关键段落。传统的手动...

企业注册地址标准化格式校验工具

在工商信息管理领域,企业注册地址的标准化处理长期困扰着数据管理人员。某省市场监管部门曾在2021年专项检查中...

批量生成地理坐标JSON数据工具

在物流路径规划、地图应用开发等场景中,开发者常需要批量生成地理坐标测试数据。传统手工制作方式不仅耗时费...

多线程网站响应速度测试器

在网站运维与开发过程中,响应速度直接影响用户体验和业务转化率。一款高效的工具能够帮助开发者快速定位瓶颈...

二维码生成解析工具(带访问权限控制)

当代办公场景中,二维码正逐步替代传统纸质媒介。某跨国物流企业最近发现,其仓库使用的二维码标签遭竞争对手...

简易计算器应用(PyQt)

日常办公与学习中,一款操作流畅、界面简洁的计算器应用能够显著提升效率。基于Python生态的PyQt框架开发的桌面计...

视频转GIF动画制作工具(自定义帧率截取)

在短视频充斥社交平台的时代,动态GIF因其短小精悍的特性,正成为年轻人表达情绪的新宠。想要制作出既不拖沓又...

检测结果关键词高亮搜索工具

在信息爆炸的时代,从海量文本中快速提取关键内容已成为工作刚需。无论是科研人员分析实验数据、律师查阅法律...

多线程网站死链扫描报告生成器

在网站运维过程中,"死链"如同隐形的绊脚石,不仅损害用户体验,还会导致搜索引擎排名下降。传统的人工排查方式...

结构化数据处理工具(Pandas)

在数据科学领域,Pandas作为Python生态中最受欢迎的数据处理工具,已成为分析师与开发者的标配武器。这个开源库以...

实时汇率嵌入式Excel插件工具

在全球经济紧密关联的当下,汇率波动直接影响企业成本核算、跨境交易甚至个人投资决策。传统的人工查询汇率方...

基于Scapy的定制协议测试工具

在工业物联网与私有通信协议快速发展的背景下,传统网络测试工具逐渐暴露出适配性不足的问题。某开源社区近期...

支持SSML的TTS脚本编辑器

【深度解析】支持SSML的TSS脚本编辑器:语音交互开发者的新利器 在语音交互技术快速发展的当下,文本转语音(TT...

系统日志分析工具(错误日志统计与可视化)

当服务器集群规模突破千台量级,某电商平台在促销活动中突然出现支付延迟。运维团队花费6小时定位到问题根源—...

CSV数据分类标签添加工具

在大数据时代,CSV格式文件因结构简单、兼容性强,成为数据存储与交换的常用载体。面对海量数据,人工标注分类...

局域网屏幕共享助手(基础版)

在团队协作或日常办公场景中,屏幕共享功能的需求日益频繁。传统互联网传输工具依赖云端服务器,存在延迟高、...

使用Pygments的代码语法高亮工具

在程序开发与技术写作领域,清晰的代码展示直接影响信息传递效率。当开发者需要在文档、博客或工具中嵌入代码...

相似图片自动排序工具

数字时代每天产生数以亿计的图像文件,摄影师每周需要整理上千张原始素材,电商运营团队每月处理数万张商品图...

SQLite驱动的电脑外设使用日志工具

在电脑外设逐渐成为效率核心工具的今天,用户对于设备使用状态的追踪需求正快速上升。一套基于SQLite数据库开发...

电子书阅读进度跟踪器(TXT-EPUB格式)

地铁车厢里,电子书阅读器屏幕的冷光映在乘客脸上,手指划过页面的动作频繁却机械。当数字阅读逐渐成为主流,...

用户自定义指标监控配置工具

企业数字化转型浪潮下,数据监控体系正面临根本性变革。传统监控工具预设的CPU、内存等基础指标,在电商大促流...

农历公历双向转换查询工具(带节气提示)

农历与公历作为两种历法体系,长期并行于社会生活的不同领域。传统节日、生辰八字常以农历为基准,而现代工作...

文本文件内容压缩比测试工具

在信息爆炸时代,存储空间与传输效率始终是绕不开的难题。当工程师面对50GB的服务器日志,或是设计师需要发送上...

简易通讯录管理系统(本地数据库存储)

在数字化时代,通讯录管理工具已成为个人与小型团队不可或缺的助手。一款基于本地数据库的通讯录管理系统,凭...

短视频格式转换压缩工具

短视频创作者常遇到两个痛点:高清素材导出时体积过大、多平台上传卡在格式限制。一款高效的格式转换压缩工具...

日志错误权重占比环形图生成器

日志分析是系统运维与开发过程中的关键环节,但海量日志中的错误信息常让人陷入"数据沼泽"。传统方法依赖人工筛...

B站UP主视频更新Telegram推送工具

凌晨两点半的手机屏幕突然亮起,Telegram弹出一条新消息:"你关注的@老番茄已更新《变形兄弟挑战赛》"。对于常年蹲...

GPU显存占用实时监控工具

游戏画面突然卡顿,训练模型意外中断,渲染进程莫名崩溃——这些场景背后往往藏着同一个元凶:GPU显存溢出。显...

自动将CSV转换为SQLite数据库工具

办公室的空调发出轻微嗡鸣,程序员老张盯着屏幕上的300MB订单数据文件发愁。这份包含27个字段的CSV表格需要导入...

桌面快捷方式自动分类工具

现代人的电脑桌面上,总免不了堆满各种快捷方式。工作文档、设计软件、游戏图标、临时下载的文件……杂乱无章...