局域网内主机端口扫描检测工具

某科技公司网络安全团队近期在日常巡检中发现,某部门服务器存在异常TCP连接记录。经核查,该事件源于内部员工违规使用端口扫描工具,导致核心业务系统短暂中断。这种情形在企事业单位内网中并不鲜见,凸显了端口扫描检测工具在网络安全体系中的必要性。

端口扫描检测工具主要通过流量监控和行为分析实现威胁识别。当某主机在短时间内向多个端口发送连接请求,或连续发送特定类型的探测数据包时,系统会触发预警机制。以某企业级检测系统为例,其内置的智能算法可识别包括SYN stealth scan、FIN scan在内的12种扫描模式,误报率控制在3%以内。

这类工具通常具备实时监控、异常告警、日志审计三大核心模块。在技术实现层面,部分产品采用深度包检测技术(DPI),能够解析应用层协议特征。某开源检测系统的最新版本,甚至实现了对IPv6环境下端口扫描行为的有效捕获,解决了传统工具在双栈网络中的监控盲区。

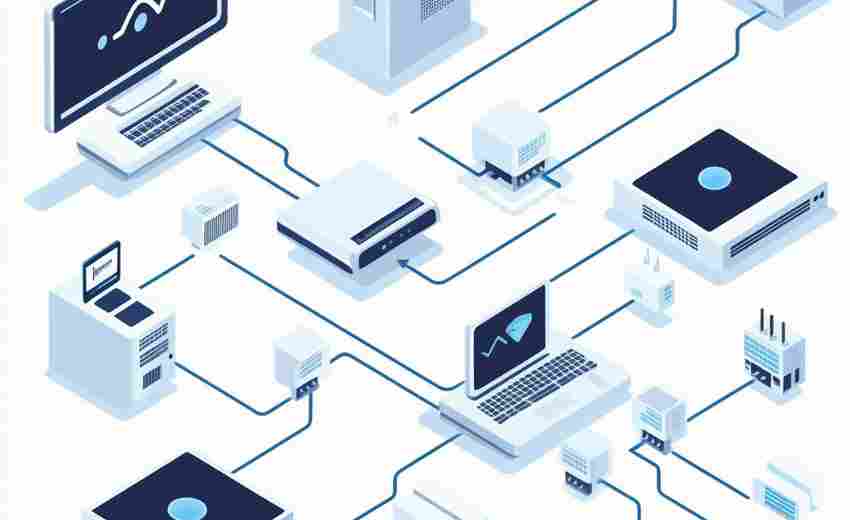

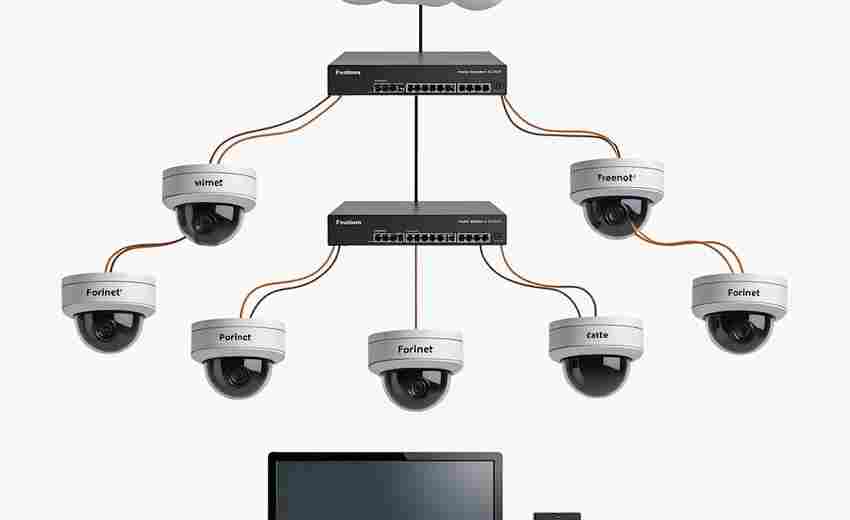

实际部署时需要考虑网络拓扑结构的影响。某金融机构的案例显示,在VLAN划分复杂的网络环境中,检测工具的镜像端口配置不当会导致约15%的数据包丢失。技术人员通过优化交换机端口镜像策略,最终实现全流量覆盖监控。

检测工具的规则库更新频率直接影响防护效果。某单位的安全日志显示,未及时更新规则的检测系统对新型UDP扫描的识别延迟达到72小时。这要求运维团队必须建立定期更新机制,同时结合威胁情报进行动态调整。

数据可视化功能逐渐成为标配。某互联网公司的安全控制台能够将扫描行为按威胁等级进行颜色标记,并生成三维拓扑图直观显示攻击路径。这种设计使非技术人员也能快速理解网络安全态势。

法律合规性不容忽视。在部署检测工具时,企业需遵守《网络安全法》相关规定,提前向员工告知网络监控范围。某跨国公司的内部审计报告显示,完善的告知程序能使违规事件处理效率提升40%。

检测系统的误报处理考验运维能力。某制造企业的实践表明,通过建立白名单机制排除运维设备的正常扫描行为,可使告警准确率从82%提升至93%。这需要安全团队对网络资产进行精准梳理和分类管理。

当前主流产品开始集成机器学习能力。某云安全厂商的检测系统通过分析历史数据,可自动优化检测阈值,对低频慢速扫描的识别率提高至89%。这种自适应机制特别适合应对高级持续性威胁(APT)。

工具选型需平衡性能与成本。某中小企业的对比测试显示,开源方案在百兆网络环境下CPU占用率达到65%,而商业方案仅占用18%。但后者年度许可费用是前者的30倍,这需要根据实际预算做出权衡。

应急响应机制应与检测工具联动。某电力系统的安全架构中,检测系统在识别到高危扫描行为后,可自动触发防火墙规则更新,将可疑IP加入临时黑名单。这种自动化处置使威胁响应时间缩短至5秒内。

安全人员需定期验证检测有效性。某证券公司的红队演练暴露,现有系统对碎片化扫描数据包的识别存在漏洞。通过模拟攻击测试,技术团队及时调整了数据包重组策略,消除了潜在防护缺口。

- 上一篇:局域网内主机存活检测工具(Ping扫描)

- 下一篇:局域网内会议屏幕广播控制端

相关软件推荐

随机软件推荐

朗读速度测试校准工具

在语言教学、有声读物录制等场景中,朗读速度直接影响信息传递效果。一款专为语音工作者设计的测试校准工具,...

文本文件内容压缩比测试工具

在信息爆炸时代,存储空间与传输效率始终是绕不开的难题。当工程师面对50GB的服务器日志,或是设计师需要发送上...

简易RSS订阅解析与摘要生成器

在信息爆炸的时代,如何高效获取并消化碎片化内容成为刚需。一款支持RSS订阅解析与自动摘要生成的工具,正成为...

CSV多文件差异比对与清洗工具

在数据分析、金融统计或科研领域,CSV文件因其轻量化、易读性强的特点成为主流数据载体。当需要同时处理多个结...

基于flask的简易个人博客系统工具

在信息碎片化时代,越来越多创作者开始寻求自主内容平台。基于Python的Flask框架搭建个人博客系统,因其灵活轻便的...

电商价格历史波动追踪器

打开手机浏览商品时,许多人都有过这样的经历:三天前加入购物车的连衣裙突然涨价200元,上周收藏的扫地机器人...

批量生成可发音密码工具

在信息安全愈发重要的今天,密码设计逐渐成为一门融合语言学与密码学的技术活。传统密码生成器虽然能快速产出...

智能生成组织结构图工具

智能生成组织结构图工具:让企业管理更直观 在企业管理中,组织结构图是梳理部门关系、明确岗位职责的重要工具...

校园巴士时刻表查询工具

对许多大学生而言,校园巴士是日常通勤的重要工具。但面对复杂的路线、多变的班次以及节假日临时调整,如何快...

鼠标操作录制与自动化回放工具

在数字化办公场景中,重复性高、操作路径固定的计算机任务消耗着大量时间。鼠标操作录制与自动化回放工具的出...

简易网络聊天室(基于Socket局域网通信)

办公桌上堆着几本翻旧的《TCP/IP协议详解》和《Java网络编程》,咖啡杯底压着张泛黄的拓扑图。半年前接到公司内部...

文件编码批量检测转换工具

在数字化办公场景中,文件编码问题常成为跨平台协作的隐形障碍。一份文档从Windows系统传输到Linux服务器后莫名出...

桌面便签备忘录工具(定时提醒)

清晨七点,电脑屏幕右下角准时弹出蓝色气泡窗,提醒窗口随着蜂鸣声轻轻晃动。这是某位程序员设置的"服用维生素...

多压缩文件内容预览提取工具

日常办公或学习场景中,压缩包几乎成为文件传输的标配载体。面对多个压缩文件混杂的文件夹,传统解压流程需要...

系统更新残留文件扫描工具

Windows或macOS系统更新后,不少用户发现C盘空间莫名减少,程序响应速度变慢。这种现象通常由系统更新残留文件引起...

编程代码片段管理及快速插入工具

某科技公司后台数据显示,程序员每天平均需要重复输入23次相似代码。当开发者在多个项目中切换时,常常陷入"这...

词汇翻译助手(调用免费翻译API)

在全球化进程加速的当下,跨语言沟通需求持续增长。一款名为"词汇翻译助手"的工具应运而生,其基于免费API接口构...

视频HDR元数据解析工具

在超高清视频内容爆发式增长的今天,HDR(高动态范围)技术已成为提升视觉体验的关键指标。但鲜为人知的是,隐...

任务调度工具-Celery

分布式系统开发领域存在一个有趣现象:约68%的工程师首次接触任务队列时都会选择Celery。这个由Python编写的开源框...

文件内容敏感词检测与标记工具

在信息处理领域,数据合规性管理已成为企业运营的核心需求。某款文件内容敏感词检测与标记工具近期在多个行业...

基于Tkinter的RSS阅读器GUI版

在信息爆炸的时代,高效获取内容成为刚需。RSS技术凭借其聚合特性,始终是许多用户追踪多源信息的首选方案。近...

微博图片九宫格自动生成工具

刷微博时总被精致的九宫格图片吸引?普通用户和专业博主之间,或许只差一个智能排版工具的距离。近期上线的"九...

国家-地区疫情数据快速排序分析器

全球疫情监测领域近期出现了一款革新性工具,该工具基于多维数据排序算法,能够实时处理超过200个国家地区的动...

邮件自动分类器(基于关键词过滤)

在信息爆炸的数字化时代,企业邮箱日均处理量突破百封已成常态。某互联网公司运维部曾做过统计:人工处理每封...

简易Excel数据清洗工具(pandas实现)

在日常数据处理中,Excel表格的清洗工作常让人头疼:缺失值、重复项、格式混乱等问题频发。传统手动操作效率低且...

数值范围过滤与异常值检测工具

数据处理过程中,数值范围过滤与异常值检测是两项核心功能。无论是金融风控、工业质检还是医疗数据分析,准确...

Excel多工作簿数据汇总统计工具

在数据密集型工作场景中,企业常面临跨部门数据分散存储的问题。以某快消品企业为例,市场部每月需处理来自3...

桌面密码保险箱(AES加密实现)

现代人平均需要管理近百组密码,大脑记忆早已不堪重负。纸质记录本面临物理损毁风险,云端存储又让人担忧数据...

文件夹权限批量检查工具(读-写权限)

在数字化办公场景中,文件夹权限管理是保障数据安全的重要环节。权限设置不当可能导致信息泄露或业务中断,传...

日历与待办事项管理工具(Tkinter GUI)

在效率至上的时代,时间管理工具逐渐成为现代人的刚需。市面上虽然存在大量在线协作类软件,但对于注重隐私、...

支持HEIC格式的图片转换器

当手机存储空间频繁告急时,HEIC格式凭借其高压缩率优势,已成为苹果设备默认的图片存储方案。这种采用HEVC编码技...

简易流程图绘制工具(拖拽式)

操作繁琐、界面复杂曾是流程图工具的通病。随着一款支持拖拽式操作的流程图软件问世,用户只需通过鼠标点击与...

日志时间戳异常检测分析工具

在每秒产生数百万条日志的分布式系统中,时间戳如同流淌在系统血管中的血液。某跨国电商平台曾因0.05秒的时间戳...

启动项注册表路径翻译工具

在Windows系统管理中,注册表启动项的排查与维护常令普通用户望而却步。复杂的注册表路径如同迷宫,HKEY_LOCAL_MACH...

单词本记忆辅助软件(支持艾宾浩斯曲线)

在语言学习领域,记忆效率始终是学习者关注的核心问题。传统背单词方式依赖机械重复,容易陷入“背了又忘”的...

带MD5校验的音频文件安全转换器

现代音频处理领域,文件格式转换的便捷性与安全性常难两全。一款集成MD5校验机制的音频转换器近期引发行业关注...

翻译项目术语提取分析工具

在全球化背景下,翻译项目复杂度持续攀升,术语管理直接影响翻译效率与质量。针对这一需求,术语提取分析工具...

ISO光盘映像自动整理工具

面对日益增长的ISO光盘映像文件,许多用户都经历过文件杂乱、检索困难的困扰。无论是系统安装盘、游戏镜像还是...

地震影响范围估算计算器

在地震灾害频发的背景下,快速评估地震影响范围成为防灾减灾的关键环节。地震影响范围估算计算器作为一款专业...

桌面倒计时提醒小助手(支持自定义事件)

清晨八点整,电脑右下角弹出淡蓝色提示框:"晨会倒计时15分钟,PPT确认完毕了吗?"正在吃早餐的吴宇快速扫了眼屏...