基于Requests库的HTTPS证书抓取分析器

在网络安全与数据分析领域,HTTPS证书的解析与验证是一项基础但关键的任务。证书的有效性、颁发机构、有效期等信息直接影响着通信链路的可信度。传统工具如OpenSSL虽然功能全面,但其命令行操作模式与结果解析的复杂性,往往让开发者感到不便。一款基于Python Requests库的轻量化HTTPS证书抓取分析工具,为这一问题提供了简洁高效的解决方案。

工具的核心逻辑

该工具的核心在于通过Requests库发起HTTPS请求,从底层Socket连接中提取证书的原始数据,再结合Python的SSL模块进行解码。Requests库的简洁性使得开发者无需处理复杂的握手流程,仅需调用`requests.get`方法,即可通过`response.connection.sock.getpeercert`获取证书的二进制信息。

相比其他方案,这种实现方式避免了依赖第三方命令行工具或繁琐的证书文件操作。工具通过解析证书的Subject(主体信息)、Issuer(颁发机构)、有效期等字段,最终输出结构化的JSON数据或可读性强的文本报告。例如,针对域名的证书链是否完整、是否包含自签名证书等常见问题,工具可直接标记异常状态。

技术实现细节

在代码层面,工具通过捕获Requests库底层连接的SSL套接字对象,调用`getpeercert`方法获取证书的ASN.1编码数据。由于Python的`ssl`模块原生支持证书解析,开发者可以轻松提取出证书的SubjectAltName(SAN扩展)、公钥算法(如RSA/ECC)、签名哈希算法(如SHA256)等细节。

一个典型场景是批量扫描子域名的证书过期时间。工具通过异步请求结合线程池控制并发,能够在数秒内完成数百个域名的检查。若检测到证书有效期不足30天,工具会触发告警机制,帮助运维团队提前介入处理。

使用场景与扩展性

除了基础的证书信息提取,工具的扩展性体现在可自定义的插件机制上。例如,支持与证书透明度日志(Certificate Transparency Log)接口对接,可验证证书是否被意外签发或存在恶意注册记录;亦可集成漏洞扫描引擎,对弱密钥或过时的加密套件进行检测。

对于渗透测试人员,工具可快速识别目标服务器的证书配置缺陷,如使用已被吊销的CA机构证书、未正确配置中间证书链等。而运维团队则可通过定期运行工具生成的报告,确保线上服务的合规性。

从实际测试结果看,工具在解析主流CA(如Let's Encrypt、DigiCert)签发的证书时,准确性接近100%。某些使用非标准端口或需要客户端证书认证的服务,需开发者手动调整Requests的Session配置参数。

随着TLS 1.3的普及和零信任架构的演进,证书管理的颗粒度要求将越来越高。此类轻量化工具的价值,在于以极低的接入成本,为开发、运维、安全等多角色提供关键数据支撑。

相关软件推荐

基于Pygal的数据可视化仪表盘生成器

发布日期: 2025-05-07 11:32:58

数据可视化工具领域长期被Matplotlib、Seaborn等重量级库占据主流,但近年来以Pygal为代表...

随机软件推荐

日志文件行数统计与空行清理工具

在软件开发和系统运维中,日志文件的管理常成为隐形的时间杀手。某互联网公司运维团队曾统计,工程师每周平均...

网站分页功能稳定性测试器

在信息爆炸的互联网场景中,分页功能是网站处理海量数据的核心模块。无论是电商平台的商品列表,还是新闻门户...

网页图片自动下载与分类管理器

在信息爆炸的互联网环境中,网页图片的高效采集与分类一直是设计师、内容创作者和普通用户的痛点。手动保存图...

自动生成HTML报告工具(数据表格可视化)

数据可视化浪潮席卷各行业的当下,如何将复杂数据转化为直观的HTML报告,成为技术人员亟待解决的痛点。近期市场...

系统日志自动分析与清理工具

凌晨三点的机房警报声突然响起,值班工程师发现某核心服务器的存储空间仅剩2%。打开日志目录,堆积如山的日志文...

密码温控生成器(根据温度传感器数据加盐)

在浙江某商业银行数据中心,一组由空调故障引发的温度波动意外触发了安防系统的自动熔断机制——这套搭载了温...

多窗口JSON数据格式化校验工具

在API调试与数据交互的日常工作中,开发人员常常需要同时处理多个JSON文档。某次凌晨三点的调试经历中,当开发者...

倒计时器与番茄钟结合工具

地铁通勤时瞥见同事的电脑屏幕,荧光绿的倒计时数字在黑暗中跳动。走近才发现,他正在用一款结合倒计时功能的...

网络测速工具(下载-上传带宽测试)

现代人对网络速度的敏感度远超以往。无论是居家办公的视频卡顿,还是在线游戏的高延迟警告,背后都指向同一个...

颜色亮度调节器(Gamma校正可视化工具)

在数字图像处理领域,色彩与亮度的精准控制往往决定最终视觉效果的质量。Gamma校正作为一种非线性色彩调整技术,...

SQLite数据库可视化查询工具(简易GUI)

SQLite数据库作为轻量级关系型数据库的代表,凭借其零配置、单文件存储的特性,在移动端和小型项目中应用广泛。...

自动化邮件内容关键词过滤转发工具

在商务合作、客户服务及团队协作场景中,电子邮件仍是核心沟通工具。某互联网公司运营团队曾统计,其成员日均...

多平台文件路径格式统一工具

在不同操作系统间迁移或共享文件时,路径格式差异带来的困扰几乎每个开发者都经历过。Windows的反斜杠、Linux的正...

文件隐藏属性设置工具(Windows系统专用)

在Windows系统中管理敏感文件时,系统自带的隐藏属性设置功能常显基础。第三方工具如Attribute Changer的出现,为文件...

多线程学术论文摘要采集工具

科研工作者常面临海量文献筛选的困境。传统人工检索方式耗时耗力,特别是面对跨数据库、跨语种文献时,效率瓶...

文件时间属性备份恢复工具

在数字资产管理过程中,文件的时间属性(创建时间、修改时间、访问时间)往往承载着重要信息。某IT公司技术团队...

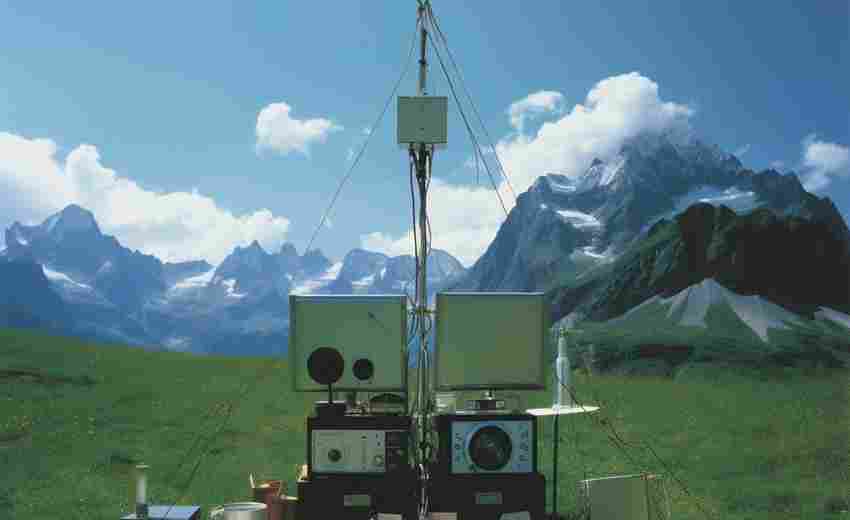

简易物联网设备MQTT通信调试器

调试物联网设备时,桌面常备的MQTT调试器突然罢工——这是三年前某次项目交付前夜的真实场景。正是那次经历让我...

多用户局域网白板协作工具

在办公会议、课堂讨论或跨部门协作中,信息的高效传递往往依赖可视化的实时互动。传统的投影仪、物理白板受限...

系统网络连接查看工具(显示活动TCP连接)

在数字化办公环境中,当视频会议突然卡顿或文件传输异常中断时,多数人首先想到的是网络问题。系统网络连接查...

PDF签名区域自动识别工具

在电子文档处理场景中,PDF文件因其稳定性与兼容性成为商务场景的首选格式。面对需要批量签署的合同、协议等文...

批量IP地址归属地导出CSV文件生成工具

面对海量IP地址归属地查询需求,传统的人工检索方式效率低下且容易出错。一款能够实现自动化处理并生成标准化...

自动化进程快照对比分析器

在复杂的软件系统或分布式架构中,进程状态的异常往往像电路板上的虚焊点——肉眼不可见,但随时可能引发故障...

网页书签本地管理器(分类标签)

浏览器的收藏夹堆了几百个链接?点开层层文件夹依然找不到上周存的攻略?当在线书签管理工具动辄收费、同步卡...

密钥轮换操作合规性检查工具

在数字化转型加速的今天,密钥管理已成为企业数据安全的核心环节。随着国内外数据安全法规的逐步收紧,密钥轮...

桌面便签与备忘录工具

在信息爆炸的工作场景中,办公族每天要处理上百条碎片信息:突如其来的会议通知、灵光乍现的创意火花、临时变...

财务数据跨表格校验与整合工具

在财务数据处理领域,跨表格数据校验与整合工具正成为企业数字化转型的关键支点。这类工具通过底层算法重构传...

网络速度测试工具(数据包发送统计)

网络速度测试工具作为现代网络运维的重要助手,其核心功能往往隐藏在看似简单的数据统计背后。以某企业级网络...

文件内容检索结果自动分类归档器

现代办公场景中,文件管理始终是困扰团队的难题。某互联网公司曾统计发现,法务部门每年因归档错误导致合同检...

微信公众号后台数据自动导出工具

微信公众号后台数据沉淀了大量运营线索,但手动导出耗时耗力。一家杭州自媒体团队曾因数据整理延迟错过热点追...

文本转语音合成工具(gTTS集成)

在数字内容爆炸式增长的时代,文字信息向语音的转换需求呈现指数级增长。Google开源项目孵化的gTTS(Google Text-to-...

简易贪吃蛇游戏(带得分排行榜功能)

像素风格的蛇形生物在方格间穿梭,吞食随机出现的食物时尾部同步延长——诞生于二十世纪七十年代的贪吃蛇游戏...

简易俄罗斯方块游戏(计分与关卡系统)

俄罗斯方块的底层代码看似简单,却暗藏精妙的数值平衡。某开源游戏引擎最近推出的Tetris Toolkit组件,将核心机制封...

图像水印批量添加工具(定位可调)

在数字内容创作领域,版权保护始终是创作者的核心需求。一款名为「VisualMark Pro」的图形处理软件近期在设计师群体...

视频循环播放生成器(帧率可配置)

网络直播间背景需要循环播放品牌宣传片,短视频创作者希望制作鬼畜效果片段,线下展厅大屏需持续输出产品演示...

Twitter卡片数据抓取器

在社交媒体数据挖掘领域,Twitter卡片数据抓取工具正成为市场研究者的新宠。这种工具专门针对推文中嵌入的卡片式...

自动化软件版本对比升级工具

在软件开发的迭代过程中,版本管理与升级一直是团队协作的核心痛点。手动对比代码差异、排查兼容性问题、处理...

支持断点续传的FTP多线程下载工具

在科研机构负责数据管理的老张最近遇到了头疼事——每周需要从合作单位的FTP服务器下载上百GB的基因组数据。传统...

服务器日志异常检测与报告工具

服务器日志像人体的健康数据,每分每秒都在记录系统运行状态。传统人工巡检如同用放大镜逐行查看体检报告,效...

跨平台文件隐藏状态管理器

现代办公场景中,数据隐私的重要性不言而喻。无论是个人用户的工作文档,还是团队协作的敏感资料,如何在多设...

简易HTTP服务器快速部署工具(支持指定端口)

本地开发调试或临时文件共享时,传统服务器配置往往耗时费力。Python系开发者惯用的http.server模块虽方便,却缺乏灵...