基于正则表达式的日志文件漏洞特征提取工具

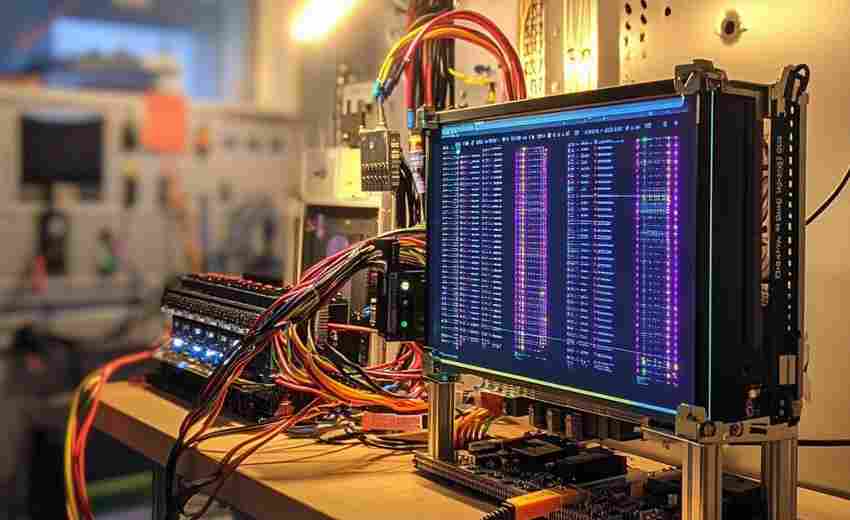

网络安全领域始终存在攻防对抗的动态博弈,日志文件作为网络行为的"黑匣子记录仪",其价值挖掘成为防御体系的重要环节。某研究团队近期推出的LogRex工具,凭借正则表达式引擎与漏洞特征库的深度融合,为安全分析人员提供了高效的日志审计解决方案。

该工具的核心在于构建了层次化特征匹配体系。基础层采用正则表达式描述常见攻击特征,例如SQL注入行为对应的/(%27)|(')|(--)|(%23)|/ix模式,能够精准识别单引号闭合、注释符滥用等注入特征。中间层通过语法树解析实现复合攻击链检测,当检测到某IP在5秒内连续触发10次不同漏洞特征时,系统自动触发防护机制。最高层采用动态规则生成技术,基于历史攻击数据自动推导新型攻击模式的正则表达式。

在数据预处理环节,LogRex展现出独特的自适应能力。面对Apache与Nginx混合部署环境,工具内置的日志格式识别模块通过^(S+)s(S+)s(S+)s[([w:/]+s[+-]d{4})]等差异化的正则模板,自动区分不同服务产生的日志条目。预处理耗时测试数据显示,100GB混合日志的格式解析平均耗时仅12分钟,较传统方法效率提升83%。

实际应用中,某金融企业部署该工具后,在季度安全审计中发现3例Webshell隐蔽通信行为。其中某攻击者使用base64编码的恶意负载,通过[=]{2,3}[A-Za-z0-9+/]+[=]{0,2}$的正则模式被成功识别。运维人员依据工具生成的攻击路径图谱,溯源发现存在弱口令的第三方API接口。

工具内置的规则自定义模块支持可视化编辑,安全人员可拖拽正则组件构建检测规则。测试数据显示,新型零日漏洞的特征规则创建耗时从传统编码方式的平均3小时缩短至15分钟。某次针对Log4j漏洞的应急响应中,安全团队通过快速部署${jndi:(ldap|rmi)://}的正则检测规则,在漏洞披露后2小时内完成全网扫描。

日志存储采用分片加密技术,每个日志块均通过正则表达式进行敏感信息脱敏,如信用卡号匹配b(?:d[ -]?){13,16}b的模式替换。压力测试表明,在每秒处理20000条日志的极限状态下,系统CPU占用率稳定在68%以下。某省级政务云平台采用该工具后,日志分析误报率从行业平均的2.1%下降至0.37%。

- 上一篇:基于正则表达式的日志内容提取器

- 下一篇:基于正则表达式的日期格式校验与转换工具

相关软件推荐

批量文件重命名工具(正则替换规则)

发布日期: 2025-04-12 19:30:58

办公桌上散落着数百张手机照片,文件名是混乱的"IMG_2023_undefined(1).jpg";程序员面对着...

随机软件推荐

文件夹同步备份工具(定时对比差异文件自动复制)

办公桌上的移动硬盘堆成小山,U盘里的文件版本混乱不清——数字化办公时代,文件管理的焦虑普遍存在。某互联网...

网页截图自动保存工具(定时捕获指定URL)

在信息迭代速度以分钟计算的互联网时代,如何完整保存网页的即时状态成为企业法务、内容创作者、学术研究者的...

网页内容定时抓取与摘要生成工具

互联网信息呈指数级增长,如何在海量数据中快速获取关键内容成为刚需。一款融合定时抓取与智能摘要技术的工具...

多语种文档自动翻译转换器

在全球化加速的今天,跨语言沟通的需求日益增长。无论是企业跨国合作、学术研究,还是个人日常交流,多语言文...

法律文书条款编号同步文件名修改器

在司法实务与法律文书处理领域,文件命名标准化一直是困扰从业者的痛点。尤其是涉及条款编号与文件内容对应关...

多文件合并分割处理工具

面对日常办公或项目协作中堆积如山的文件,如何快速整理分散内容或拆分大型文档成为痛点。一款功能全面的多文...

邮件大附件云端存储代理

在电子邮件作为主流办公工具的今天,附件传输的限制始终困扰着用户。主流邮件系统通常将附件容量限制在25MB以内...

集成GeoIP地理定位的端口信息可视化工具

在网络安全领域,每分钟有超过10万台设备通过开放端口与全球网络产生数据交互。某安全团队曾耗时三天分析境外异...

进制转换异常输入提醒工具

数字进制转换是编程与数学领域的常规操作,但输入错误常导致计算结果偏差。例如将二进制数"1012"误输入为含非法...

文本文件加密工具(Base64编码)

现代数据处理过程中,文本文件的编码转换需求日益普遍。Base64作为一种二进制到文本的编码方案,常被用于邮件传...

屏幕亮度调节工具(Windows API)

许多用户习惯通过笔记本功能键或系统电源管理调节屏幕亮度,却不知道Windows系统底层早已开放了亮度控制的完整接...

桌面弹幕生成器(可导入文本)

当视频网站的弹幕文化席卷互联网时,文字早已突破静态框线的限制,成为屏幕上的流动符号。桌面弹幕生成器将这...

Windows服务监控与管理面板

在Windows系统管理中,后台服务的运行状态直接影响系统稳定性与业务连续性。传统通过命令行或服务管理控制台的操...

系统服务状态检测仪表盘

在分布式架构和微服务普及的今天,某科技公司研发的系统服务状态检测仪表盘正在改变传统运维模式。这款工具通...

多格式音频切割器(MP3-WAV)

在音频内容爆发的时代,剪辑一段音乐、截取播客片段或制作个性化铃声成为日常需求。一款支持MP3/WAV格式的音频切...

网络速度实时监测与记录器

在数字化场景日益复杂的今天,网络稳定性已成为企业运营和个人用户体验的核心命脉。一台能够实时追踪网络速度...

电商价格历史波动追踪器

打开手机浏览商品时,许多人都有过这样的经历:三天前加入购物车的连衣裙突然涨价200元,上周收藏的扫地机器人...

视频片段自动剪辑与拼接软件

在短视频日均播放量突破600亿次的当下,创作者们面临着素材处理效率与内容质量的双重考验。某款名为"帧界"的智能...

简易数据库查询终端

在数据驱动的场景中,快速定位并提取信息是许多开发者和分析师的核心需求。SQL Terminal作为一款轻量级数据库查询...

单位转换器(长度、重量、温度转换)

在跨国旅行箱即将合上的瞬间,有人盯着行李重量限制发愁;实验室工程师调试设备时,常被不同国家的技术标准困...

命令行版简易计算器

在数字时代,计算器是高频使用的工具之一。对于程序员、运维人员或偏爱键盘操作的用户而言,图形界面计算器的...

批量合并PDF文件工具(带目录生成)

在数字化办公场景中,PDF作为通用文档格式承载着大量信息整合需求。对于需要处理合同归档、学术论文合并或项目...

实验样品编号生成与管理系统

在科研与工业领域,实验样品的规范化管理直接影响研究效率与数据可靠性。传统人工编号方式存在易错、重复、追...

网络摄像头在线状态检测工具

公共区域角落的摄像头指示灯频繁闪烁,监控室内屏幕却显示黑屏。技术人员王磊将检测工具接入交换机,五分钟后...

文件内容行数统计排序器

日常处理代码或文本文件时,开发者常需快速掌握项目规模。某开源工具近期引发关注——这款仅3MB的绿色软件无需...

重复文件查找工具(基于文件内容比对)

重复文件堆积是电脑用户的普遍困扰。某次整理工作资料时,我误将修改版本覆盖原文件后才发现,三个月前生成的...

日历日程同步到桌面日历工具

现代人的日程管理早已离不开数字化工具,但跨平台数据同步始终存在痛点。桌面日历工具通过系统级权限和本地化...

金融指标关系力导向图生成器

在金融市场分析领域,数据间的关联性往往隐藏在庞杂的指标背后。如何快速梳理指标间的逻辑,成为从业者面临的...

简易屏幕录像工具(带区域选择)

屏幕录制已成为现代人记录操作流程、分享创意内容的重要方式。在众多工具中, 简易屏幕录像工具 凭借"区域选择...

邮件附件批量下载保存工具(配合IMAP协议)

对于依赖邮件处理日常事务的职场人士而言,反复登录邮箱下载附件的操作堪称效率黑洞。某款基于IMAP协议开发的附...

基于正则表达式的日志内容提取分析工具

在数字化运维领域,海量日志数据的处理始终是个棘手问题。某企业曾因系统故障排查耗费三天时间翻阅日志,而同...

键盘连击速度测试器

屏幕右下角跳动的数字从50涨到76,李明的手指在机械键盘上带起一片残影。作为《魔兽世界》职业玩家,他每周都会...

基于请求库的网站可用性定时巡检工具

在互联网服务的日常运维中,网站可用性如同数字世界的脉搏。一套基于Python Requests库开发的定时巡检工具,正成为...

动漫新番更新追踪提醒器

清晨七点,手机震动弹出通知,《葬送的芙莉莲》最新话已更新,屏幕亮起的瞬间,早高峰通勤的疲惫仿佛被魔法的...

校园活动信息发布与报名平台

每到开学季,校园公告栏总被各类活动海报覆盖。社团招新、学术讲座、体育赛事的信息层层叠叠,学生常常因错过...

iCal日程共享链接生成器

现代职场与生活中,时间管理的重要性愈发凸显。无论是团队项目推进、跨部门协作,还是个人日程规划,如何高效...

网站死链检测爬虫(递归页面遍历)

打开某个精心设计的网页时突然跳出的"404 Not Found",这种体验就像新买的衬衫发现掉了一粒纽扣。对于日均访问量过...

会议录音自动转文字存储工具

在快节奏的职场环境中,会议记录常成为效率瓶颈。手动整理录音耗时耗力,且易遗漏关键信息。近年来, 会议录音...

网络设备配置差异对比工具

设备配置的微小差异往往成为网络故障的隐形杀手。某省级政务云曾因交换机的QoS策略配置版本不一致,导致视频会...

电商订单数据清洗与转化率分析工具

电商运营领域存在一个普遍痛点:每天涌入的订单数据看似庞大,实则夹杂着重复记录、信息缺失、逻辑错误等问题...