容器Seccomp策略检测工具

在容器技术大规模落地的今天,安全策略的配置质量直接影响着应用系统的防护水平。Seccomp(Secure Computing Mode)作为Linux内核级别的系统调用过滤机制,已成为容器运行时安全的重要防线。如何精准验证Seccomp策略的有效性,却长期困扰着开发运维团队。一款名为SecScan的开源工具正在这个细分领域崭露头角。

核心功能拆解

SecScan通过逆向工程容器运行环境,实现了策略验证的自动化闭环。工具会主动注入多种系统调用请求,模拟包括文件操作、网络通信、进程控制在内的二十余类高危行为。其检测算法不仅能识别显式禁止的系统调用,还能捕捉策略配置中的逻辑漏洞——例如某些场景下允许的调用组合可能形成提权链。

在金融行业的实测案例中,某支付系统容器原本配置的Seccomp策略存在7处误放行漏洞。SecScan通过构造特定的execve调用链,成功触发了容器逃逸风险,促使运维团队在策略中增加了ptrace、bpf等关键调用的限制规则。

技术实现亮点

区别于传统的静态策略检查,SecScan采用动态模糊测试(Fuzzing)技术。工具内置的探针模块会在运行时动态修改/proc文件系统状态,触发容器内不同权限级别的系统调用行为。这种主动式检测机制能有效发现配置盲区,特别是对容器初始化阶段和特定依赖库触发的隐蔽调用具有高检出率。

可视化报告系统是另一大特色。检测结果不仅标注漏洞位置,还会关联CVE数据库生成修复建议。某医疗云平台通过工具输出的交互式调用树状图,快速定位到容器中冗余的io_uring调用权限,将策略文件体积压缩了40%。

典型应用场景

工具研发团队近期新增了Kubernetes Operator模式支持,用户可通过声明式API批量检测命名空间下的所有工作负载。在电信行业的试点项目中,SecScan配合ArgoCD实现了策略检测的GitOps化,使安全配置的迭代周期从周级缩短至小时级。

相关软件推荐

随机软件推荐

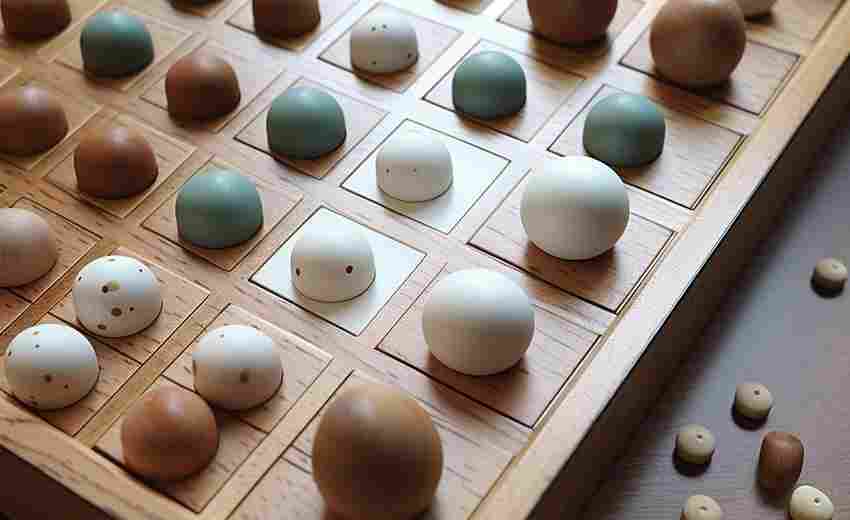

井字棋游戏(双人对战)

井字棋作为风靡全球的策略游戏,简单的九宫格棋盘背后隐藏着复杂的博弈逻辑。一款名为TicMaster的在线对战工具,...

周期性日志文件编码转换与压缩工具

在服务器运维领域,周期性生成的日志文件常常引发两个核心问题:异构编码导致的解析障碍与海量存储带来的成本...

文本型黑白棋游戏(Reversi)

黑白棋(Reversi)作为一款经典的棋盘策略游戏,诞生于19世纪末,凭借其规则简单但策略深邃的特点,成为全球玩家...

屏幕录制工具(指定区域录制与GIF生成)

在信息传播效率至上的时代,动态影像逐渐成为主流表达方式。无论是产品演示、游戏攻略还是知识分享,屏幕录制...

自动生成报告工具(数据表格转PDF)

数据表格作为企业日常运营的核心载体,其有效利用率直接影响决策效率。传统的手工制表转报告模式耗时费力,某...

简易注册表清理器(安全项识别与删除)

对于长期使用Windows系统的用户而言,注册表冗余项积累导致的系统卡顿、软件冲突等问题并不陌生。传统的手动清理...

文件下载管理器工具

互联网时代每天产生2.5万亿字节数据,当用户需要精准获取其中某个安装包或视频素材时,传统浏览器下载功能往往...

日志文件分析工具(错误关键词提取与统计)

服务器日志如同系统的体检报告,海量数据中隐藏着程序运行的关键线索。传统人工筛查方式效率低下,日志分析工...

带进度条的批量文件重命名工具

在数字信息爆炸的时代,文件管理效率直接影响着工作效能。某款近期备受关注的批量文件重命名工具,凭借其独特...

支持FTP传输的日志归档器

在信息化系统运维中,日志文件的管理效率直接影响故障排查与数据审计的时效性。传统日志归档依赖本地存储或手...

股票实时价格提醒工具(使用财经API)

股票市场瞬息万变,价格波动往往发生在分秒之间。基于财经API开发的实时价格提醒工具,正成为投资者把握交易时...

CSV文件快速查看与编辑工具

在数据爆炸时代,CSV文件作为轻量级数据载体,已成为各行业数据交互的基础格式。面对动辄数万行的数据表格,传...

自动生成词云图的文本分析器

在信息爆炸的时代,快速提取文本核心内容成为刚需。一款基于词频分析与可视化技术的工具——WordScope,正以自动...

窗口定时休息提醒护眼程序

现代人每天面对电子屏幕的时间普遍超过10小时,持续用眼带来的视疲劳已成为普遍困扰。医学研究证实,每30-45分钟...

Python依赖库版本分析器

在Python项目开发过程中,第三方库的版本冲突问题如同定时般潜伏在代码底层。某金融科技团队曾因numpy版本回退导致...

音频格式转换+静音段自动检测工具

数字音频处理领域存在着两个高频需求:格式兼容性与无效片段剔除。某款工具针对这两个痛点进行了深度开发,通...

网页内容爬取工具(关键词过滤版)

互联网数据呈指数级增长,企业及研究机构对定向数据采集的需求持续攀升。网页内容爬取工具(关键词过滤版)作...

二维码支付金额生成器(支付宝-微信模板)

街边水果摊的老板老张最近总在抱怨:"顾客扫完码总得问金额对不对,耽误收摊时间。"这种场景在菜市场、夜市等线...

微博话题地域分布热力图生成工具

微博作为国内最大的社交平台之一,每天产生海量话题数据。如何快速捕捉话题在不同区域的热度差异,成为舆情分...

新闻网站头条标题抓取与词云生成工具

互联网时代,新闻网站头条如同信息洪流中的灯塔,承载着公众关注的焦点。面对海量文本,如何快速提取核心话题...

桌面日历与日程提醒应用

早晨九点,电脑右下角准时弹出会议提醒,手机同步震动三下,正在通勤的设计师李然瞥了眼Apple Watch上的备忘事项,...

多环境日志配置差异测试适配工具

凌晨三点的告警短信划破寂静,运维团队发现生产环境日志突然消失。排查两小时后,真相令人窒息——开发环境的...

图片主次色调分离替换工具

在数字设计领域,色彩不仅是视觉语言的核心,更是传递情绪的隐形密码。一款名为「ColorSplitter」的工具近期在设计...

电子书转换历史记录管理器

纸质书堆满书架的年代早已远去,如今读者更习惯在多个设备间同步阅读进度。当用户将同一本书在Kindle、手机、平...

基于SQLite的物品位置数据库工具

在实验室器材频繁错乱的第三个月,几位研究员终于决定开发一套物品定位管理系统。经过技术选型,团队选择了S...

桌面截图自动保存工具(使用pyautogui库)

在程序开发领域,屏幕截图功能的自动化需求持续存在。通过Python生态中的PyAutoGUI库,开发者能够快速实现定时截图...

系统资源实时监控与报警工具(CPU-内存)

服务器机房里此起彼伏的蜂鸣声中,某电商平台的技术总监突然收到一条报警短信——华东节点服务器内存占用率突...

代码审查注释差异批注工具

2020年GitHub的开发者调查显示,43%的代码审查问题源于注释与代码变更不同步。这个数据暴露出传统代码审查工具的致...

散点图矩阵自动布局分析工具

散点图矩阵自动布局分析工具近年来在数据可视化领域逐渐崭露头角。这种工具通过智能化算法重新定义传统数据分...

文件内容关键词快速定位器

在信息爆炸的时代,如何从海量文件中迅速捕捉到目标内容,已成为许多职场人、学生甚至普通用户的痛点。传统的...

视频字幕合并工具(FFmpeg封装调用)

在视频制作与编辑领域,字幕与视频的精准同步一直是绕不开的技术问题。传统剪辑软件操作繁琐,且对多格式兼容...

网页内容抓取结果导出工具(CSV-JSON格式)

网页数据采集已成为企业数字化转型的基础需求,但对于非技术人员而言,如何将抓取到的海量数据转化为可分析的...

进程流量消耗阈值自定义提醒器

电脑或手机后台程序偷跑流量,是许多用户都遇到过的问题。下载软件时突然弹出流量告急提醒,追查原因才发现是...

视频缓存文件清理工具(如流媒体平台)

现代人用手机追剧看综艺,平板刷短视频,智能电视循环播放动画片,设备里不知不觉积攒了大量缓存文件。以某主...

网页内容高亮关键词提取工具

浏览网页时,你是否曾被密集的文字信息淹没?面对动辄数千字的行业报告或新闻资讯,快速定位核心内容成为刚需...

多项目进度甘特图自动生成器

在项目管理领域,资源协调与进度跟踪始终是核心挑战。某科技公司近期推出的多项目进度甘特图自动生成器,正引...

命令行式RSS阅读器

在信息爆炸的时代,RSS(简易信息聚合)技术依然是一部分用户筛选内容的刚需工具。相较于图形化客户端,命令行...

智能日程提醒桌面小部件

在信息过载的数字化时代,人们对于效率工具的依赖早已从"加分项"演变为"必需品"。当手机应用和电脑软件不断堆砌...

Excel空值自动填充分步助手

日常办公场景中,Excel表格常因数据采集不完整产生大量空值。手动填充既耗时又易出错,某款基于条件判断的自动填...

表格数据可视化快速生成器

在信息爆炸的时代,数据决策成为企业发展的核心能力。原始表格数据往往如同一座迷宫,隐藏关键信息的也消耗大...