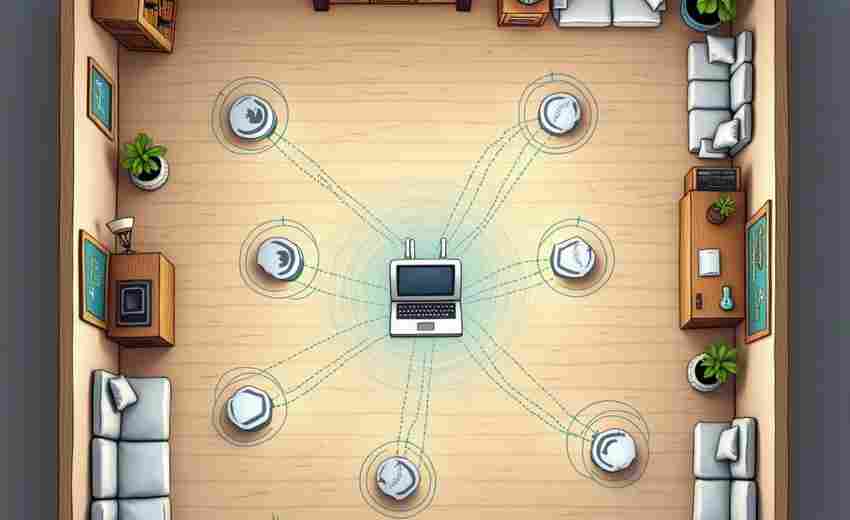

局域网设备主机名反向解析工具

在复杂的局域网环境中,设备IP地址与主机名的对应关系常成为运维人员排查问题的关键线索。传统通过人工记录或逐台登录设备查询的方式效率低下,而主机名反向解析工具的出现,为这一场景提供了自动化解决方案。

核心功能与应用场景

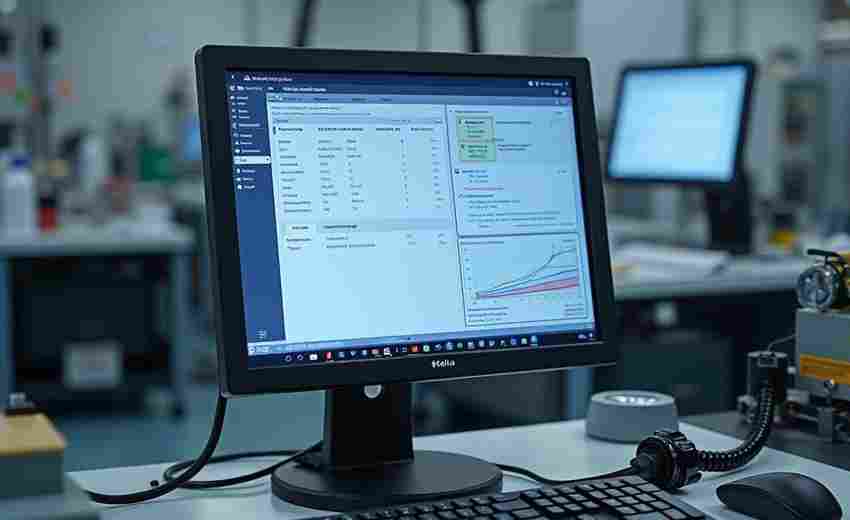

该工具的核心逻辑是通过主动扫描局域网内活跃IP段,结合ARP协议、DNS查询以及NetBIOS协议解析,将动态变化的IP地址与设备预设的主机名进行实时匹配。典型应用场景包括:故障设备快速定位(例如某IP异常流量对应的服务器名称)、资产清单自动更新(避免人工维护表格的滞后性)、以及安全审计中的异常设备识别(如未登记主机名设备接入告警)。

某企业运维团队曾遇到典型案例:监控系统检测到192.168.1.105持续产生异常流量,但该IP在资产库中标记为"未登记"。使用反向解析工具后,立即识别出该IP对应的主机名为"财务部-彩色打印机",最终发现是打印机固件漏洞导致的异常数据包发送。整个过程从发现问题到定位设备仅耗时3分钟,较传统方式效率提升超过20倍。

操作实践中的技术细节

工具使用时需注意三个技术要点:扫描频率建议设置为10-15分钟/次,既能保证实时性又可避免对网络设备造成负载压力;跨网段解析需要提前配置中继设备的SNMP权限;对于未响应常规协议查询的设备,可启用ICMP协议补充探测,但需在防火墙策略中开放对应权限。

部分用户反馈,在Windows Server混合Linux环境的网络中,工具对Samba服务主机名的识别准确率存在波动。开发团队解释这与不同系统NetBIOS名称广播机制差异有关,建议同时开启LLMNR协议解析模块作为冗余校验。

工具迭代方向与适配建议

当前版本对IPv6地址的支持仍处于测试阶段,在纯IPv6环境中可能出现解析超时现象。对于使用SDN技术的虚拟化网络,需要配合OpenFlow控制器获取更精确的拓扑信息。企业用户若存在AD域环境,建议集成LDAP协议直接调用域控服务器的主机名数据库,可将解析准确率提升至98%以上。

工具开发者近期透露,下个版本将引入设备MAC地址与厂商信息的关联分析模块,这对识别仿冒合法主机名的恶意设备具有重要价值。某安全团队测试原型版本时,曾通过该功能发现伪装成办公打印机的入侵设备,其MAC地址对应的网卡厂商与设备标称品牌明显不符。

- 上一篇:局域网设备SSH连接测试工具

- 下一篇:局域网设备主机名扫描识别工具

相关软件推荐

随机软件推荐

文件树形结构生成工具(输出为文本)

在软件开发或文档整理过程中,经常需要将复杂的文件目录结构转化为清晰的可视化文本。传统的命令行tree命令虽然...

办公文档敏感信息扫描工具(身份证-手机号)

随着企业数字化转型加速,办公文档中的敏感信息泄露风险呈几何级增长。某第三方机构统计显示,2023年数据泄露事...

文件隐藏属性管理工具(系统文件)

在操作系统维护工作中,隐藏属性管理工具如同数字世界的"隐形斗篷",承担着保护关键文件、优化存储空间的重要职...

办公表格数据合并工具(CSV-XLSX)

在日常办公中,处理多份CSV或XLSX格式的表格数据是高频需求。无论是销售报表汇总、财务数据对账,还是跨部门信息...

Excel公式审计与循环引用检测工具

电子表格作为企业数据分析的核心载体,其公式复杂度随着业务增长呈指数级上升。当一张工作簿包含数百个跨表公...

论坛热门话题爬取与关键词统计工具

互联网论坛沉淀着海量用户观点,如何高效捕捉热点趋势始终是运营者面临的难题。某第三方技术团队近期推出的F...

淘宝商品历史价格折线图生成工具

每逢电商大促前夕,手机屏幕前总有一群紧盯价格的消费者。他们反复刷新商品页面,试图在价格波动中捕捉最佳入...

视频转GIF动态图生成器(指定时间段裁剪)

视频转GIF动态图生成器正在成为内容创作者的必备利器。这款工具最核心的亮点在于支持精准截取视频片段——用户...

简易Excel表格数据统计报表生成器

在数据驱动的现代办公场景中,Excel表格几乎是每个职场人离不开的工具。面对海量数据的手动统计、复杂公式的嵌套...

简易邮件客户端(SMTP-POP3)

在数字通讯占据主流的当下,邮件客户端依然是商务沟通和个人事务管理的重要工具。一款优秀的邮件客户端不仅需...

多格式电子书转换器(epub-mobi-txt)

当纸质书逐渐被电子阅读取代,全球每年新增电子书文件超过12亿份。面对不同阅读设备和平台对文件格式的苛刻要求...

基于XlsxWriter的社团活动报名统计工具

基于XlsxWriter的社团活动报名统计工具:灵活高效的数字化解决方案 在高校社团管理场景中,活动报名统计一直是耗时...

系统声音方案自动切换器

清晨七点,闹钟音效准时切换成清脆鸟鸣;上午十点,机械键盘敲击声接管工作场景;晚间八点,咖啡厅白噪音自动...

CSV转Excel表格转换工具(保留格式与公式)

在数据处理领域,CSV与Excel文件的格式之争长期存在。某互联网公司市场部近期发现,83%的职场人在处理业务报表时,...

页面自动填充隐私保护信息生成器

在互联网深度渗透日常生活的今天,隐私泄露风险如影随形。无论是注册新平台、填写测试表单,还是参与线上活动...

简易音频淡入淡出效果添加器

在短视频创作、播客剪辑或音乐混音中,音频过渡的生硬感常让作品质感大打折扣。针对这个痛点,近期市场涌现出...

网站证书有效期检查工具(本地缓存支持)

在互联网安全领域,SSL/TLS证书是保障网站数据加密传输的核心组件。证书一旦过期,轻则导致用户访问受阻,重则引...

签证-证件续期管理工具

深夜的航班提示音与签证截止日期的重合,让频繁跨国出差的陈先生陷入慌乱。去年因疏忽导致工作签延期失败的经...

影视剧更新追更提醒器

打开手机备忘录,密密麻麻的红色标记提醒着《庆余年2》今晚更新,却总在追剧日被工作淹没;切换五个视频平台确...

桌面便签工具(支持多标签和颜色分类)

现代人面对的信息量呈指数级增长,职场任务、学习计划、生活备忘等事务常以碎片化形态涌入大脑。如何在繁杂事...

网站SSL证书到期提醒监控器

互联网时代,SSL证书如同网站的“身份证”,承担着加密数据传输、验证服务器身份的核心功能。证书过期问题常被...

社交媒体评论情感极性快速检测工具

互联网每秒钟产生数十万条社交媒体评论,品牌方往往淹没在用户反馈的海洋中。一款基于自然语言处理技术的工具...

文件树状结构可视化生成器

在数据规模指数级增长的当下,开发团队常面临文件管理的混沌困境。某金融科技公司的真实案例显示,其核心系统...

屏幕像素画绘制工具(低分辨率艺术创作)

当8-bit风格的电子游戏封面在美术馆展出,当复古像素图标成为社交平台头像新宠,低分辨率艺术正在经历一场文艺复...

系统通知消息聚合面板

每天早上八点,手机锁屏界面总会同时弹出13条未读消息。微信工作群、钉钉审批、邮箱提醒和会议软件通知相互覆盖...

在线菜谱搜索工具

周末下午三点,张女士站在厨房里对着三颗发芽的土豆发愁。手机屏幕突然亮起,她尝试在搜索框输入"发芽土豆菜谱...

拼音声调标注CSV导出工具

在语言学习和语音研究领域,拼音声调的准确标注常成为工作流程中的瓶颈。传统的手动标注方式不仅耗时费力,还...

图层状态快照及恢复工具

在数字设计领域,图层管理一直是影响创作效率的核心痛点。设计师常面临这样的困境:复杂项目的图层堆叠多达上...

自动生成代码统计报告

团队协作开发过程中,代码量每周以千行速度递增。某科技公司研发主管发现,工程师们每月需要手动整理代码贡献...

简易待办事项管理工具(支持增删改查任务)

办公室白领小林最近找到了对抗拖延症的秘密武器——他在电脑里装了一款名为"任务盒子"的本地端待办事项工具。这...

简易音乐播放器(支持本地文件播放)

窗外的雨声淅沥作响,书桌上的笔记本电脑突然响起《秋日私语》的钢琴旋律。这台服役五年的老机器流畅运行着F...

文件名敏感词过滤压缩工具

在机构整理历史档案时,技术人员发现2003年的会议纪要中存在特殊编号文件。这些涉及保密内容的文档若直接传输,...

YAML配置文件对比分析工具

在DevOps与云计算领域,YAML配置文件已成为基础设施即代码(IaC)的核心载体。当工程师面对数十个嵌套层级的Kubern...

压力单位转换工具(帕斯卡-大气压-psi)

清晨的汽修店门口,维修师傅正对着胎压表皱眉:"客户说车辆手册标注的是36psi,可我这台检测仪显示2.5bar……"这类...

电子书内容朗读转换工具(TTS支持)

随着数字阅读场景的拓展,一款名为"声阅通"的电子书朗读工具正在引发关注。该产品通过整合前沿的TTS(文本转语音...

屏幕录制工具(自定义热键控制录屏范围)

传统屏幕录制工具常被诟病操作繁琐。当用户需要快速记录屏幕内容时,往往需要多次点击菜单栏选择录制区域,操...

SSL证书过期时间检查提醒工具

当企业网站或在线服务因SSL证书过期导致服务中断时,用户访问页面会直接触发浏览器安全警告,甚至被强制拦截。...

服务异常流量告警工具

在数字化服务高度渗透的今天,用户对系统稳定性的容忍度趋近于零。一次短暂的卡顿或页面加载失败,都可能引发...

文件差异备份误删恢复工具

备份痛点:为何需要差异技术? 手动备份文件时,用户常陷入两难:全量备份耗时长、占用空间大,增量备份又可能...

批量TXT转EPUB电子书转换器

纸质书逐渐被电子书替代的今天,许多读者依然保留着从网络下载TXT格式小说的习惯。但TXT文件在阅读体验上存在明...