服务与Windows事件日志关联分析器

在企业级IT运维场景中,Windows事件日志是排查系统异常、追踪安全威胁的关键数据源。传统日志分析依赖人工逐条检索,不仅效率低下,且难以发现跨事件、跨主机的关联线索。一款名为Windows事件日志关联分析器的工具,正逐步成为运维团队破解这一痛点的秘密武器。

从海量数据到精准线索

该工具的核心能力在于对原始日志的自动化"提纯"。通过内置的规则引擎,系统能够识别超过200种Windows事件ID的潜在风险,例如账户暴力破解、服务异常中断等高频故障。更关键的是,工具采用动态时间窗口算法,可将分散在多台主机、不同时间戳的关联事件自动串联。某金融企业曾通过该功能,在15分钟内定位到域控服务器与文件服务器的连环故障——攻击者首先触发事件ID 4768(Kerberos认证失败),随后在文件服务器生成事件ID 4625(登录失败),传统方法需要交叉对比5台设备的日志,而工具直接生成攻击路径图谱。

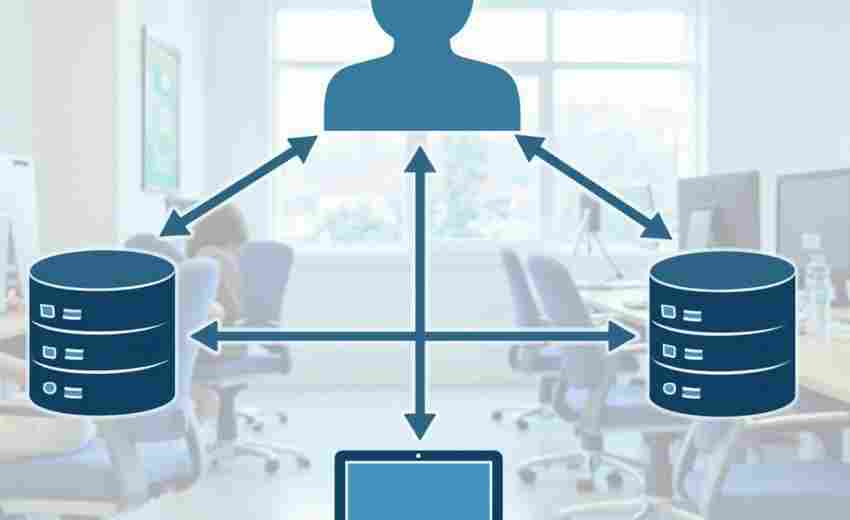

三层分析架构突破运维瓶颈

工具采用"采集-建模-响应"的三层架构设计。在数据采集层,支持同时对接Windows原生日志、第三方审计日志以及Syslog数据流,避免数据孤岛问题。建模层内置威胁情报库与机器学习模型,例如针对事件ID 7034(服务意外终止)的监测,系统会同步检测该服务关联的进程启动日志、账户权限变更记录,将误报率控制在3%以下。响应层提供API对接能力,当检测到事件ID 1102(审计日志被清除)时,可自动触发防火墙策略变更或邮件告警。

实战场景中的效率革命

某制造业客户的实际案例验证了工具价值:其ERP系统频繁出现事件ID 6008(异常关机),传统方法需2名工程师耗时4小时排查。使用该工具后,系统自动关联到事件ID 10016(分布式COM错误),进一步追溯至某台终端机的组策略配置错误,整个诊断过程缩短至9分钟。更值得关注的是工具的"学习模式",当运维人员手动标记某次事件为误报后,算法会在24小时内自动优化检测规则,形成持续进化的分析能力。

可视化看板支持钻取式查询

轻量化部署适配混合云环境

自定义规则满足合规审计需求

- 上一篇:有声简历朗读情感优化工具

- 下一篇:服务依赖关系可视化启停配置工具

相关软件推荐

使用FastAPI的RESTful接口服务

发布日期: 2025-05-24 12:37:02

在Python生态中,当开发者需要构建高性能API服务时,FastAPI正成为越来越多技术团队的首...

屏幕颜色拾取工具(获取HEX-RGB值)

发布日期: 2025-05-26 14:36:37

Windows系统自带的PowerToys工具包里藏着个小众神器——颜色选择器。按下Win+Shift+C组合键...

Flask构建的RESTful API接口服务

发布日期: 2025-05-26 09:15:01

在Python生态系统中,Flask以其"微框架"的定位脱颖而出。不同于其他全栈框架的复杂配置...

随机软件推荐

智能图片压缩优化工具

午后阳光斜照进办公室,电脑屏幕上跳动着"存储空间不足"的提示框。设计师小王第3次中断创作流程,不得不翻出半...

定时任务提醒弹窗工具(系统通知实现)

现代人每天面对密集的信息流与待办事项,工具类软件逐渐从功能堆砌转向精准高效。一款基于系统通知实现的定时...

倒计时与番茄钟工具

清晨六点的闹钟响起,有人习惯打开手机倒计时功能设定两小时,在书桌前铺开复习资料;有人则启动番茄钟应用,...

系统服务管理工具(启动-停止控制)

在Linux服务器机房内,运维工程师张工正盯着监控大屏上跳动的红色告警。某核心业务服务出现异常,他熟练地打开终...

天气数据与日历事件关联提醒

夏日的午后暴雨、冬季的突然降温、春季的沙尘预警……天气变化总是打乱计划。与此手机里的日历密密麻麻排满会...

屏幕截图标注工具(矩形-箭头-文字)

日常工作中,许多职场人都有过这样的困扰:截屏发送后需要反复语音解释重点区域,技术文档配图常常让读者找不...

随机密码保险箱管理器

地铁上刷社交账号,便利店扫码支付,会议室登录企业邮箱...现代人日均需要处理36组密码。据Verizon《数据泄露调查...

短链接生成器与日历事件提醒结合工具

当链接管理遇上时间规划:智能工具的跨界组合 在信息爆炸的数字化场景中,用户常面临两种高频需求:如何快速分...

系统日志分析工具(错误统计与可视化)

在服务器机房的轰鸣声中,某电商平台的运维主管老张盯着屏幕上滚动的日志文件,突然捕捉到一条异常告警。过去...

文件内容敏感词检测工具

互联网信息爆炸的时代,文字内容的安全审查成为政企机构绕不开的刚性需求。某研发团队推出的智能检测系统,正...

命令行式通讯录管理系统

在图形界面大行其道的时代,一款名为CLI-Contact的命令行通讯录管理系统在开发者社区持续走红。这个不足500KB的绿色...

二维码内容自动生成JSON格式工具

二维码作为信息传递的重要载体,已渗透至零售、物流、医疗等各个领域。但二维码本身仅承载固定内容,若需将其...

英语单词学习记忆卡片应用

记忆卡片作为语言学习的经典工具,在移动互联网时代焕发出全新生命力。某款专注英语单词学习的卡片应用近期引...

文件内容差异批量对比工具(输出差异报告)

在信息爆炸的数字化时代,开发者、运维团队或文案编辑常面临同一类问题:如何在短时间内精准识别多个文件之间...

自动邮件发送附件工具

办公室的清晨常伴随着键盘敲击声与鼠标点击声。行政专员李婷盯着电脑屏幕,第九次检查邮件正文的措辞,反复确...

桌面倒计时任务提醒器

在快节奏的工作与生活中,时间管理的重要性愈发凸显。一款轻便高效的桌面倒计时任务提醒器,正成为许多人提升...

备忘录数据导出工具(CSV-JSON格式)

现代人手机里存储着大量日程安排、灵感记录和待办事项,但应用自带的备份功能往往存在局限。当需要跨设备转移...

文本文件行数-字数统计工具(带图表输出)

在文档处理工作中,准确掌握文本规模是每位文字工作者的基本功。某款支持图表输出的行数/字数统计工具,正成为...

带GUI的简易计算器(支持加减乘除)

阳光斜照进书房时,桌面上那款蓝白配色的计算器应用总让人忍不住想戳两下。作为程序员业余时间捣鼓出的工具,...

PyQt5实现的简易3D模型库管理器

在三维设计工作流程中,大量模型资产的管理长期困扰着从业者。基于PyQt5框架开发的模型库管理器,通过技术创新解...

简易屏幕截图工具(支持区域选择快捷键)

每次整理工作周报时,总要在十多个窗口间反复切换截图。直到上个月发现某款轻量级截图工具,彻底改变了我的工...

CSV文件头缺失编码元数据自动补充工具

许多数据分析师都遇到过这样的困扰:打开CSV文件时,中文字符变成乱码,日期格式显示异常,数字字段被错误识别...

多国语言翻译缓存工具(本地数据库存储)

全球数字化进程加速,语言障碍成为跨国业务的主要痛点。基于本地数据库的翻译缓存工具应运而生,其核心在于利...

简易聊天室工具(基于Socket多线程)

基于TCP协议的Socket通信技术,某开发者社区近期上线了一款轻量化多线程聊天工具。这款采用Python标准库socket和thre...

邮件正文情感分析工具

在信息爆炸的数字化时代,电子邮件仍是职场沟通的核心载体。每天数以亿计的邮件往来中,文字背后的情绪往往比...

基于文本的TUI五子棋人机对战游戏

方寸大小的终端窗口里,黑白两色字符组成的棋盘横纵交错。光标闪烁处,棋局正酣——这是款基于文本界面的五子...

多用户共享书签管理器

互联网时代,信息过载催生了书签管理的刚性需求。当个人收藏链接突破四位数时,混乱的文件夹结构、失效的网页...

桌面便签小工具(置顶显示-颜色自定义)

办公室的玻璃窗上总贴着五颜六色的便利贴,这个场景在数字时代有了全新版本。当电脑屏幕逐渐取代纸质文档,桌...

压缩包下载解压后原始文件自动移除器

日常办公中总会遇到这样的场景:下载的压缩包解压后,桌面堆积着原始压缩文件和散落的新文件。某互联网公司的...

文本翻译工具(调用API版)

在全球化协作日益频繁的今天,语言障碍仍是信息互通的主要壁垒。基于API的文本翻译工具应运而生,通过云端接口...

文本相似度计算工具(FuzzyWuzzy实现)

数据清洗过程中经常遇到这样的场景:某企业数据库中存在"北京字节跳动科技有限公司""字节跳动(中国)"等不同版...

磁盘空间分析与清理助手

每当电脑弹出"磁盘空间不足"的红色警告,总让人陷入删文件还是清缓存的纠结。那些堆积如山的临时文件、重复文档...

服务启动顺序依赖检查工具

服务器运维领域长期存在一个隐形杀手:服务启动顺序混乱导致系统启动失败。某金融科技企业曾因数据库服务晚于...

简易音乐播放器(PyGame混音库)

在Python生态中,PyGame混音库常被开发者用来构建轻量级音频应用。这个基于SDL开发的多媒体库,通过其mixer子模块提供...

基于Telegram的异常报警机器人

在分布式系统与云端服务普及的当下,运维团队对异常事件的响应速度直接影响业务连续性。传统邮件或短信报警存...

多格式(JSON-CSV)数据互转工具

在数据驱动的现代工作中,JSON(JavaScript Object Notation)和CSV(Comma-Separated Values)作为两种主流数据格式,分别承担着...

时间戳元数据批量注入工具

时间戳元数据批量注入工具在数字化信息管理领域正成为刚需。随着数据量的指数级增长,如何在海量文件中快速建...

视频文件重复内容检测工具(基于MD5校验)

在数字内容爆炸的时代,视频文件重复存储的问题愈发普遍。同一份会议录像被多人保存、下载的素材多次备份、剪...

定时锁屏专注模式启动器

电脑屏幕右下角闪烁的社交软件图标,手机顶部不断弹出的消息提示——当代人的注意力如同漏水的木桶,重要事项...

桌面天气预报小部件(API数据获取)

清晨推开办公室窗户时,桌面右下角的圆形小部件正显示着实时湿度数据——67%的数值让准备浇花的行政主管收回了...