注册表隐藏项可视化查看工具

在Windows系统中,注册表如同一个庞大的数据库,存储着硬件、软件及用户配置的核心信息。部分敏感条目会被系统或第三方程序刻意隐藏,普通用户甚至管理员工具也难以察觉其存在。这类隐藏项可能包含恶意软件的残留配置、隐私数据,或是某些程序的“后门”逻辑。一款能够穿透系统限制、可视化展示注册表隐藏项的工具,成为安全分析、系统优化领域的关键助手。

功能定位:打破传统工具的局限

常见的注册表编辑器(如Regedit)仅显示常规条目,对于标记为“系统保护”或通过特殊手段隐藏的内容,用户往往束手无策。而专业隐藏项查看工具通过调用底层API,绕过常规权限限制,直接解析注册表物理文件(如SYSTEM、SOFTWARE等Hive文件),从而暴露被刻意遮蔽的条目。部分工具还支持实时监控注册表修改行为,帮助用户追踪可疑操作。

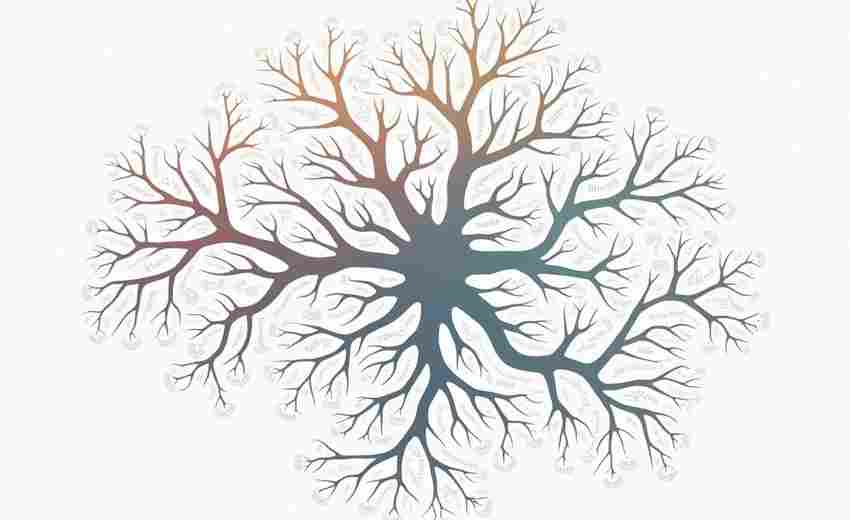

以某开源工具RegSeeker为例,其“深度扫描”模式可遍历所有注册表分支,并通过颜色高亮标注隐藏项。例如,某些恶意软件会修改`HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices`下的服务配置,并将其属性设置为“不可枚举”,而RegSeeker通过解析二进制结构,直接将这些条目以树状图展示,并提供导出、删除等操作选项。

技术实现:从底层解析到可视化

隐藏项可视化工具的核心在于对注册表二进制文件的逆向解析。注册表数据以Hive形式存储,包含多个Cell(数据单元)和Block(控制块),隐藏项通常通过修改Cell的标识位或利用嵌套结构规避读取。工具需实现自定义解析引擎,识别非常规链接或加密字段。例如,部分工具采用内存映射技术,绕过系统缓存直接读取Hive文件,避免触发反调试机制。

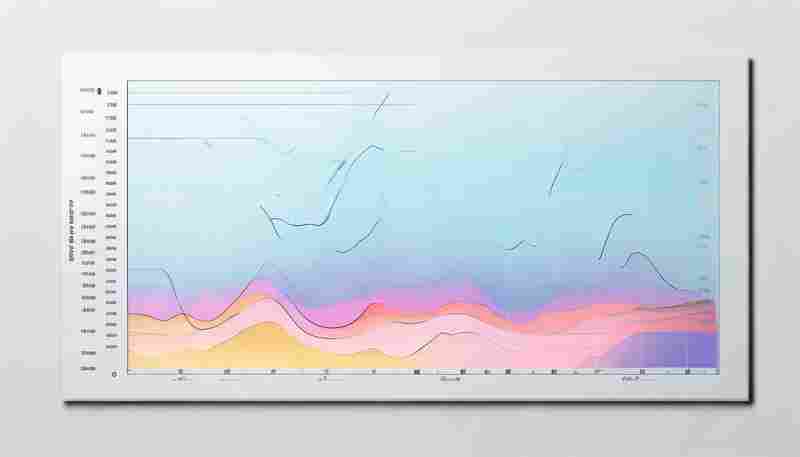

可视化设计则直接影响工具的易用性。优秀的工具会将隐藏项与常规项分层显示,例如通过折叠面板区分系统保护项和用户自定义项,同时提供模糊搜索、路径书签等功能。部分工具还集成风险评分模块,例如自动标记与已知恶意软件关联的键值,降低误操作风险。

使用场景与潜在风险

对于普通用户,此类工具可用于清理卸载残留的注册表垃圾;开发者则依赖其调试软件安装逻辑;安全研究人员更关注隐藏项中潜藏的持久化攻击痕迹。例如,某勒索软件曾利用`HKEY_CURRENT_USEREnvironment`下的隐藏键值存储加密密钥,传统查杀工具未能识别,而专用查看器通过对比注册表快照锁定了异常条目。

需警惕的是,随意修改注册表可能导致系统崩溃。工具应内置操作回滚功能,并在删除或修改前强制备份。部分杀毒软件可能误报此类工具为风险程序,用户需从可信渠道下载并验证数字签名。

工具推荐与操作建议

目前主流的隐藏项查看工具包括Registry Explorer(商业)、HiveNightmare Scanner(开源)及RegCool(免费)。选择时需注意兼容性——例如,部分工具仅支持NTFS分区下的Hive解析,或对Windows 11新引入的虚拟化注册表键(VREG)存在兼容问题。

操作时建议遵循最小权限原则:优先以只读模式扫描,确认目标条目后再启用编辑权限。对于企业环境,可结合组策略限制注册表工具的滥用,同时部署审计日志功能,记录所有注册表访问行为。

数据备份是必要前提。修改前通过工具的“导出分支”功能保存原始状态,或使用系统自带的`reg export`命令生成备份文件。若发现异常隐藏项,可对比系统默认模板(如Windows ADK中的注册表模板)判断其合法性。

- 上一篇:注册表启动项编辑助手

- 下一篇:活动反馈问卷关键词提取统计器

相关软件推荐

基于Pygal的数据可视化仪表盘生成器

发布日期: 2025-05-07 11:32:58

数据可视化工具领域长期被Matplotlib、Seaborn等重量级库占据主流,但近年来以Pygal为代表...

随机软件推荐

本地化天气查询工具(SQLite缓存天气数据)

清晨出门前打开手机查天气,这个动作已融入现代人的生活日常。当某次网络信号突然中断,加载失败的天气界面让...

自动化文件备份工具(按时间戳创建增量备份)

办公电脑突然蓝屏的瞬间,后背渗出的冷汗远比咖啡更提神——这个月修改的设计图纸、整理的、尚未提交的方案文...

图片格式批量转换工具(基于Pillow库开发)

日常工作中处理海量图片格式转换时,系统自带的画图工具常出现格式支持不全、批量操作卡顿等问题。基于Python ...

自动重命名批量文件命名规范工具

在数字信息爆炸的时代,文件命名混乱导致的效率损耗已成为普遍痛点。无论是整理个人相册、归档工作文档,还是...

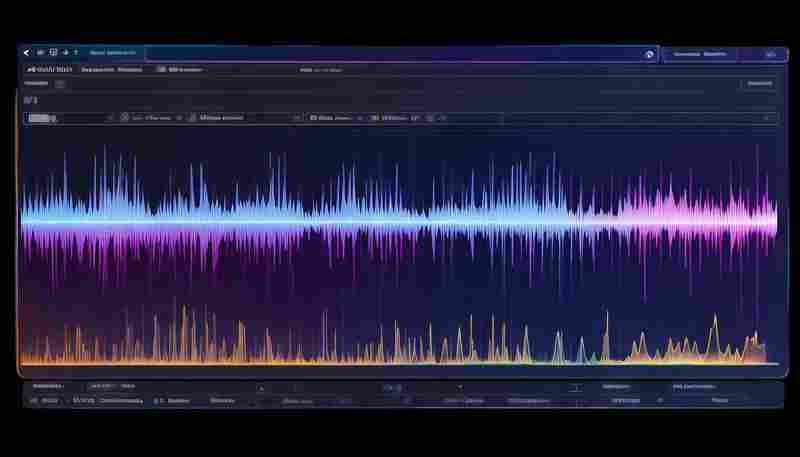

实时日志流关键词监控仪表盘

数据中心机房的警报声骤然响起,某电商平台的交易成功率曲线突然下跌两个百分点。运维团队打开监控仪表盘,红...

系统垃圾文件自动清理脚本

数字设备用久了难免卡顿。临时文件、缓存数据、失效注册表……这些看不见的垃圾如同房间角落堆积的灰尘,悄悄...

有声版Python代码调试器

传统调试器依赖视觉与手动操作,屏幕上的断点与变量堆叠常让人陷入"信息过载"。某天凌晨三点,盯着PyCharm的红字...

进程工作目录监控与报警工具

在数字化运维领域,某安全团队近期发现针对开发环境的定向攻击激增43%,攻击者通过篡改进程工作目录植入恶意代...

京东商品价格监控爬虫脚本

当前电商市场存在商品价格波动频繁的现象,部分消费者反馈某品牌智能手表在京东平台出现过单日三次调价记录。...

网络爬虫天气数据收集器

数据驱动决策的今天,天气数据已成为农业种植、物流运输、旅游规划等领域的关键参考指标。传统人工采集方式效...

密码强度检测与生成工具(随机密码生成器)

密码安全在数字时代的重要性不言而喻。根据Verizon《数据泄露调查报告》,80%的网络攻击都源于密码泄露或破解。当...

基于PySimpleGUI的桌面备忘录提醒工具

在数字时代,任务管理工具已成为现代人高效生活的刚需。一款基于Python的桌面应用——PySimpleGUI备忘录提醒工具,凭...

桌面便签自动颜色分类工具

在信息爆炸的时代,桌面便签成为许多人记录待办事项、临时灵感的核心工具。但随着便签数量增加,杂乱无章的颜...

网站颜色主题配置文件生成工具

打开电脑准备设计官网时,面对空白的画布和零散的灵感,设计师总会在配色环节陷入选择困难——主色调选蓝色还...

多线程文档批量处理工具

面对海量文档处理需求,传统单线程工具常因效率低下、响应迟缓成为工作瓶颈。一款支持多线程并发的文档批量处...

基础版网络流量统计监控程序

网络流量监控工具作为数字化运维体系的基础设施,正逐步从专业领域向中小型企业及个人用户渗透。基础版网络流...

网络爬虫基础版(静态页面文本内容抓取)

互联网时代数据获取成为刚需,静态网页文本抓取作为基础技术支撑着大量数据应用场景。入门级开发者通常会选择...

密码安全策略合规性检查工具

在数字化进程不断加速的当下,密码安全已成为企业信息防护的第一道闸门。随着《数据安全法》《个人信息保护法...

颜色空间转换器(RGB-HSV-HEX)

打开设计软件时,设计师常会遇到颜色模式切换的需求——屏幕显示需要RGB数值,印刷文件要求CMYK参数,网页前端开...

屏幕亮度调节命令行工具(Windows平台)

在Windows系统中调节屏幕亮度通常依赖硬件按键或图形化设置面板,但对于开发者和运维人员而言,命令行工具能提供...

终端系统资源监控报警工具

凌晨两点,某电商平台运维工程师李明的手机突然震动——系统CPU使用率突破95%阈值。他立即打开监控面板,发现某...

系统进程监控器(实时状态显示)

系统进程监控器是计算机管理中不可或缺的实用工具。这款软件通过实时追踪CPU、内存、磁盘及网络等核心指标,为...

文本文件字符编码混淆检测器

日常工作中,技术人员常遇到文本文件打开后显示乱码的情况。这类问题多源于文件字符编码与实际解析方式不匹配...

CSV文件列格式标准化清洗工具

在数据处理领域,CSV文件因结构简单、兼容性强被广泛使用,但数据格式混乱的问题却长期困扰从业者。同一列中日...

航班天气延误预警系统

七月盛夏的广州白云机场,调度中心大屏上跳动着密集的航班动态。当雷暴云团在雷达图上显现时,某进港航班标识...

带异常重试机制的断点续压工具

在数据压缩传输领域,系统意外中断导致的文件损坏问题始终困扰着技术团队。某技术小组近期发布的断点续压工具...

Markdown转PDF报告生成工具

在代码编辑器与文档页面频繁切换的日常工作中,开发者和技术写作者时常面临格式转换的困扰。某款支持实时渲染...

日志文件扩展名整理工具

办公桌上堆满了几十个日志文件,命名方式五花八门:.log、.txt、.dat甚至还有手滑保存的.log.txt。运维工程师老张盯着...

网站链接有效性检测工具(Requests)

互联网应用中,链接失效问题往往直接影响用户体验与业务转化率。基于Python语言的Requests库,凭借其简洁高效的特性...

XML文件内容批量提取分析器

在信息化程度日益加深的行业环境中,XML文件作为结构化数据的重要载体,其处理效率直接影响着企业的数据流转速...

批量生成二维码工具(带自定义LOGO支持)

在电商运营和线下活动推广中,二维码已成为连接用户的重要媒介。传统二维码生成工具往往需要逐条操作,当遇到...

WiFi密码强度检测工具(规则验证)

现代家庭或办公场景中,WiFi已成为基础设施的重要组成部分。许多人设置密码时习惯性选择简单易记的字符组合,例...

社交媒体自动发布工具(多平台API对接)

在数字营销领域,跨平台内容同步始终是运营团队的痛点。一家中型电商公司曾因人工发布失误导致促销信息在不同...

跨数据库编码兼容性测试器

在异构数据库系统的迁移与整合过程中,字符编码问题往往成为隐蔽的"数据杀手"。某金融科技公司在2021年因GBK与U...

文件格式转换辅助工具(如HEIC转PNG)

苹果设备拍摄的HEIC格式照片,常让用户在跨平台使用时陷入困境。这类高压缩率文件虽节省存储空间,却在Windows系统...

桌面倒计时壁纸工具(在桌面背景显示倒计时)

在信息碎片化的时代,人们对于时间的感知逐渐模糊。无论是备考冲刺、项目截止,还是纪念日倒计时,传统的时间...

CSV-JSON格式双向转换及数据验证工具

在数据处理工作中,CSV与JSON格式的转换如同语言翻译——既要保留原意,又需适应新的结构规则。传统手工转换不仅...

课程表课堂笔记时间戳记录器

纸质笔记本摊开在桌面,黑笔在纸张上沙沙划过,后排同学突然举起手机对着黑板拍照——传统课堂记录场景正在被...

支持正则表达式的多条件文件批量重命名工具

在数字化办公场景中,文件命名混乱、格式不统一的问题长期困扰着用户。传统重命名工具往往只能实现简单的替换...

批量下载网页图片爬虫(指定URL和存储路径)

在信息获取效率至上的互联网环境下,手动保存网页图片逐渐成为低效的代名词。无论是设计师采集素材、电商从业...