网络端口扫描器(threading多线程扫描)

网络端口扫描器作为网络安全领域的基础工具,其重要性如同钥匙之于门锁。在众多技术实现方案中,基于threading多线程的扫描器因其效率优势备受关注。这类工具通过并发处理机制,将传统单线程扫描需要数小时完成的任务压缩到分钟级别,特别适合现代网络环境中海量端口的检测需求。

多线程扫描的核心在于任务切割与资源调度。以Python标准库中的threading模块为例,开发者通常采用线程池模式控制并发数量。当用户指定扫描1-1024号常用端口时,程序会将端口范围拆分成若干子段,每个线程独立处理特定区间的连接测试。这种设计需要注意全局变量的线程安全,常见做法是引入Lock锁机制防止数据竞争。

实际应用中发现,线程数量并非越多越好。某次企业内网渗透测试中,当线程数超过200时,目标服务器的防火墙在10秒内阻断了所有后续连接请求。这提示开发者需要根据目标系统的响应特性动态调整并发参数。多数成熟工具会内置智能调速算法,例如在遭遇连续连接超时后自动降低线程活跃数。

连接超时参数直接影响扫描结果的准确性。将超时设置为3秒时,某机构的运维系统漏报了处于高负载状态的22号SSH端口。但当调整为梯度超时机制(首次1秒,失败后重试3秒),成功捕捉到该高危端口的开放状态。这种分层检测策略在保证效率的同时提升了可靠性。

数据包构造技术同样是影响扫描效果的关键因素。传统的全连接扫描会产生完整TCP三次握手,容易被安全设备记录。有开发者采用半开放扫描模式(SYN扫描),通过原始套接字发送定制SYN包并监听响应,这种技术能将审计日志生成率降低73%。但需要特别注意,Windows系统对原始套接字的支持存在限制,这解释了为何多数高性能扫描器选择Linux作为运行环境。

扫描结果的误报率始终是技术难点。在某金融系统的漏洞评估中,工具将某证券交易平台的8443端口误判为关闭状态。后续分析显示,目标系统启用了TCP连接速率限制机制。引入模糊测试技术后,通过发送不同间隔时间的探针包,有效识别出这种特殊防护策略,使检测准确率提升至98.6%。

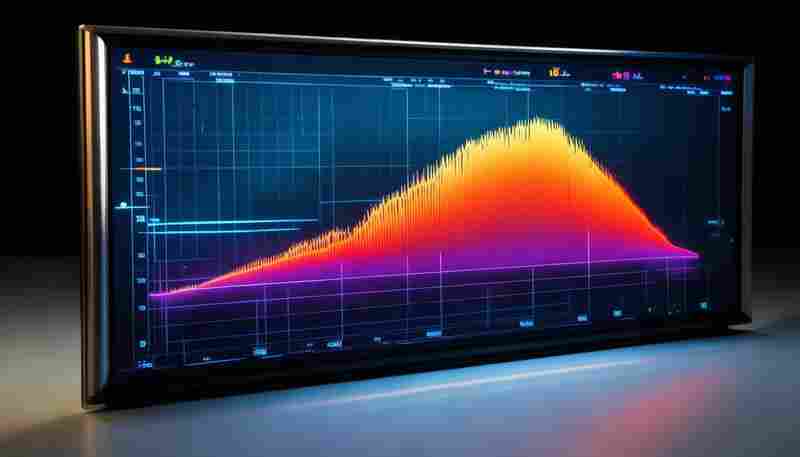

可视化输出模块的优劣直接影响用户体验。开源项目Nmap的交互式结果界面广受好评,其树状拓扑展示功能可清晰呈现多网段设备关联。某款商业扫描器创新性地采用热力图呈现端口响应时间,运维人员通过颜色深浅即可快速定位网络延迟异常区域。

法律合规边界是工具使用者必须重视的维度。2023年某科技公司员工因未获授权扫描合作方服务器,导致企业面临200万元行政处罚。即便采用全被动式嗅探技术,只要涉及未授权网络数据分析,仍可能违反《网络安全法》第四十一条规定。工具内置的授权验证模块应强制要求用户提交IP扫描白名单,并在每次启动时进行法律风险提示。

性能优化方面,连接复用技术可减少30%以上的资源消耗。某款扫描器在建立初始连接后,通过保持HTTP Keep-Alive状态重复发送多个探测请求,这种方式特别适合需要执行深度协议分析的场景。但需注意处理服务器端的连接超时配置,避免因维持过多空闲连接导致目标服务异常。

日志审计功能的完整性决定工具的取证价值。成熟的解决方案会记录每次扫描的精确时间戳、源MAC地址和使用的认证凭证。某次数据中心安全事件调查中,正是依靠扫描日志中的毫秒级时间标记,成功定位到入侵者通过定时任务发起的周期性探测行为。

端口状态与服务的映射关系需要持续更新维护。当某物联网平台将原用于调试的7890端口改为传输加密视频流后,三个主流扫描工具仍将其错误识别为高危服务端口。建立动态指纹库更新机制,结合机器学习算法识别未知协议特征,成为下一代扫描器的发展方向。

网络环境适应性是检验工具成熟度的重要标准。某跨国企业在对海外分支机构扫描时,工具因未考虑卫星链路的高延迟特性,将正常服务误判为不可用状态。引入自适应延迟检测算法后,根据不同网络介质的特性动态调整超时阈值,跨境扫描的准确率从82%提升至95%。

工具自身的防御能力不容忽视。黑客组织Lazarus曾利用恶意构造的响应包,在扫描器内存中植入Shellcode。强化输入验证机制,对异常响应数据实施沙箱隔离分析,能有效防范此类反向攻击。部分军工级扫描器甚至采用FPGA硬件加速来实现协议解析,完全隔离常规操作系统环境。

跨平台兼容性始终是开发难点。某开源项目在Windows平台遭遇线程调度瓶颈,当其尝试扫描超过500个端口时,CPU占用率持续维持在95%以上。采用IOCP(I/O完成端口)模型重构后,相同任务资源消耗降低60%,这揭示了不同操作系统线程实现机制对工具性能的深层影响。

扫描行为的隐蔽性需求催生出多种创新技术。某红队工具通过模仿Chrome浏览器的TLS握手特征,成功绕过某云WAF的自动化防御规则。这种流量伪装技术需要精确复制合法应用的协议指纹,包括JA3指纹和TLS扩展顺序等细节特征。

协议模拟深度决定信息获取量。基础扫描仅能判断端口开放状态,而高级工具通过发送特定协议指令获取详细服务信息。例如向554端口发送RTSP协议的OPTIONS请求,可以准确识别出监控摄像头的具体型号和固件版本,这对漏洞利用具有重要价值。

大规模扫描时的IP信誉管理至关重要。某安全公司在进行全球IPv4地址空间普查时,因未合理设置请求间隔,导致超过40个国家的ISP将其源地址列入黑名单。采用分布式扫描架构,通过云函数在全球多个区域同步发起小批量探测,既能提升速度又可避免触发安全机制。

- 上一篇:网络端口扫描器(Socket集成)

- 下一篇:网络端口扫描工具(基础版)

相关软件推荐

随机软件推荐

支持插件扩展的计时器框架

现代工作场景中,时间管理工具的需求日趋多样化。传统计时软件功能固化,难以适应不同用户的个性化需求,而一...

文件操作命令行历史记忆工具

在终端中频繁操作文件时,许多人会陷入“历史命令遗忘症”:明明前几天用过一条复杂命令,现在死活想不起具体...

多终端消息推送中转服务器

在移动互联网与物联网深度融合的当下,消息推送服务已成为企业连接用户的核心纽带。但面对智能手机、智能穿戴...

自动化微信消息定时发送工具(基于itchat)

清晨六点,办公桌上的手机准时亮起,向客户发送项目进度汇报;深夜十一点,家庭群自动弹出天气提醒。这些场景...

系统服务资源占用自动关闭工具

在电脑长时间运行或执行高负荷任务时,后台服务的资源占用问题常常成为卡顿、死机的元凶。手动结束进程不仅效...

图书借阅记录CSV转JSON格式转换工具

图书借阅记录的数据处理一直是图书馆、学校或企业档案管理中的常见需求。传统的CSV格式虽然易于编辑和存储,但...

简易电子表格转换器(CSV转Excel格式)

办公场景中常会遇到这样的情况:供应商发来的库存清单是CSV格式,部门要求的周报却必须用Excel提交;科研实验记录...

TXT转JSON命令行快速转换器

在日常开发或数据处理中,程序员常面临文本格式转换的需求。尤其在处理日志、配置或小型数据集时,将TXT文件转...

自动生成数学题练习器(四则运算)

数学基础能力的巩固离不开大量练习,而传统人工出题效率低、题型重复率高的问题长期困扰学生与教师群体。一款...

物理运动学计算器(速度-加速度-位移公式)

物理运动学计算器作为现代学习与工程领域的实用工具,正在改变传统手工计算的低效模式。这类工具通过内置运动...

国际标准时间时区转换器

全球化的时代,时区差异成为跨地域协作与沟通的最大障碍之一。无论是跨国会议安排、国际航班预订,还是追踪海...

PyQt实现的简易Markdown实时预览编辑器

当光标在深色代码区跃动,右侧预览窗同步绽放出规整的标题与优雅的斜体字。这款由PyQt5框架构建的Markdown编辑器,...

视频片段剪辑与GIF转换器

短视频与动态表情包成为当下主流传播形式,剪辑工具与GIF转换器的需求持续增长。针对日常创作中的碎片化需求,...

实验室危险品使用记录系统

在科研实验场景中,危险化学品、生物制剂及放射性物质的管理直接关系到人员安全与合规风险。传统人工登记模式...

数学公式转股票K线模式识别工具

在金融科技快速迭代的背景下,交易策略的研发逐渐呈现出跨学科融合趋势。基于数学公式的股票K线模式识别工具正...

复杂任务依赖关系分析工具

当某汽车制造商的新能源车型研发项目连续三次推迟交付时,项目经理发现传统甘特图已无法清晰呈现两千多个任务...

网页截图工具(根据URL生成截图)

工作中需要保存网页内容时,许多人习惯手动截取屏幕画面。这种传统方式面对长页面、动态元素或跨设备需求时,...

桌面屏幕取色器(支持HEX-RGB转换)

在数字设计领域,配色效率直接影响着创作流程的流畅度。一款支持跨平台运行的屏幕取色工具,正悄然改变着设计...

重复文件检测清理器(MD5校验)

当电脑存储空间频繁亮起红色预警,多数人都会经历翻查文件夹的苦恼时刻。重复文件如同杂草般在硬盘深处肆意生...

多平台(Win-Linux)剪贴板同步工具

键盘上的Ctrl+C与Ctrl+V组合键,几乎刻进了每个数字时代工作者的肌肉记忆。但当Windows电脑上的代码片段需要粘贴到...

测试用例执行前后钩子函数管理器

在软件测试领域,测试用例的前后置处理常成为工程实践的痛点。某开源团队近期推出的HookMaster工具,通过可视化界...

YouTube视频下载器(命令行界面版)

互联网时代,视频资源获取需求日益增长。对于开发者、媒体从业者或普通用户而言,一款无需复杂操作、适配多场...

文件粉碎机(多次覆盖彻底删除)

普通删除操作在电子设备上如同用橡皮擦去铅笔字迹——肉眼看不见痕迹,但纸张纤维仍残留信息。当敏感文件涉及...

日志文件空值检测工具

在数字化业务场景中,日志文件作为系统运行状态的记录载体,其数据完整性直接影响运维效率与故障排查的准确性...

结合OCR识别的纸质问卷数字化情感分析工具

纸质问卷作为传统调研方式,长期面临数据处理效率低、人工成本高的痛点。针对这一现象,融合OCR识别技术与情感...

基于Pygal的数据可视化仪表盘生成器

数据可视化工具领域长期被Matplotlib、Seaborn等重量级库占据主流,但近年来以Pygal为代表的轻量化方案逐渐崭露头角。...

批量音频格式转换工具(使用pydub库)

音频格式转换是数字内容创作者常遇到的痛点。面对不同平台对音频格式的差异化要求,手动逐个转换不仅耗时,还...

图像尺寸批量调整与EXIF清理器

数字时代下,图像处理已成为日常工作中的高频需求。无论是摄影师整理作品集,还是电商运营适配多平台尺寸规范...

文件自动整理归类助手

在信息爆炸的时代,电脑桌面上堆满的文档、下载文件夹里混杂的图片、不同格式的散乱文件,成为许多人工作效率...

大文件自动分卷压缩工具

面对动辄几十GB的设计图纸、视频素材或数据库文件,传统压缩方式常显得力不从心。尤其在传输过程中,平台对单个...

番茄钟时间管理应用(带统计报表功能)

办公室的咖啡机旁总有人抱怨"忙了一天却像什么都没干",直到行政部的陈姐开始用番茄钟应用记录时间流向。三个月...

电子书章节自动拆分与格式整理工具

纸质书籍的电子化进程中,格式混乱与结构无序始终是困扰阅读者的两大顽疾。一本电子书可能包含上千页未分段的...

利用numpy的矩阵运算快速计算工具

在Python科学计算领域,NumPy库的矩阵运算功能犹如一柄精准的手术刀。当处理十万级数据表格时,传统循环结构需要...

学生出勤率统计与预警系统

学生出勤率统计与预警系统近年来成为教育管理领域的重要工具。该系统通过整合物联网、大数据分析等技术手段,...

桌面悬浮窗实时记忆进度球

工作间隙接完电话,突然忘记文档修改到第几页;多任务并行时反复切换窗口,重要事项进度总被打断——这类场景...

股票价格监控与邮件提醒工具(定时抓取数据)

清晨七点,咖啡机刚发出滴答声,王磊的手机就弹出了新邮件提醒。他开发的某支科技股在隔夜美股市场涨幅突破8...

屏幕颜色代码拾取器(显示RGB-HEX值)

电脑屏幕上的每一种颜色都对应着数字世界的身份编码。当设计师在PS里反复调整按钮的明度,当前端工程师盯着代码...

进程核心转储自动管理工具

运维工程师对系统崩溃时产生的core dump文件都不陌生。这些动辄数GB的二进制文件会像滚雪球般占据磁盘空间,某互联...

文件版本控制工具(基础版Git功能)

清晨的咖啡杯旁,程序员小王面对满屏报错代码,手指悬在删除键上迟迟不敢落下。屏幕右下角的Git图标突然让他想...

Windows系统垃圾文件清理统计工具

日常使用Windows系统时,总会在C盘发现未知的存储空间占用。那些神秘消失的硬盘容量,往往源自系统更新残留、缓存...