网络连接缓冲区溢出检测工具

网络通信过程中存在大量动态内存分配场景,从TCP/IP协议栈实现到应用层数据处理都可能触发缓冲区溢出漏洞。针对这类安全隐患,网络安全领域出现了专门检测网络连接场景缓冲区溢出的工具,其设计思路与传统内存检测工具存在显著差异。

动态协议解析能力是该类工具区别于常规检测方案的核心特征。以某款开源的FuzzTester工具为例,其内置的协议状态机引擎能够模拟SMTP、HTTP/HTTP2等常见协议的通信流程,在构造测试用例时自动匹配协议规范。这种方法突破了传统模糊测试中随机数据注入的局限,在测试POP3协议实现时,工具会按命令序列(USER/PASS/STAT等)生成符合语法的测试数据,将变异操作精准施加在关键参数区域。

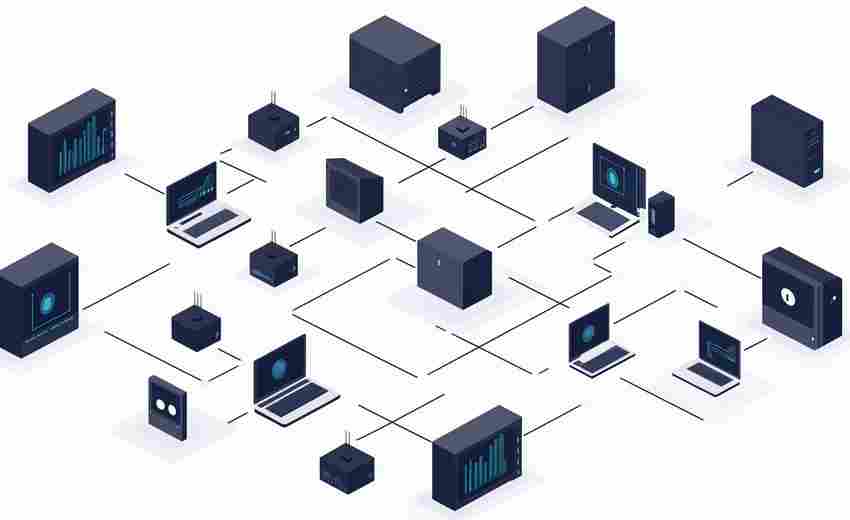

在实时流量监控方向,商业产品SecureLinkAnalyzer采用双引擎模式应对不同场景。规则引擎基于已知漏洞特征库进行模式匹配,覆盖CVE-2023-1234等已公开的缓冲区溢出漏洞;行为分析引擎则通过监控内存分配函数(如malloc、realloc)的调用频率和参数特征,当发现连续申请超过阈值的内存块时触发深度检测,这种机制在2022年某次针对视频会议系统的零日攻击防御中成功识别异常内存操作。

工具实现层面普遍存在检测精度与性能损耗的平衡难题。某研究团队在NDSS会议上公开的测试数据显示,基于硬件虚拟化的检测方案(如Intel VT-x)能够将性能损耗控制在8%以内,但需要特定CPU支持;纯软件方案虽然兼容性更强,但在处理10Gbps网络流量时会产生23%以上的吞吐量下降。这种性能差异直接影响了工具在金融交易系统等实时性要求严苛场景的适用性。

开源社区近期出现了结合机器学习的新型检测框架,其通过收集正常网络流量中的内存操作模式建立基线模型。在测试阶段,框架会对比实时内存访问轨迹与基线的偏离度,这种方法在测试中展现出对堆溢出漏洞的特殊敏感性,但对训练数据的完备性要求较高。工具维护者需要持续更新流量样本库以应对新型协议带来的概念漂移问题。

- 上一篇:网络连接状态异常日志检测器

- 下一篇:网络连通性定时检测与日志记录器

相关软件推荐

随机软件推荐

个人写作字数统计进度工具(TXT存储)

清晨五点,咖啡杯沿的雾气尚未消散,键盘缝隙里还卡着半块饼干碎屑——这是文字工作者最熟悉的创作场景。在持...

基于关键词的本地文档全文检索工具

信息爆炸时代,个人电脑中堆积的文档数量常以千计。从工作报表到学术论文,从合同协议到读书笔记,如何在需要...

PyQt5实现的简易RSS阅读器

在信息碎片化时代,高效获取资讯成为刚需。基于Python生态开发的简易RSS阅读器,通过PyQt5框架实现了轻量级内容聚合...

自动化邮件群发带附件功能

纸质文件在办公室堆积如山的年代,财务部小王需要手动填写两百封工资单邮件,手指因反复敲击键盘而发麻。如今...

多类型压缩文件内容预览工具

对于需要频繁处理压缩文件的用户而言,传统操作模式存在明显痛点:下载压缩包后,必须经历解压等待过程才能确...

PDF格式招聘简章文本提取器

在招聘高峰期,企业人力资源部门常面临海量PDF格式招聘简章的整理难题。手动复制粘贴不仅耗时,还容易因格式混...

电池状态监控与提醒工具(笔记本适用)

在图书馆赶论文时突然断电,会议室汇报途中跳出低电量警告——这些场景对于笔记本用户并不陌生。锂电池作为现...

实时股票数据查询客户端

上海某私募基金交易员李明习惯在开盘前打开一款名为"MarketPulse Pro"的股票客户端。这个界面极简的黑色软件,此刻正...

iCal日程每日摘要邮件发送器

现代职场人常被日程淹没。会议、项目节点、临时任务堆叠在日历里,稍不留神就可能遗漏关键安排。针对这一痛点...

歌词文件自动同步播放工具

在数字音乐时代,歌词显示早已突破纸质歌本的局限。当某款音乐播放器率先推出滚动字幕功能后,业内开始探索更...

网页HTTP头安全策略审计工具

网络安全工程师李明在检测某政务系统时,发现其响应头缺失关键安全配置,攻击者仅需构造特定请求即可窃取用户...

系统服务状态看板监控器

【工具概述】 在分布式架构逐渐成为主流的当下,某科技企业研发的实时监控平台已在金融、电商领域形成规模应用...

使用pprint的复杂数据结构格式化工具

日常开发中处理复杂数据结构时,控制台打印的混乱格式常让人头疼。Python标准库中的pprint模块恰好解决了这个痛点...

多标签Markdown笔记编辑器(实时预览)

信息爆炸时代的工作台总堆满待处理的文档:会议纪要半开着,项目进度表需要更新,临时闪现的灵感需要速记。传...

基于Flask的系统健康状态API服务

在分布式系统架构普及的今天,实时获取服务器健康数据成为运维工作的基础需求。基于Python Flask框架开发的系统状...

公里与光年天文距离转换器

宇宙的浩瀚常让人类感到自身的渺小。从地球到月球约38万公里,到太阳系边缘却需跨越数十亿公里,而银河系的尺度...

电子书元数据批量修改工具(EPUB-MOBI)

现代数字阅读场景中,电子书元数据的准确性直接影响着书籍管理效率。当个人图书馆积累至千册规模时,常会遇到...

二维码生成配置版本化工具

在移动互联网时代,二维码已成为连接物理世界与数字世界的重要桥梁。某电商平台运营团队曾因误删活动二维码配...

智能桌面文件分类整理助手(按扩展名-日期归类)

深色木质桌面上散落着三十多个文件图标,从财务报表到旅行照片混杂排列,这是多数上班族每天都要面对的电子桌...

书签全文检索工具

打开浏览器收藏夹时,你是否经历过这样的困境:精心保存的六百个书签里,死活找不到上周收藏的某篇行业报告?...

考勤数据恢复历史版本工具

企业日常考勤数据量激增,手工维护难免出现误删、覆盖等操作风险。某制造企业曾因考勤系统升级导致三个月考勤...

WiFi网络强度可视化分析工具

在无线网络覆盖的现代场景中,信号盲区、网速波动等问题常困扰用户。针对这一痛点, WiFi网络强度可视化分析工具...

多邮箱自动分类归档助手

现代职场中,邮箱早已成为信息交互的主战场。普通用户日均处理3-5个邮箱账户的情况屡见不鲜,工作邮箱、私人邮...

微博热搜榜抓取与分析工具

微博热搜榜作为中文社交媒体领域的"风向标",每分钟都在反映公众情绪的波动、热门事件的发酵以及文化潮流的变迁...

密码修改时间间隔强制检查器

在网络安全威胁日益复杂的今天,密码管理已成为企业及个人防护体系中最基础的环节。许多安全漏洞的根源并非黑...

多来源数据时间格式统一工具

数据仓库里堆积着来自CRM系统的"2023-12-31"、ERP系统的"31/12/2023"、物联网设备的"20231130T235959Z",这些看似简单的日期数...

简易数据库管理工具(SQLite数据表查看器)

在移动应用开发与小型项目管理中,SQLite数据库凭借其零配置、轻量化的特性成为首选存储方案。面对这类数据库的...

计划任务式压缩包内文件编码批量处理工具

在日常文件传输过程中,压缩包内文本文件出现乱码的情况屡见不鲜。某互联网公司运维团队曾统计,其每月需处理...

用户权限管理系统(角色分配模块)

在数字化管理体系中,用户权限控制直接影响企业数据安全与运营效率。角色分配模块作为权限管理系统的核心组件...

游戏存档自动差异备份与压缩器

许多玩家都遭遇过存档丢失的尴尬:Steam云同步失败、硬盘意外损坏,或是手滑覆盖了辛苦培养的存档。传统备份方案...

抖音视频标题关键词词频统计器

在短视频领域,标题的吸引力直接影响作品的曝光率。创作者常因抓不住用户兴趣痛点而陷入流量困境,一款聚焦标...

跨平台进程管理终端工具

跨平台进程管理终端工具盘点 在开发运维工作中,进程管理是高频操作。无论是监控资源占用、强制终止卡死程序,...

文件编码批量检测工具(自动识别)

办公场景中常会遇到这样的情况:打开文档时满屏乱码,代码文件因编码错误无法编译,历史数据因字符集不兼容导...

Tkinter实现的画图板(基础绘图功能)

在Python生态中,Tkinter作为标准GUI库常被开发者忽视其潜力。本文将展示如何运用该库实现包含基础绘图功能的画图工...

键盘输入错误率统计修正工具

日常工作中,键盘输入错误几乎无法避免。无论是打字速度过快导致的误触,还是对键位不熟悉引发的拼写问题,错...

图片元数据清理与格式批量转换器

在数字化信息快速流通的当下,图片处理需求呈现爆发式增长。无论是摄影师、设计师还是普通用户,都可能遇到图...

简易局域网游戏房间系统

局域网游戏联机一直是许多玩家的核心需求。一套轻量化的房间系统能够快速搭建多人对战环境,无需依赖互联网服...

微博热搜词跨日变化对比可视化工具

在信息爆炸的时代,微博热搜榜如同一面镜子,实时映射着公众情绪的起伏与社会热点的变迁。单日的热搜数据往往...

简易音频剪辑器(支持MP3-WAV格式裁剪)

电脑桌面堆满专业音频软件,每次打开都要等待加载进度条?对于需要快速剪辑MP3录音或WAV音效的用户来说,一款无...

图片分辨率批量调整及格式转换工具

在数字内容创作领域,图片处理是绕不开的日常操作。无论是设计师处理产品样图、自媒体创作者优化封面,还是普...