打印机安全漏洞扫描工具(CVE检测)

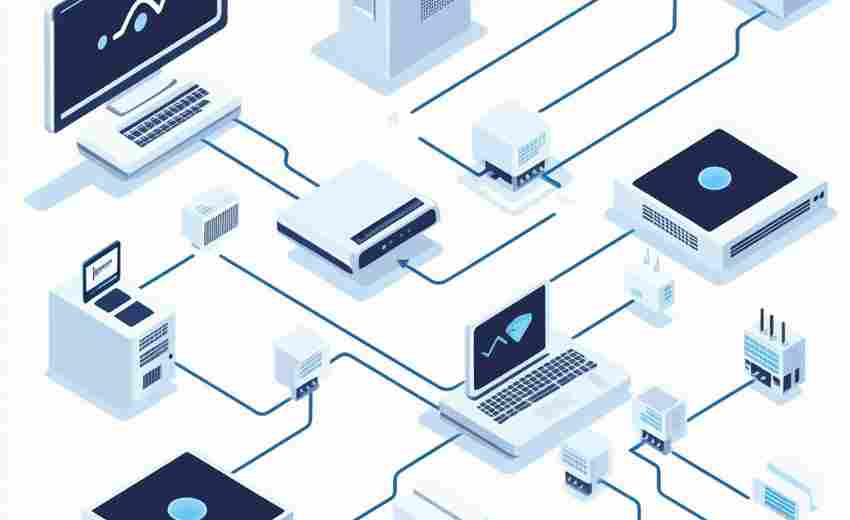

近年来,打印机这类看似普通的办公设备频频成为网络攻击的跳板。攻击者通过未修复的固件漏洞、开放的端口或默认配置漏洞,可绕过企业防火墙直接渗透内网。2021年某跨国企业数据泄露事件中,攻击者正是利用一台未更新驱动的彩色打印机作为入口,横向控制了整个财务系统。这类案例的频发,让打印机安全漏洞扫描工具逐渐成为企业安全团队的刚需。

核心功能与检测逻辑

目前主流的打印机漏洞扫描工具(如PrinterExploitScanner、VulnPrint等)普遍采用CVE漏洞库作为检测基准。以某开源工具为例,其工作流程分为三步:

1. 资产识别:通过SNMP协议或Web管理接口抓取设备型号、固件版本、开放端口等关键信息

2. 漏洞匹配:将采集数据与NVD(国家漏洞数据库)中的CVE条目交叉比对,例如针对惠普LaserJet系列打印机的CVE-2021-39273远程代码执行漏洞

3. 风险评级:结合CVSS评分体系生成可视化报告,标注漏洞修复优先级

工具通常会内置漏洞特征验证模块。比如检测CVE-2020-12365时,除了检查固件版本是否低于v2.1.6,还会模拟发送特制IPP数据包,验证设备是否存在缓冲区溢出风险。

实际应用中的技术痛点

在某次金融行业攻防演练中,防守方使用扫描工具发现3台打印机存在CVE-2019-1222漏洞,但手动验证时发现其中2台实际已安装补丁。经排查,问题出在厂商修改了固件命名规则,导致工具误判版本号。这类漏洞库更新滞后的情况在实战中并不少见,需要结合设备日志二次确认。

部分老旧型号打印机(如部分2015年前生产的理光设备)甚至存在未公开漏洞。有安全研究员曾在DEFCON会议上演示,通过特定组合指令可绕过认证机制直接获取NVRAM中的Wi-Fi密码。这类"灰色漏洞"无法通过标准CVE库覆盖,需要依赖流量镜像分析或固件逆向工程。

典型应用场景

使用注意事项

某能源集团在部署扫描工具后,打印机相关安全事件同比下降82%,但同时也发现约5%的漏洞存在误报。这事听起来离谱,但确实发生过——有工程师将办公室咖啡机的IP错误录入为打印机地址,导致扫描系统误触发警报。技术手段永远需要配合人工复核才能真正落地。

- 上一篇:打印机任务队列监控系统

- 下一篇:打印机驱动关联文件验证工具

相关软件推荐

随机软件推荐

屏幕取色编码生成器

鼠标悬停在屏幕上某个颜色区域时,你是否好奇它的色值?网页设计、UI调整或视频剪辑中,精准获取颜色编码直接影...

社交媒体视频水印批量添加工具

在短视频内容爆发的时代,创作者们经常面临同一道难题:如何快速为海量视频打上专属标识?某短视频团队负责人...

网页内容自动翻译工具(多语种互译)

全球信息互联时代,语言差异仍是阻碍信息流动的主要障碍。一款支持多语种互译的网页内容自动翻译工具,正悄然...

Python库版本依赖检查工具

在Python开发中,版本依赖冲突如同隐藏在代码中的定时。当某个第三方库突然无法导入,或是单元测试在毫无征兆的...

基于Flask的个人博客自动备份工具

凌晨三点半的屏幕蓝光里,开发者小张突然发现数据库连接异常。当他颤抖着打开服务器日志,才发现昨天重构代码...

自动化批量重命名文件工具(规则自定义)

日常工作中,堆积如山的文件常让人陷入命名混乱的窘境。"财务报告_终版""财务报告_最新版""财务报告_最终确认版...

CPU与内存占用实时可视化监控工具

电脑卡顿时频繁点击任务管理器的用户,服务器机房内盯着命令行滚动的运维工程师,游戏直播时突然掉帧的主播—...

Tkinter文件属性批量修改工具

在数字化办公场景中,文件管理的高效性直接影响工作效率。传统手动修改文件属性的方式耗时费力,尤其面对成百...

系统进程资源占用排名监视器

在服务器运维或程序开发场景中,系统资源占用的实时监控往往直接影响故障排查效率。针对这一需求诞生的进程资...

桌面便签备忘录(Tkinter GUI实现)

在信息碎片化的时代,随手记录成为现代人的刚需。基于Python Tkinter开发的桌面便签工具,凭借其原生轻量、功能聚焦...

邮件发送频率限制监控与提醒工具

在邮件营销场景中,触发服务商的发送频率限制是企业常踩的雷区。某跨境电商公司曾因营销邮件超频发送,导致企...

网页元素加载速度自动化监测工具

互联网应用进入毫秒级竞争时代,某头部电商平台统计数据显示:页面加载时间每增加100毫秒,用户跳出率提升7.12...

本地文件搜索工具(按关键词查找文件)

办公族都经历过这样的抓狂时刻:上周刚保存的方案文档、三个月前的财务报表、去年拍摄的客户活动照片,明明记...

单位转换结果复制到剪贴板工具

日常工作中,工程师常遇到代码里混合使用毫米与英寸,化学实验报告需要换算摩尔浓度与百分比浓度,跨境电商运...

系统配置变更审计日志工具

企业数字化转型进程中,系统配置变更管理逐渐成为信息安全的关键防线。某大型金融机构曾因数据库参数误操作导...

学生成绩统计工具(计算平均分-最高分)

传统成绩统计工作中,教师常需耗费数小时处理纸质表格。某款专业工具通过智能化设计,将复杂的统计流程简化为...

Word文档敏感词检测标记工具

在日常办公场景中,文档内容的合规性审查逐渐成为企业及个人的刚需。针对这一需求,Word文档敏感词检测标记工具...

桌面便签式临时记事本工具

当电脑桌面被十几个重叠窗口占据时,突然需要记录客户临时发来的需求;在编写代码中途灵感迸发却找不到笔记本...

多格式日期时间标准化工具

在日常数据处理中,日期时间格式的多样性常成为效率瓶颈。一份报表可能混杂着“2023-12-25”“12/25/23”“25-Dec-202...

二维码扫描结果日志记录工具

现代社会二维码已成为连接线上线下的重要媒介。商场导览、电子支付、设备巡检等场景中,二维码扫描频次呈几何...

重复音乐文件(音频指纹)识别工具

数字音乐收藏量突破万首已成为常态,普通用户手机存储卡里的重复曲目比例却高达15%。当人们在不同平台反复下载...

视频GIF转换工具(片段转GIF)

无论是社交平台的表情包创作,还是工作场景的步骤演示,GIF动图凭借体积小、易传播的特性,成为现代人表达信息...

自动生成数学题练习器(四则运算)

数学基础能力的巩固离不开大量练习,而传统人工出题效率低、题型重复率高的问题长期困扰学生与教师群体。一款...

基于日志的每日带宽消耗摘要生成工具

网络运维团队每日面临海量流量日志分析压力,某互联网企业研发的LogBandwidth Analyzer工具近期在多个数据中心完成部...

基于DNS的设备信息查询工具

在万物互联的时代,某科技公司网络管理员李明发现内网频繁出现陌生设备接入。当他使用传统安全设备排查未果后...

临时文件自动清理工具(指定目录扫描)

电脑C盘飘红的焦虑感,多数职场人都深有体会。系统运行产生的缓存文件、软件安装包残留、浏览器下载历史,这些...

利用pywebview构建的简易浏览器外壳

对于需要快速实现浏览器外壳功能的开发者而言,pywebview这个Python库正逐渐成为热门选择。它巧妙地将本地GUI框架与...

浏览器下载文件自动重命名工具

电脑右下角突然弹出的下载完成提示,常常伴随着一串意义不明的文件名:_final_2_updated(1).zip、IMG_2023-XX-XX.jpg、docum...

硬件监控悬浮窗快捷键工具

电脑运行时,硬件状态直接影响使用体验。传统监控软件需要反复切换窗口查看数据,游戏或设计场景下尤其不便。...

颜色拾取器(屏幕取色并生成HEX值)

办公室的白炽灯下,设计师小张盯着屏幕中的渐变色皱起眉头——客户发来的品牌手册上,某个关键色号始终无法精...

文件压缩-解压工具(ZIP-TAR)

在数字化场景中,文件压缩与归档工具是效率提升的关键。ZIP和TAR作为两种经典格式,常被混淆,但实际功能与适用...

Tkinter文本差异对比工具(高亮显示差异)

办公桌上堆着两份不同版本的代码文件,光标在屏幕上反复跳跃。程序员盯着密密麻麻的字符,突然意识到自己需要...

多版本软件更新日志对比工具

在软件迭代过程中,版本更新日志的维护与比对常成为开发者的痛点。当产品同时维护多个分支版本时,频繁的更新...

局域网DNS查询请求抓包分析工具

某企业网络管理员张工最近遇到棘手问题:研发部门的电脑间歇性无法访问内部知识库系统。ping命令显示IP连通正常...

简易问卷调查表单生成器(问题录入与导出)

在信息收集场景中,问卷调查始终是高频需求。无论是市场调研、用户反馈还是学术研究,快速生成一份逻辑清晰且...

单位转换器(长度、温度、重量等多类型转换)

在现代生活中,单位转换的需求几乎无处不在。无论是工程师计算建筑材料的承重能力,还是家庭主妇对照国际菜谱...

CSV数据驱动的旅游景点评价对比工具

面对海量旅游攻略,游客常陷入信息过载困境。一款基于CSV数据驱动的分析工具应运而生,通过结构化数据处理技术...

支持文件属性保留的Windows专用备份器

数据备份工具在Windows生态中早已不是新鲜事物,但多数产品仅停留在文件内容复制的层面。当用户需要迁移工程文件...

局域网IP扫描工具(端口基础检测)

局域网IP扫描工具作为网络运维的基础设施,始终在工程师的日常工具箱里占据重要席位。这类软件看似功能简单,实...

带有图表的销售数据报告生成器

数据驱动决策的时代,一份条理清晰的销售报告往往能成为企业的战略指南针。市场上近期流行的销售数据报告生成...