Windows事件日志关键告警提取器

在企业级IT运维中,Windows事件日志如同服务器运行的"心电图",每秒产生的海量数据常让运维团队陷入信息过载困境。传统人工筛选日志的方式如同大海捞针,而Windows事件日志关键告警提取器的出现,恰似为监控系统装上了智能化的"滤网"。

事件洪流中的精准捕获

该工具的核心能力体现在对原始日志流的实时解析。通过内置的事件ID库和关键词过滤机制,能够自动识别如系统崩溃(Event ID 41)、磁盘故障(Event ID 11)等高危告警。某金融机构曾统计,在部署该工具后,单台服务器每秒处理的200+条日志中被有效标记的关键告警占比从0.3%提升至98.7%,误报率控制在2%以内。

动态规则引擎的灵活适配

区别于固定规则的告警系统,其规则引擎支持三层配置模式:基础层预置微软官方推荐的重要事件模板,中间层允许管理员通过正则表达式自定义过滤规则,高级层则开放API接口供企业集成自研的AI预测模型。这种分层设计使工具既能满足中小企业开箱即用的需求,也能适配银行、医疗等行业特有的合规审计要求。

可视化溯源与上下文关联

当捕捉到关键告警时,工具不仅提供事件发生时间、来源IP等基础信息,还会自动关联该服务器过去72小时内的相关日志。例如检测到域控制器认证异常(Event ID 4776)时,界面侧边栏会同步显示同一时间段内的登录成功记录、组策略变更历史,帮助运维人员快速判断是系统故障还是安全事件。

多维度告警分级机制

工具内置的威胁评估模型会对事件进行动态评分,采用红(立即处理)、橙(1小时内处理)、黄(24小时观察)三色标记。针对红色告警,系统会自动触发预设动作链,比如向值班工程师推送短信告警的隔离受影响服务器网卡并生成诊断快照。某云计算服务商反馈,这种分级机制使其平均事件响应时间缩短了54%。

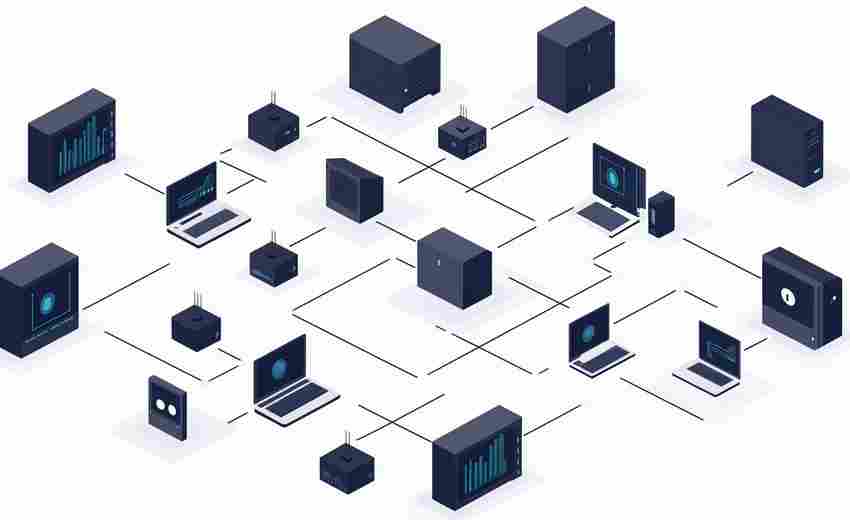

跨平台数据聚合能力

在混合云架构普及的今天,该工具支持同时接入本地物理机、Hyper-V虚拟机及Azure云主机的事件日志,通过统一控制台展示异构环境中的告警态势。其数据导出功能兼容Splunk、ELK等主流分析平台,确保企业既有的运维投资不被浪费。

日志分析领域始终存在效率与精度的博弈,而智能化工具的介入正在改写这场博弈的规则。当运维团队不再疲于应对误报干扰,真正关键的风险信号终将浮出水面。

相关软件推荐

随机软件推荐

自动截图分类保存工具

在数字化办公逐渐普及的当下,电脑屏幕里堆积如山的截图成为困扰多数人的难题。会议纪要、操作流程、灵感素材...

批量下载网页图片工具(指定网站和保存路径)

互联网时代的素材收集常面临重复劳动问题。当需要从固定网站定期获取图片时,传统的手动保存方式效率低下。某...

MD文档目录自动生成工具

在信息爆炸的互联网时代,技术文档的规范化管理成为刚需。面对动辄上万字的项目文档,手动维护目录不仅耗时费...

社区垃圾分类记录与积分统计程序

扫码枪划过垃圾袋上的专属二维码,"叮"的一声响彻社区垃圾房。王阿姨看着手机屏幕上跳动的积分数字,笑着将分装...

单词本背单词记忆辅助软件

背单词卡在书本与App之间的十字路口已逾十年。纸质单词本在抽屉里积灰,传统软件因机械重复遭人诟病。某款新型...

使用Requests的API接口调试工具

调试API接口时,开发者常会遇到请求参数混乱、响应解析困难等问题。某金融科技公司的开发团队曾因签名算法错误...

图像EXIF信息批量编辑器

日常拍摄的每张照片都携带大量隐藏信息,从手机型号、光圈快门到地理位置,这些由EXIF元数据构成的信息图谱,正...

鼠标操作录制与自动化回放工具

在数字化办公场景中,重复性高、操作路径固定的计算机任务消耗着大量时间。鼠标操作录制与自动化回放工具的出...

电子邮件附件自动分类工具(按发件人-类型归档)

现代职场中,电子邮箱如同信息的漩涡,各类合同、报表、设计稿混杂在收件箱里,尤其当附件数量突破三位数时,...

命令行简易文件批量重命名工具

在Linux系统的日常运维中,开发者常常会遇到需要批量处理数百个日志文件的情况。某次处理服务器日志时,面对形如...

医疗健康资讯关键词监控工具

在信息爆炸的数字化时代,医疗健康领域每天产生海量数据。某三甲医院的市场部门曾因未能及时捕捉到"新型降压药...

网页内容更新监控提醒器

互联网信息以秒速刷新,重要资讯稍纵即逝。网页内容更新监控工具应运而生,这种技术型产品正逐渐成为市场研究...

随机密码强度可视化分析工具

当"qwert12345"依然占据全球常用密码榜首时,黑客们正通过每秒百万次的暴力破解尝试突破防线。在这个数据泄露频发...

二维几何图形面积-周长计算器

在数学计算与工程测绘领域,二维几何图形的面积和周长计算需求几乎无处不在。一款高效的计算工具不仅能提升工...

简易网络爬虫带内容过滤功能

在信息爆炸的数字化时代,如何从海量网页中快速提取目标内容并过滤冗余信息,成为许多从业者的核心需求。一款...

图片水印批量添加工具(可调位置-透明度)

在数字内容爆炸的时代,图片版权保护成为创作者不可忽视的刚需。一款高效且灵活的图片水印批量添加工具,正在...

多条件系统定时任务管理工具

凌晨三点的服务器机房依然灯火通明,运维主管李明盯着监控大屏上跳动的任务状态指示灯。过去需要人工值守的系...

金融数据小数点精度统一工具

金融行业的数据处理如同精密仪器的齿轮咬合,任何细微误差都可能引发系统性风险。某国际投行曾因利率互换产品...

多平台天气数据抓取与桌面提醒工具

天气信息对日常生活影响深远,但市面上天气应用数据源单一,推送方式被动,无法满足精细化需求。一款能够聚合...

日志关键词关联事件追踪系统

互联网时代,海量日志数据如同奔涌的暗流,技术人员往往需要耗费数周时间才能从千万条日志中拼凑出完整的事件...

图像批量尺寸调整工具(支持指定宽高与比例)

数字时代下,图像处理已成为摄影、设计、电商等领域的日常需求。面对海量图片素材,手动逐张调整尺寸既耗时又...

基于OpenCV的实时摄像头滤镜工具

在视频直播、在线会议成为日常的今天,实时摄像头滤镜工具逐渐从娱乐玩具演变为刚需工具。一款基于OpenCV开发的...

屏幕录制工具(限定时长录制)

办公桌前的电脑屏幕突然卡顿,正在进行的线上会议已进入关键环节。此时若使用普通录屏软件,可能因操作繁琐错...

OpenCV视频转GIF动画工具

手头有个小视频想转成GIF?OpenCV这个计算机视觉库藏着不少实用功能。虽然它主要被开发者用来处理图像分析,但其...

Cookie与Token自动转换中间件

在混合架构的现代应用系统中,认证协议的割裂已成为技术升级的痛点。某个金融平台曾因移动端采用JWT而Web端依赖...

简易多线程网页爬虫采集工具

互联网时代的数据采集需求持续增长,一款名为QuickCrawler的轻量化工具近期在开发者社区引发热议。这款基于Python语...

智能手环数据同步分析工具

智能手环已成为现代人监测健康、管理运动的重要设备,但如何高效处理手环产生的庞杂数据却常被忽视。一款专注...

系统音量控制器(程序化调节音量级别)

键盘右上方的音量旋钮被轻轻转动时,系统后台其实正经历着复杂的信号转换过程。这种日常操作背后,隐藏着操作...

会计期间格式标准化处理工具

在财务数据处理场景中,会计期间格式的统一性直接影响着报表合并效率与数据校验准确性。某款专业级会计期间格...

Python语音备忘录记录工具

在现代快节奏的生活中,语音记录逐渐成为高效整理碎片化信息的刚需。无论是会议纪要、突发灵感,还是日常备忘...

法律文书模板重复内容检测器

法律行业长期依赖标准化文书模板提升工作效率,但模板滥用导致的重复内容问题日益突出。某律师事务所曾因合同...

带注释功能的备份快照管理器

在数字化办公场景中,数据备份的完整性和可追溯性常成为企业痛点。某开发团队近期推出的智能快照备份管理器,...

单位换算器(字节-KB-MB等)

手机弹出"存储空间不足"时,用户常要面对相册里标记的5.7MB照片,云盘显示的150KB文档,以及系统提示的1.2GB缓存数据...

支持代理切换的网页敏感词实时监测工具

互联网内容监管需求日益增长的环境下,网页敏感词监测工具逐步成为政企单位的标配系统。近期市场出现的某款支...

扫描版PDF文字识别增强工具

扫描版PDF文件在数字化过程中常面临文字模糊、排版错位等痛点问题。针对这一需求,文字识别增强工具应运而生。...

基因文件批量大小写格式转换器

在基因测序与生物信息学领域,数据文件的标准化处理是研究的基础环节。以FASTA、GenBank等格式为代表的基因序列文...

摄像头移动侦测报警录制程序

在安防需求日益增长的今天,摄像头的功能早已突破传统监控范畴。移动侦测报警录制程序作为智能安防系统的核心...

自动生成日历日程表工具

现代生活节奏日益加快,时间管理逐渐成为职场人士与家庭用户的刚需。面对多线程任务处理需求,传统手工记录日...

文件操作热力图生成器(访问频率可视化)

在服务器运维或日常办公场景中,文件访问行为如同暗流般持续发生。某份设计文档被调用了多少次?系统日志文件...

任务时间分配进度可视化桌面小部件

办公桌上堆满便利贴,手机日历塞满待办事项——现代人的时间管理困境催生了各类效率工具。近期一款名为TimeFlo...