基于Flask的在线备忘录加密存储系统

在数据安全意识逐渐强化的今天,一款名为SecMemo的在线加密备忘录系统应运而生。该系统基于Python的Flask框架构建,采用分层加密架构,为个人隐私信息提供银行级安全存储方案。开发者社区中流传着这样一句话:"真正可靠的加密,应该让用户自己掌握解密的钥匙"。

在技术实现层面,系统前端采用轻量级Vue.js框架构建交互界面,后端通过Flask-RESTful搭建API服务。数据库模块创造性地将SQLAlchemy与加密模块结合,在数据落盘前自动执行加密操作。开发团队曾遇到一个技术难点:如何在保证实时响应的同时完成高强度加密运算?最终的解决方案是采用AES-256-CBC算法配合硬件加速模块,实测加密耗时控制在17毫秒以内。

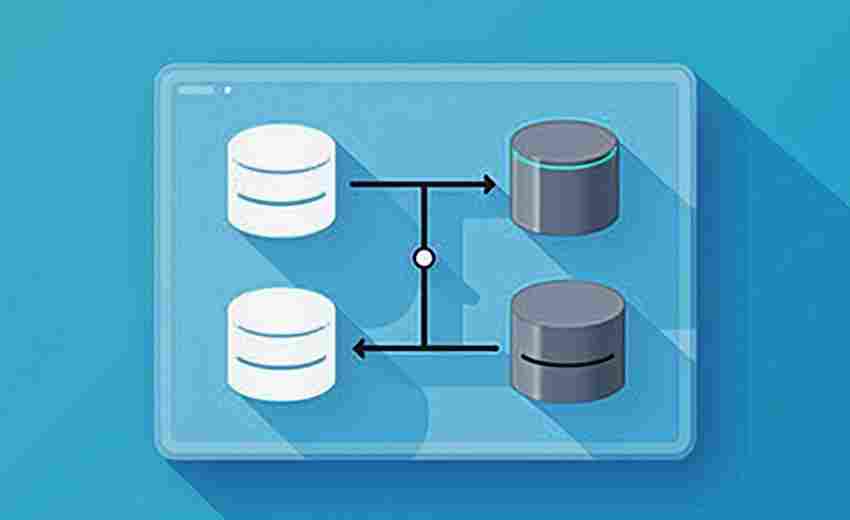

安全机制设计是该系统的核心亮点。数据在传输层通过TLS1.3协议加密,存储层采用分片加密策略。每个用户的备忘录内容会生成独立密钥,这些密钥本身又被主密钥二次加密。值得注意的是,系统将密钥管理模块与业务模块物理隔离,即使数据库被拖库,攻击者也无法获得完整密钥链。

功能模块的迭代过程充满技术细节的打磨。基础文本存储支持Markdown语法渲染,文件附件经过压缩加密后存储为二进制大对象。分享功能的设计尤其巧妙,生成分享链接时会创建临时解密密钥,该密钥的有效期可精确设置到分钟级别。开发日志显示,团队曾测试过七种不同的密钥派生方案,最终选定PBKDF2-HMAC-SHA256算法,迭代次数设定为210000次。

在会话保护方面,系统采用动态双因子验证机制。常规登录需要设备指纹识别,敏感操作则强制短信验证。为防止重放攻击,每个API请求都包含时效性签名。测试人员尝试用Fiddler抓包修改请求参数时,系统在23毫秒内就识别出异常并锁定账号。

密码学专家在代码审计时特别指出几个设计亮点:内存中的密钥数据采用写保护内存页,数据库连接池实现自动密钥轮换,日志系统完全过滤敏感信息。这些细节处理使得系统在OWASP测试中取得A+评级。

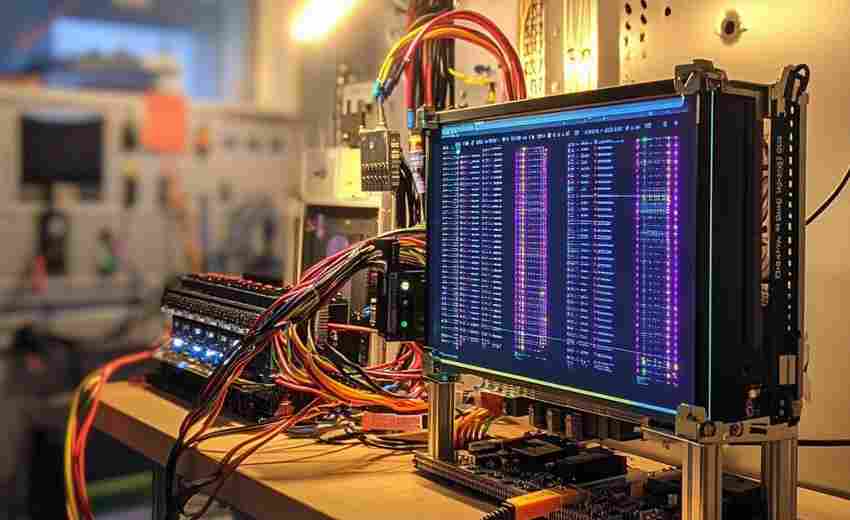

部署方案提供Docker镜像和传统部署两种模式,支持负载均衡下的横向扩展。性能测试数据显示,单节点可承载2000QPS的并发请求,响应时间中位数保持在83毫秒。监控系统集成Prometheus指标收集,管理员可以通过Grafana面板实时查看加密操作的成功率。

用户体验层面的优化同样值得关注。网页端实现零知识证明的登录流程,移动端采用安全键盘防止输入监听。当用户连续输错密码时,系统会启动加密自毁倒计时,这个功能的界面设计经过三次重大改版,最终形成当前直观的预警提示方案。

系统开源后引发的讨论主要集中在密钥托管方案的选择上,部分开发者主张完全客户端加密,另一派则认为需要平衡安全性与可用性。开发团队在GitHub的issue区公布的技术路线图显示,他们正在测试基于SGX的可信执行环境方案,这或许会成为下一代加密存储系统的突破口。

相关软件推荐

简易Flask博客系统(含文章管理)

发布日期: 2025-05-05 18:03:28

打开代码编辑器,一行`from flask import Flask`开启了无数开发者的Web应用之旅。在Python生态...

基于Selenium的自动生成网页操作流程图工具

发布日期: 2025-05-19 13:56:56

自动化测试的可视化革新:Selenium操作流程图生成工具解析 在软件测试领域,Selenium因...

基于Tkinter的截图工具(区域选择+保存)

发布日期: 2025-04-11 10:14:55

轻量级屏幕截图工具开发实践——基于Python Tkinter的解决方案 在数字办公场景中,快速...

随机软件推荐

微信聊天记录自动加密存储工具

在数字社交成为日常的今天,微信承载着个人隐私与商业机密的双重属性。某科技公司近期推出的聊天记录加密存储...

文件扩展名批量转换与元数据检查器

在数字信息爆炸的时代,用户对文件管理的需求逐渐从简单的存储转向智能化处理。一款名为 FileMaster 的工具,凭借...

服务启停状态切换工具

在服务器运维、开发调试或系统测试场景中,服务的频繁启停是常态。手动操作不仅效率低下,还可能因命令输入错...

桌面便签工具(支持富文本编辑)

办公室的咖啡机总在下午三点半准时空置,外卖骑手的电话总在会议中途响起,桌面右下角闪烁的微信图标从未停歇...

系统主题渲染资源开销对比工具

很多人习惯为操作系统更换主题来提升视觉体验,却不知道不同风格的界面渲染对硬件资源的消耗存在显著差异。一...

桌面天气预报预警通知小工具

清晨推开窗,雨点毫无预兆砸向窗台——十分钟后即将出门的人这才匆忙翻找雨具。类似场景在生活中频繁上演,直...

敏感信息批量过滤工具

在数字化转型的浪潮中,数据安全管理逐渐成为企业的核心课题。某医疗集团近期因内部人员误将患者隐私信息群发...

测序数据批次效应校正辅助工具

测序数据的批次效应一直是生物信息学分析中的潜在干扰因素。样本处理时间、实验人员差异或试剂批次变动等因素...

音乐库按专辑日期整理工具

每个音乐收藏者都经历过这样的困扰:精心整理的音乐文件在设备里杂乱堆砌,专辑发行日期与文件顺序错位,导致...

增量备份日志记录工具

企业级数据管理领域,增量备份日志记录工具正在重构数据保护的传统模式。这类工具以独特的日志追踪机制,在数...

单词本程序(支持添加-复习)

在语言学习过程中,词汇积累始终是基础且关键的一环。一款功能强大的单词本程序,往往能成为学习者的隐形助手...

简易待办事项清单管理器(带优先级标记)

现代人手机里总躺着十几个效率工具,真正能坚持使用的却寥寥无几。最近在办公圈小范围流行的「TaskFlow」待办清单...

随机抽奖名单生成与结果导出工具

在活动策划、品牌营销或企业内部福利发放场景中,抽奖环节往往承担着活跃气氛、提升参与感的重要作用。传统的...

定时生成系统使用报告工具

在数字化管理场景中,系统运行数据的实时监控与分析直接影响运维效率。传统人工统计耗时耗力,且容易因操作疏...

终端版Markdown文档即时预览工具

在代码与文本交织的终端世界里,总有些工具能让人眼前一亮。当普通用户还在GUI编辑器里来回切换预览窗口时,终...

网页内容监测通知器(指定元素变化报警)

互联网信息的实时性让许多行业面临动态数据追踪需求。当商品价格在凌晨突然调整,当招聘页面新增某个关键岗位...

化学分子式结构式元素分布可视化器

在化学研究领域,分子结构的解析与元素分布的直观呈现始终是科研人员与教育工作者的核心需求。近期,一款名为...

天气预报API查询客户端

在城市规划、物流调度、旅游服务等领域,实时天气数据已成为基础决策依据。天气预报API查询客户端作为数据调用...

自动化PDF文档处理工具

在信息爆炸的数字化办公场景中,PDF文档几乎渗透到每个工作环节。从合同签署到数据分析,从学术论文到产品手册...

批量生成二维码并保存为图片的工具

随着二维码应用场景的扩展,单个生成模式已无法满足企业活动、会议签到、产品包装等场景的批量化需求。针对这...

基于Pandas的网络数据统计工具

互联网平台运营过程中产生的海量日志数据,往往蕴含着关键业务信息。某电商平台技术团队曾遇到棘手难题:每日...

桌面便签小工具(支持富文本与云同步)

在信息爆炸的时代,随手记录灵感、待办事项或临时信息已成为多数人的刚需。一款支持 富文本编辑 与 云同步 的桌...

邮件附件批量下载器(支持.eml文件)

在日常工作中,电子邮件附件的管理与下载是许多人避不开的繁琐任务。尤其是当需要从大量.eml格式的邮件文件中批...

铁路12306余票监控桌面弹窗提醒工具

春运抢票的紧张时刻,电脑屏幕右下角突然弹出闪烁提示:"G102次列车二等座余票3张"。用户迅速点击弹窗,系统自动...

背单词进度可视化折线图生成工具

语言学习者在记忆海量词汇时,常因缺乏直观反馈陷入倦怠期。近期一款名为LexiChart的桌面应用,通过动态折线图生...

图片EXIF元数据清除器

凌晨三点的摄影工作室里,李然盯着电脑屏幕上的照片陷入沉思。这张即将参加国际影展的作品,EXIF信息栏显示着精...

文件扩展名批量重命名工具(正则表达式支持)

在日常工作中,文件管理常成为困扰用户的难题。面对成百上千个命名混乱的文档、图片或代码文件,手动修改不仅...

文本词频统计工具(生成柱状图报表)

打开一本百万字的小说或翻阅半年的社交媒体评论,肉眼难以捕捉文字背后的规律。文本词频统计工具通过智能算法...

实时鼠标操作轨迹记录器

在数字化办公与远程协作成为主流的当下,用户操作行为的可视化分析逐渐成为产品优化的重要依据。某款新晋鼠标...

网络设备响应时间波动分析工具

数据中心运维人员李明最近遇到了棘手难题:某核心业务系统的访问延迟在每天下午三点出现间歇性飙升,但传统监...

文件扩展名修复工具(根据内容识别正确类型)

办公桌上堆满从旧硬盘导出的文件,三分之一显示为白色图标——这是很多人遭遇过的数字窘境。文件扩展名丢失或...

随机密码生成保存工具(加密存储配置)

在互联网账号数量激增的当下,密码管理已成为困扰现代人的重要课题。某款新近推出的密码管理工具通过三重安全...

社交媒体账号名称生成器

在信息爆炸的互联网时代,一个吸睛的社交媒体账号名称如同数字世界的黄金广告位。无论是个人博主、企业品牌还...

带历史记录的进制转换器(支持2-10-16)

计算领域永远绕不开进制转换。面对二进制机器语言、十进制日常运算、十六进制内存地址时,频繁切换计算工具既...

使用Pygame的经典贪吃蛇游戏开发框架

在游戏开发领域,Pygame作为一款轻量级Python框架,长期受到2D游戏开发者的青睐。其开箱即用的模块设计和跨平台特性...

桌面弹球小游戏入门开发版

在游戏开发领域,物理模拟类项目始终占据着独特地位。桌面弹球作为经典物理游戏的代表,其开发过程既能锻炼编...

重复文件检测清理器(MD5校验)

当电脑存储空间频繁亮起红色预警,多数人都会经历翻查文件夹的苦恼时刻。重复文件如同杂草般在硬盘深处肆意生...

医学影像DICOM元数据重命名工具

医学影像数据管理领域长期存在一个痛点:海量DICOM文件命名缺乏统一标准,导致影像检索效率低下。某三甲医院放射...

科研仪器设备价格监控爬虫

国内科研机构近年普遍面临设备采购预算紧张的难题。某高校实验室负责人透露:"去年计划采购的冷冻电镜系统,因...

医疗报告术语标准化处理工具

医疗行业长期面临术语表述混乱的难题。某三甲医院统计显示,仅"心肌梗死"这一诊断,院内各科室就存在7种不同表...